蘋果iOS16曝出新漏洞:可在虛假飛行模式下連接蜂窩網絡

近日,網絡安全研究人員發現iOS 16存在一種新的漏洞利用后持久化技術,即使受害者的蘋果設備處于離線狀態,也可以利用該技術悄無聲息地訪問該設備。

Jamf Threat Labs 的研究人員 Hu Ke 和 Nir Avraham 在與 The Hacker News 分享的一份報告中提到:這種方法誘使受害者認為他們設備的飛行模式正常工作,而實際上攻擊者在成功利用設備后已經植入了一個虛假的人工飛行模式,該模式會編輯用戶界面以顯示飛行模式圖標,并切斷除攻擊者應用程序外所有應用程序的互聯網連接。

飛行模式允許用戶關閉設備中的無線功能,從而有效阻止設備連接到 Wi-Fi 網絡、蜂窩數據和藍牙,以及收發電話和短信。

簡而言之,Jamf 設計的這種方法會給用戶造成一種 "飛行模式 "已開啟的假象,但同時又允許惡意行為者悄悄地為惡意應用程序鏈接蜂窩網絡。

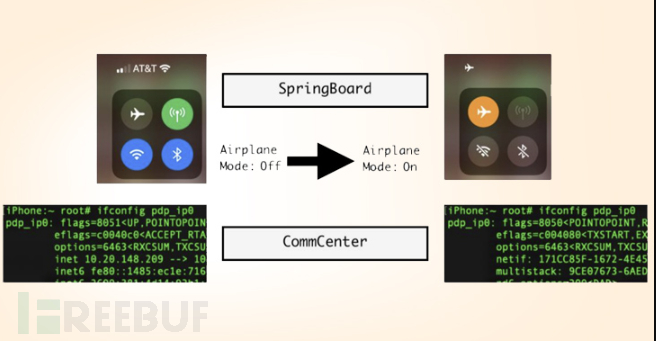

研究人員解釋說:當用戶打開飛行模式時,網絡接口 pdp_ip0(蜂窩數據)將不再顯示 ipv4/ipv6 ip 地址。蜂窩網絡斷開就無法使用,至少在用戶看起來是這樣。

雖然底層更改由 CommCenter 執行,但用戶界面(UI)的修改,如圖標轉換,則由 SpringBoard 負責。

因此,攻擊的目的是設計一種人為的飛行模式,使用戶界面的變化保持不變,但為通過其他方式安裝在設備上的惡意有效載荷保留蜂窩連接。

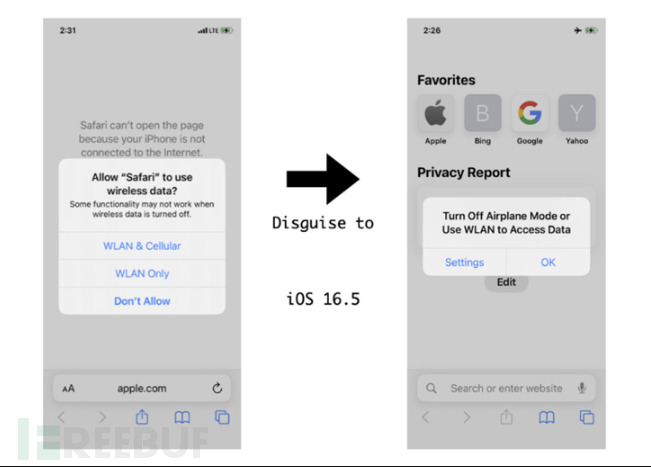

研究人員說:在沒有 Wi-Fi 連接的情況下啟用飛行模式后,用戶會認為打開 Safari 會顯示無法連接互聯網。然后會彈出一個通知窗口,提示用戶關閉飛行模式。

為了實現這個情境,CommCenter 守護進程被用來阻止特定應用程序的蜂窩數據訪問,并通過一個掛鉤函數將其偽裝成飛行模式,該函數會改變警報窗口,使其看起來就像飛行模式的設置已經被打開了。

值得注意的是,操作系統內核通過回調例程通知 CommCenter,CommCenter 再通知 SpringBoard 顯示彈出窗口。

研究人員對 CommCenter 守護進程的進行仔細檢查后還發現了一個SQL數據庫的存在,該數據庫用于記錄每個應用程序的蜂窩數據訪問狀態(又稱捆綁 ID),如果某個應用程序被阻止訪問蜂窩數據,該數據庫就會將標志值設置為 "8"。

利用這個已安裝應用程序捆綁 ID 數據庫,就可以使用以下代碼有選擇地阻止或允許應用程序訪問 Wi-Fi 或蜂窩數據。

當與上述其他技術相結合時,這個虛假的'飛行模式'就會看起來與真實的'飛行模式'一樣,只是互聯網禁令不適用于非應用程序進程,例如后門木馬。