Mac新惡意軟件Silver Sparrow的奧秘

網絡安全公司Red Canary上周發布了有關一種名為Silver Sparrow的Mac新惡意軟件的調查結果。該惡意軟件是第一個包含針對Apple新型M1芯片的本機代碼的惡意軟件。但是,對該惡意軟件的未知信息實際上比已知的更有趣!

安裝

我們知道該惡意軟件是通過名為update.pkg或updater.pkg的Apple安裝程序包(.pkg文件)安裝的。但是,我們不知道這些文件是如何傳遞給用戶的。

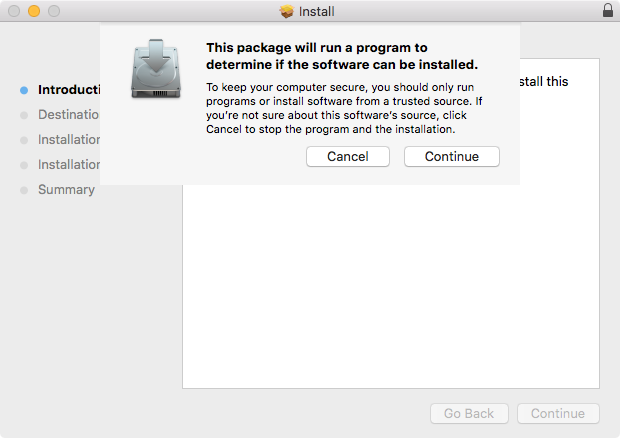

這些.pkg文件包含JavaScript代碼,這些代碼可以在安裝真正開始之前就開始運行。然后會詢問用戶是否要允許程序運行以“確定是否可以安裝軟件”。

這意味著,如果您單擊了“繼續”,然后考慮了一下之后又退出了安裝程序,那就已經遲了。您已經被感染了。

惡意軟件生命周期

惡意JavaScript代碼為當前用戶安裝了一個啟動代理plist文件,該文件被設計為每小時啟動一次名為verx.sh的腳本,該腳本具有多個功能。

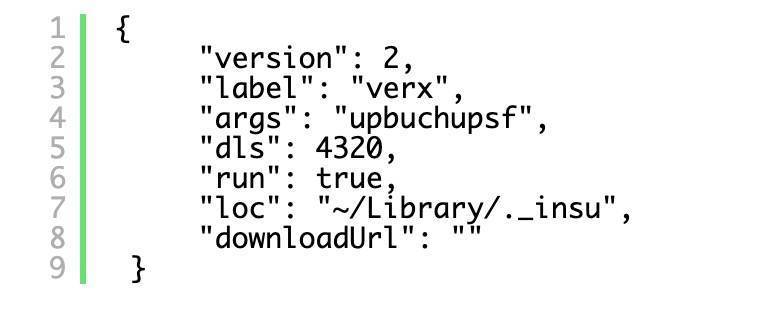

首先,它將與以前托管在Amazon AWS上的命令和控制服務器聯系。在分析時,它返回的數據是這樣的:

接下來,惡意軟件將檢查文件~/Library/._insu。從Malwarebytes數據來看,這似乎是一個零字節的文件,并且惡意軟件只是將其用作標記來指示應刪除自身。在本例中,腳本執行了這一操作,然后退出。

最后,它將嘗試確定是否存在較新版本的惡意軟件(如果尚未安裝最終的有效負載,情況將總是如此),如果是,它將從來自命令和控制服務器的數據downloadUrl參數提供的URL下載有效payload。

但是,從數據中可以看出,在分析時,下載URL為空白。盡管我們知道腳本會將有效payload存儲在/ tmp / verx上,但我們尚未在任何受感染的計算機上看到此有效payload的任何實例。

如果實際下載了有效payload,它將以args數據作為參數啟動。

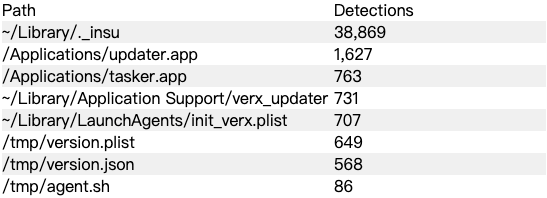

.pkg文件與JavaScript刪除的文件不同,它還將應用程序安裝到Applications文件夾中。根據.pkg文件的版本,此應用程序的名稱為“tasker”或“updater”。這兩個應用程序似乎都是非常簡單的占位符應用程序,它們沒有其他有趣的地方。

在野的Silver Sparrow

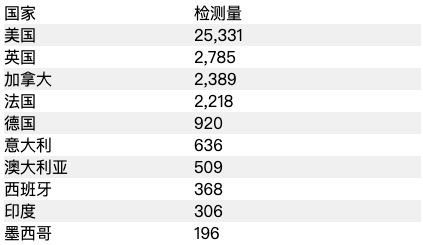

Malwarebytes的研究人員與紅金絲雀的研究人員在他們的發現上進行了合作,并在這一點上收集了有關感染的重要數據。在撰寫本文時,我們已經看到39,080臺具有Malwarebytes檢測到的Silver Sparrow組件的特殊計算機。

這些檢測主要集中在美國,超過25,000臺特殊計算機被檢測到帶有Silver Sparrow。當然,這也是因為Malwarebytes在美國有大量客戶群的原因,但是通過在164個國家的檢測可以發現,該惡意軟件的確非常普遍。

Silver Sparrow在各個國家的檢測情況

檢測到的路徑顯示出一種相當有趣的模式。實際上,絕大多數“感染”由._insu文件表示,并且存在該文件的計算機沒有任何其他組件(與預期的一樣)。

Malwarebytes的檢測

結論

目前,我們還沒有看到/tmp/verx有效payload,沒有受感染的計算機安裝它。就像Red Canary所說,這意味著我們對該惡意軟件的意圖知之甚少。

是的,Malwarebytes保護您的Mac免受Silver Sparrow的攻擊。

來自命令和控制服務器(upbuchupsf)的數據中的args值看起來類似于廣告軟件經常使用的附屬代碼。但是,我們不能基于一個十個字符的字符串進行假設,因為這樣的假設很容易是錯誤的。畢竟,出售給多個人并由其使用的惡意軟件很可能會包含某種“客戶代碼”。

有趣的是,._insu文件的數量如此之多,由于此文件表明惡意軟件應刪除自身(盡管我們不知道文件是如何創建的),因此這是一個有力地證據,表明這以前可能是受感染的計算機。

因此,這種感染很有可能在最近的某個時候出現過,但是操作員發出了一個無聲的“kill”命令,導致惡意軟件刪除了自己。這可能對應于最新的惡意安裝程序的首次出現,該惡意軟件安裝程序已上載到VirusTotal,這可以向創建者表明該惡意軟件已被發現,當然也有可能是由其他事件提示的。

根據Red Canary的調查結果,這些機器不太可能被長時間感染,因為這兩個命令和控制服務器域是在2020年8月和2020年12月注冊的。

Malwarebytes檢測這些文件為OSX.SilverSparrow。

本文翻譯自:

https://blog.malwarebytes.com/mac/2021/02/the-mystery-of-the-silver-sparrow-mac-malware/