Rhysida 勒索軟件盜取大量智利軍方文件

Bleeping Computer 網站披露,一個名為 Rhysida 的勒索軟件團伙在網上泄露了聲稱從智利軍隊(Ejército de Chile)網絡中竊取的文件。

智利網絡安全公司 CronUp 發布聲明表示智利軍隊于 5 月 29 日證實其系統在 5 月 27 日受到某次網絡安全事件中的影響。

網絡攻擊者入侵系統后,智利方面立刻啟動了網絡隔離,軍事安全專家開始對受影響系統的進行修復,并向智利參謀長聯席會議計算機安全事件響應小組(CSIRT)和國防部報告了這一事件。巧合的是,網絡攻擊事件披露幾天后,當地媒體報道稱一名陸軍下士因參與勒索軟件攻擊被捕。

智利軍方大量數據被盜

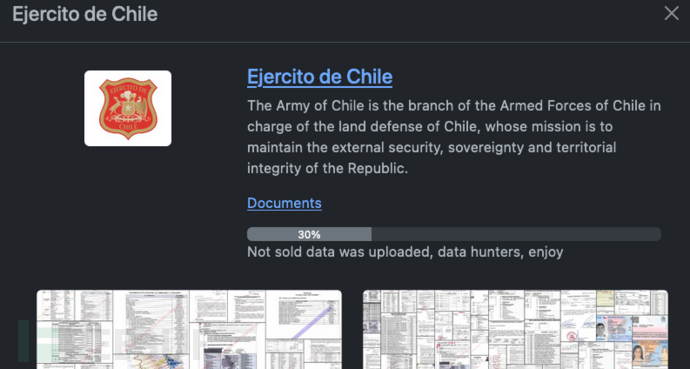

成功盜取數據后,Rhysida 勒索軟件團伙將其添加到數據泄露網站,囂張的表示這些數據僅僅占從智利軍隊網絡竊取的所有數據的 30%。可怕的是,CronUp 安全研究員 Germán Fernández 指出 Rhysida 勒索軟件發布了約 36 萬份智利軍隊文件。(如果真是 30%,意味著智利軍方被盜 100 多萬份文件!)

Rhysida 在泄密網站上公布的部分智利軍隊文件(Bleeping Computer)

2023 年 5 月 17 日,MalwareHunterTeam 首次發現 Rhysida 勒索軟件團伙,該團伙自稱是一個 "網絡安全團隊",旨在幫助受害者保護他們的網絡安全。自此以后,Rhysida 勒索軟件團伙陸續在其暗網數據泄露網站上“增加”了 8 名受害者,并公布了其中 5 人的被盜數據。

SentinelOne 聲稱 Rhysida 威脅攻擊者在部署 Cobalt Strike 或類似指揮控制(C2)框架后,通過網絡釣魚攻擊破壞目標網絡,并在受損系統中投放有效載荷。

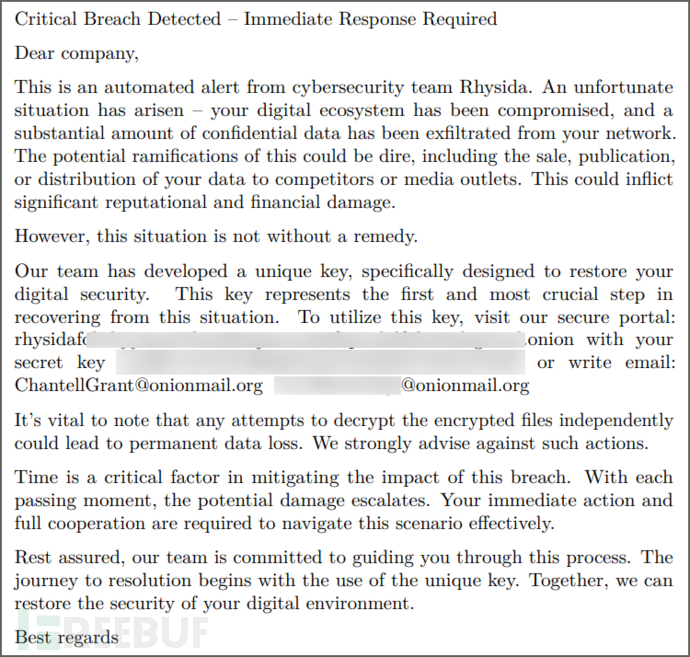

安全研究人員分析樣本結果顯示,該團伙的惡意軟件使用 ChaCha20 算法(據悉因為缺少大多數其他勒索軟件的默認功能,該算法仍在開發中),執行后,會啟動 cmd.exe 窗口,開始掃描本地驅動器,并在加密受害者文件后“投放”名為 CriticalBreachDetected.PDF 的 PDF 贖金筆記。

Rhysida 贖金筆記(BleepingComputer)

一旦遭受攻擊,受害者會被重定向到該團伙的 Tor 泄漏門戶,在這里受害者被告知輸入贖金筆記中的唯一標識符,以獲得付款說明。

文章來源:https://www.bleepingcomputer.com/news/security/rhysida-ransomware-leaks-documents-stolen-from-chilean-army/