Apache Dubbo有漏洞編號的漏洞

(1)Apache Dubbo 反序列化漏洞(CVE-2022-39198)

(2)Apache Dubbo存在遠程代碼執行漏洞(CVE-2021-32824)

(3)CVE-2021-36162(源于CVE-2021-30180)Yaml 反序列化

(4)CVE-2021-36163

1.1、Apache Dubbo 反序列化漏洞(CVE-2022-39198)

漏洞描述:

由于Dubbo hessian-lite 3.2.12及之前版本中存在反序列化漏洞,攻擊者成功利用此漏洞可在目標系統上執行惡意程序代碼,甚至接管服務所在服務器。

漏洞影響版本:

Apache Dubbo hessian-lite <=3.2.12

Apache Dubbo 2.7.x <=2.7.17

Apache Dubbo 3.0.x <=3.0.11

Apache Dubbo 3.1.x <=3.1.0

漏洞在野情況:

exp暫未公開。

漏洞修復方式:

Apache已發布修復了此漏洞的更新版本,可通過下載官方的版本更新修復漏洞,下載地址如下:https://github.com/apache/dubbo/tags

注:此通報無漏洞編號

1.2、關于Apache Dubbo Hession反序列化漏洞的通報

1.產品描述:Apache Dubbo hessian-lite是一款微服務開發框架

2.影響產品或組件及版本:Apache Dubbo 2.7.x版本:<= 2.7.17,Apache Dubbo 3.0.x版本:<= 3.0.11,Apache Dubbo 3.1.x版本:<= 3.1.0

3.技術細節表述: 在Apache Dubbo hessian-lite 3.2.12及之前版本存在反序列化漏洞,未經授權的攻擊者可通過構造惡意請求在目標系統上執行任意代碼。

4.修補措施:目前官方已在高版本中修復了該漏洞,受影響用戶可以升級到Dubbo hessian-lite 版本 >=3.2.13。

5.漏洞來源:https://lists.apache.org/thread/8d3zqrkoy4jh8dy37j4rd7g9jodzlvkk

1.3、Apache Dubbo存在遠程代碼執行漏洞(CVE-2021-32824)

發布時間:來源: zhangyusen@zqfae.com

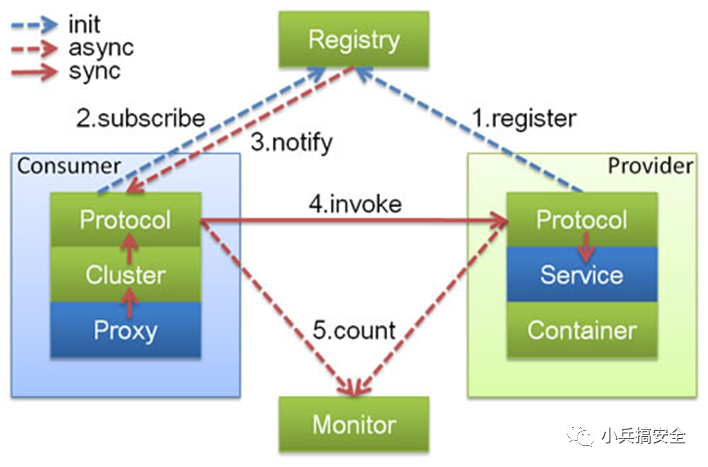

1.產品描述:Apache Dubbo是美國阿帕奇(Apache)基金會的一款基于Java的輕量級RPC(遠程過程調用)框架。該產品提供了基于接口的遠程呼叫、容錯和負載平衡以及自動服務注冊和發現等功能。

2.影響產品或組件及版本(必填):2.6.10 和 2.7.10之前的版本均受影響

3.受影響資產情況:通過資產測繪系統fofa發現,全球共14,291個使用記錄,其中第一名中國10435個,第二名美國1723個、第三名新加坡114個。

4.技術細節表述:2.6.10和2.7.10之前的版本容易通過Telnet處理程序中的任意bean操作執行預授權遠程代碼。Dubbo主服務端口可用于訪問Telnet處理程序,它提供一些基本方法來收集服務公開的提供者和方法的信息,甚至可以允許關閉服務。此端點不受保護。此外,可以使用“invoke”處理程序調用提供程序方法。此處理程序使用FastJson的安全版本來處理調用參數。然而,生成的列表稍后將使用“PojoUtils.realize”進行處理,該列表可用于實例化任意類并調用其setter。盡管FastJson通過默認阻止列表得到了適當的保護,但“PojoUtils.realize”沒有,攻擊者可以利用它實現遠程代碼執行。

5.修補措施:官方已發布新版本,鏈接為:https://github.com/apache/dubbo

6.漏洞來源:https://securitylab.github.com/advisories/GHSL-2021-034_043-apache-dubbo/

1.4、Apache Dubbo 遠程代碼執行漏洞預警

1. 概述

2022年10月19日,中測安華必達實驗室發現Apache披露了名為“Apache Dubbo 遠程代碼執行漏洞”的高風險漏洞,攻擊者可利用該漏洞通過構造特定請求在目標服務器上執行惡意代碼。中測安華必達實驗室從該漏洞的基本信息、漏洞影響、修復情況等多方面信息初步研判,該漏洞危害風險較高影響較大,提醒用戶及時采取消控措施。

2. 漏洞分析

2.1 漏洞信息概要

漏洞名稱

Apache Dubbo 遠程代碼執行漏洞

漏洞編號

CNNVD編號:暫無

CNVD編號:暫無

CVE編號:CVE-2022-39198

漏洞類型:代碼執行

危害等級:高危

CVSS 3.0:8.1 (AV:N/AC:H/PR:N/UI:N/S:U/C:H/I:H/A:H)

相關廠商:Apache

受影響產品:Apache Dubbo

廠商修復情況

廠商已修復

注:漏洞類型與危害等級參考[信息安全技術 安全漏洞分類 GB/T 33561-2017]

2.2 漏洞詳情描述

Apache Dubbo是一款微服務框架,為大規模微服務實踐提供高性能RPC通信、流量治理、可觀測性等解決方案,涵蓋Java、Golang等多種語言 SDK 實現。

在Apache Dubbo中發現了一個高危漏洞。受此問題影響的是未知功能。對未知輸入的操作會導致權限提升漏洞。應用程序會反序列化不受信任的數據,而無需充分驗證生成的數據是否有效。受影響的是機密性、完整性和可用性。

2.3 漏洞影響評估

2.3.1 受影響產品范圍

hessian-lite <= 3.2.12

Apache Dubbo 2.7.x <= 2.7.17

Apache Dubbo 3.0.x <= 3.0.11

Apache Dubbo 3.1.x <= 3.1.0

2.3.2 漏洞危害評估

根據Oracle官方信息,遠程攻擊者成功利用該漏洞后可導致代碼執行。中測安華必達實驗室尚未發現針對該漏洞的利用工具。中測安華必達實驗室對該漏洞影響情況評估后認為,相關漏洞極有可能存在被攻擊者進一步利用的風險。鑒于使用Apache Dubbo產品的用戶群體較大,建議盡快去Apache官方網站下載升級補丁或更新至安全版本。

中測安華必達實驗室將持續對此漏洞開展分析,及時更新相關信息,并通告提醒用戶。

3. 修復建議

3.1 廠商修復建議

Apache官方公告信息給出詳細修復建議,獲取鏈接如下:

https://lists.apache.org/thread/8d3zqrkoy4jh8dy37j4rd7g9jodzlvkk

4.參考鏈接

https://www.openwall.com/lists/oss-security/2022/10/18/3

5.時間線

Apache Dubbo Hession反序列化漏洞

1.5、Apache Dubbo Hession反序列化漏洞

1.系統介紹

Apache Dubbo是一款高性能、輕量級的開源服務框架,提供了RPC通信與微服務處理兩大關鍵能力。近日,Apache發布安全公告,修復了影響Apache Dubbo多個版本的一個反序列化漏洞(CVE-2022-39198)。由于Dubbo hessian-lite 3.2.12及之前版本中存在反序列化漏洞,成功利用此漏洞可在目標系統上執行惡意代碼。

2.漏洞描述

2022年10月20日,我司安全團隊監測到Apache Dubbo Hession反序列化漏洞,攻擊者可利用該漏洞獲取服務器權限,鑒于這些漏洞影響范圍極大,請相關用戶盡快采取措施進行防護。

3.危害影響

受影響版本

●Apache Dubbo 2.7.x版本:<= 2.7.17

●Apache Dubbo 3.0.x版本:<= 3.0.11

●Apache Dubbo 3.1.x版本:<= 3.1.0

不受影響版本

●Apache Dubbo 2.7.18

●Apache Dubbo 3.0.12

●Apache Dubbo 3.1.1

4.修復建議

正式方案:

目前該漏洞已經修復,受影響用戶可以升級到Dubbo hessian-lite版本>=3.2.13;或升級Apache Dubbo到以下版本:

Apache Dubbo 2.7.x版本:>= 2.7.18

Apache Dubbo 3.0.x版本:>= 3.0.12

Apache Dubbo 3.1.x版本:>= 3.1.1

Apache Dubbo下載鏈接:

https://github.com/apache/dubbo/tags

Dubbo hessian-lite下載鏈接:

https://github.com/apache/dubbo-hessian-lite/releases

1.6、關于Apache Dubbo多個高危漏洞(CVE-2021-36162、CVE-2021-36163)的預警提示

1.漏洞詳情

Apache Dubbo是一款應用廣泛的Java RPC分布式服務框架。近日披露Apache Dubbo多個高危漏洞:

CVE-2021-36162 中,Apache Dubbo多處使用了yaml.load,攻擊者在控制如ZooKeeper注冊中心后可上傳惡意配置文件從而造成了Yaml反序列化漏洞。

CVE-2021-36163 中,Apache Dubbo中使用了不安全的Hessian 協議,攻擊者可以利用此漏洞觸發反序列化,造成遠程代碼執行漏洞。

建議受影響用戶及時更新至安全版本進行防護,做好資產自查以及預防工作,以免遭受黑客攻擊。

2.影響范圍

2.7.0 <= Dubbo <= 2.7.12

3.0.0 <= Dubbo <= 3.0.1

3.修復建議

升級 Apache Dubbo 至最新版本。