黑客世界的“狂飆”,起底網絡犯罪集團 LockBit

“在京海,天上掉下個鋼镚都得姓高。”在熱播電視劇《狂飆》中,高啟強的弟弟高啟盛在KTV里無比猖狂的說著這句話。

黑客世界里也有“狂飆”,在網絡空間之中,有一個犯罪集團堪比高啟強犯罪團伙,依靠手中異常犀利的攻擊加密技術,黑了無數大型跨國集團、政府機構、事業組織等,一年發布的勒索贖金金額上億美元,更是囂張地在暗網公布了所有的被勒索名單,這些受害機構一旦遭到攻擊,輕則造成業務系統癱瘓,蒙受經濟損失,重則導致社會性服務的停止,影響城市甚至國家正常運行。

由此可見,其猖狂程度和高啟盛有的一拼。而當我們細細發掘該犯罪集團的“狂飆之路”,卻又發現其發家歷程和強盛集團十分相似。

它就是“LockBit”,一個臭名昭著的勒索組織。

如同“狂飆”里,強盛集團一路過關斬將,把京海市諸多老牌黑惡勢力團隊打落馬下一樣,掌控著當地的地下市場。LockBit勒索組織經過自我三次迭代,快速超越各大老牌勒索組織,最終在2022年登上了LockBit勒索軟件領域的NO.1。

他們都是從默默無聞開始,卻一路狂奔,短時間內聲名鵲起,成為了行業的領頭羊。今天,咱們來聊聊LockBit勒索組的那些事。

一、處于NO.1地位的LockBit的勒索組織

2022年,在全球數字化轉型的大浪潮下,全球網絡形勢愈發嚴峻,其中尤其以勒索攻擊最令人頭疼,輕則影響公司業務正常運轉,重則數據被加密,索要巨額贖金。

好在在全球各國/地區不遺余力的打擊之下,2022年勒索攻擊整體呈現下降趨勢。根據 Google 子公司 Mandiant 的報告,勒索攻擊在2022年似乎遭遇了“挫折”:Mandiant 響應的勒索軟件事件減少了 15%。而勒索軟件組織索要的贖金平均金額下降了 28%,從一年前的 570 萬美元減少到 410 萬美元。

另一家安全公司 CrowdStrike 認為,原因包括勒索軟件組織的成員遭到逮捕,比特幣等加密貨幣的幣值下降等。根據 Chainalysis 的分析,2022 年勒索軟件組織的總收入從 2021 年的 7.656 億美元下降到 2022 年的大約 4.568 億美元,下降了 40.3%。受害者支付贖金的概率也在下降。

就在勒索攻擊行業面臨整體下行的趨勢下,LockBit卻呈現出逆勢大幅增長的趨勢。就像狂飆里高啟強的經典臺詞:我會怕風浪嗎?風浪越大,魚越貴!LockBit也是如此,在2022年面臨巨大的打擊力度下,它卻反而活的更加滋潤。

網絡安全公司 Malwarebytes 公布的最新報告顯示,在 Windows 平臺上 2022 年影響最大的勒索軟件是 LockBit,它占勒索軟件即服務(RaaS)攻擊的三分之一。

另一份報告數據顯示,在2022年5月份之前,LockBit幾乎是一騎絕塵,在全球范圍內打穿超過 850 多家企業機構的防御系統,占同時間段內所有勒索軟件相關攻擊事件的 46%。

據網絡安全公司 Dragos 的數據,2022年第二季度針對工業系統的勒索軟件攻擊中,約有三分之一是由 LockBit發起的,對工控領域內不少大型企業造成了巨大的打擊。而Deep Instinct發布的報告指出,在2022上半年,LockBit發起的勒索攻擊約占總攻擊數的44%。

短短三年,LockBit勒索軟件團伙的受害者數量已高達一千多個,是老牌勒索軟件組織 Conti 的 2 倍,更是 Revil 的 5 倍有余。

值得一提的是,LockBit勒索組織的贖金獲得率也在諸多老牌勒索組織之上。就2022年數據來看,提出的1億美元的贖金需求中,勒索成功率高達超過一半,令無數企業聞風喪膽。

難怪有企業安全專家稱,LockBit已經成為全球的公敵。

如此高的成功率和LockBit所倡導的勒索軟件即服務(RaaS)攻擊方式密不可分。所謂勒索軟件即服務(RaaS)是一套靠勒索攻擊賺錢的盈利模式。與普通的軟件公司無異,從開發到銷售再到運營,勒索產業鏈各個環節的建立與協作已然成熟。在規模效益促進各環節賺取更多收入的背景下,越來越多的勒索攻擊來自于RaaS。

在LockBit的RaaS模式中,該組織的運營團隊只收取20%的贖金分成,剩余的贖金全部分發給其附屬組織,高額的分成吸引了大量的勒索攻擊團伙,也讓導LockBit的勒索組織規模迅速擴大,是其登頂NO.1的核心殺手锏。

二、LockBit 1.0:初入江湖,默默無聞

2019 年 9 月,LockBit 勒索病毒第一次正式亮相,因其使用.abcd 的后綴名來標記已加密的受害者文件,被稱慣為“ABCD”勒索軟件。早期版本中,LockBit 1.0非常不成熟,作案過程中加密軟件不僅使用固定的互斥鎖,甚至會殘留一些易被殺軟、沙箱等安全軟件識別和攔截的debug的函數。

隨著組織規模不斷發展,LockBit1.0開始采用RaaS(Ransomware-as-a-service,勒索軟件及服務)模式運營,并在一個著名的俄語論壇XSS上為其合作計劃進行廣告推廣。

八個月后,LockBit 1.0 勒索軟件運營商又升級了勒索策略,創建了一個用于公開受害者數據的站點,配合文件加密,試圖進一步施壓受害者,以期達成“雙重勒索”的目的。

經過幾次小的升級后,相較于其它勒索軟件,LockBit 1.0作案手段更為高超。在針對Windows系統時,加密過程采用 RSA+AES算法加密文件,使用IOCP完成端口+AES-NI指令集提升工作效率,從而實現高性能加密流程,一旦成功加密文件后,所有受害者文件會被添加無法破解的.abcd擴展后綴。

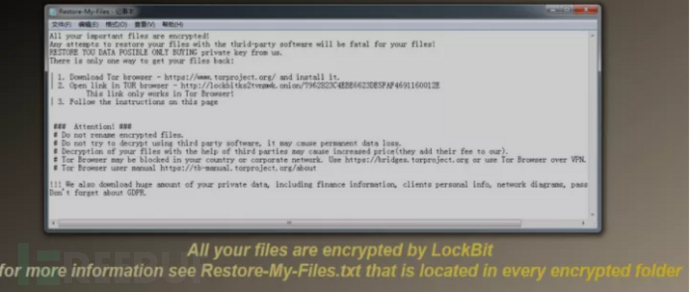

LockBit 勒索軟件1.0時期,顯示勒索信息的方式主要通過修改受害者系統桌面壁紙(顯示勒索信息),并留下名為 Restore-My-Files.txt的勒索信,要求受害者登錄暗網,以比特幣和門羅幣兩種形式繳納贖金。

LockBit 1.0 時期

這個時期的LockBit勒索組織在整個勒索攻擊領域還處于默默無聞的地位,既沒有拿得出手的勒索攻擊事件,又沒有非常高超的勒索攻擊技術,如同還在市場上賣魚的高啟強,還處于蟄伏階段。但不可否認的是,在見識了勒索攻擊的暴利之后,LockBit勒索組織和剛剛嘗到權利甜頭的高啟強一樣,內心的野心已經在瘋狂生長。

三、LockBit 2.0牛刀小試,初露鋒芒

LockBit 1.0 的狂飆之路并不順利,進入 2021年后,可以發現其攻擊活動明顯減少。此時的它們也意識到和頂級勒索團隊的差距,回去默默地修煉內功。

2021年6月,經過短暫蟄伏,LockBit勒索組織在其泄密網站上宣布高調回歸,并帶來全新版本—LockBit 2.0。其宣傳廣告中,LockBit 團隊強調新版本提供了 Tor 網絡中的管理面板、自動進行解密測試服務、強大的掃描器功能等更加豐富的配套服務(卷,死命卷)。

根據分析來看,LockBit2.0勒索軟件延續了前一版本攻擊手法,加密方式仍然采用常見的RSA+AES組合,加密后文件擴展名均為.lockbit ,但加密速度變得更快。

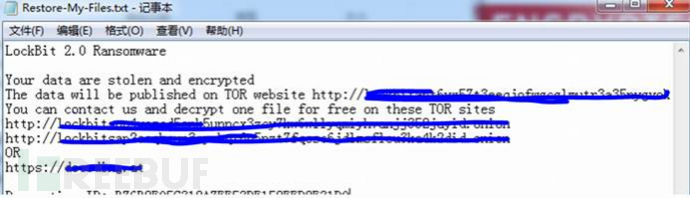

LockBit 2.0版本的勒索軟件成功加密系統后,會立刻更換桌面壁紙,并留下名為Restore-My-Files.txt的勒索信。

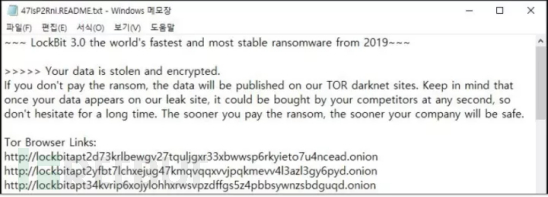

LockBit 2.0 贖金票據

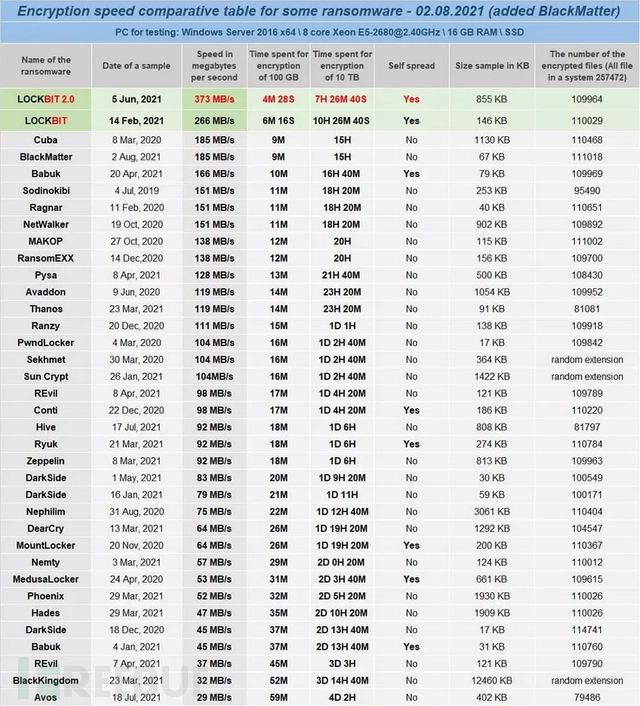

LockBit勒索團伙號稱新版本是全世界加密速度最快的勒索軟件,加密速度可達373MB/s,是1.x版本加密速度的1.4倍,一分鐘內大約可以加密25000個文件,遠超其它勒索軟件。

此外,LockBit2.0 中新加入了磁盤卷影和日志文件刪除等新功能,使得加密后文件更難恢復。更為恐怖的是,LockBit團伙還開發了自己獨有的數據竊取工具“StealBit”提供給附屬團伙,以作為招募附屬計劃的一部分,達到“雙重勒索”的目的(StealBit竊密工具速度可達到83.46MB/S,下載100G的文件用時只需要19分鐘58秒)。

四、LockBit 3.0瘋狂的成名之路

經過前兩個版本的迭代,LockBit勒索組織已經策劃了好幾期非常具有代表性的勒索攻擊事件,品嘗到了勒索攻擊的紅利,更加堅定繼續迭代升級的決心。

2022 年 6 月發布的LockBit 3.0版本中,改進了RaaS操作,引入勒索軟件漏洞賞金計劃,邀請安全研究人員提交漏洞報告,以換取1000美元至100萬美元的獎金。

相比前兩代,LockBit 3.0勒索軟件在贖金票據做了很大的改變,不再名為Restore-My-Files.txt,而是一個名為“ [random_string].README.txt ”)的隨機動態文本,加密擴展名變化為“HLJkNskoq”或“19MqzqzOs”隨機靜態形式,且鎖定文件的圖標為ico形式。

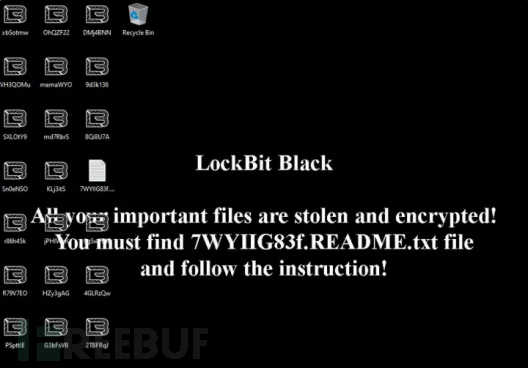

LockBit 3.0 桌面壁紙

LockBit 3.0 贖金票據

經歷三次重大改版后,推出了更具有針對性、破壞性、隱蔽性的現行版本。LockBit 3.0推出來僅2個多月的時間,就在其暗網網站上公布了二百多個受害者,可見其攻擊頻率之高。

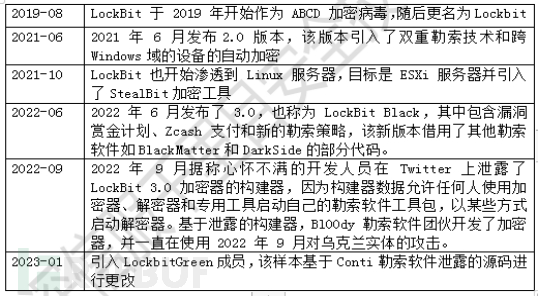

(Lockbit 勒索家族的發展 圖源:深信服千里目實驗室)

更可怕的是Lockbit3.0甚至還引入了一個“賞金計劃”。如同企業發布漏洞賞金計劃激勵白帽黑客來發掘漏洞一樣,Lockbit3.0的賞金計劃也是邀請黑客來發現它們勒索軟件的不足之處。這也是勒索領域首個“賞金計劃”,充分展現出了Lockbit組織那極其龐大的野心。我也可以想象,經過了“賞金計劃”的洗禮,Lockbit的勒索攻擊必定會更加難以防御,值得我們提高警惕。

五、一場攪動華爾街巨頭的勒索攻擊

2022年,Lockbit的最高光時刻當屬對大宗商品金融數據公司ION Trading UK的勒索攻擊。該攻擊直接讓華爾街、大型銀行、交易所、監管機構都懵了,全球衍生品交易員也因此都“瞎了”。

ION Trading UK是一家大宗商品金融數據公司,其清算衍生品部門在今年1月下旬遭到勒索軟件攻擊,部分衍生品系統被禁用,全球多家大型銀行、交易所和監管機構因此受到牽連。

自電子系統問世以來,期貨市場一直依賴以ION為首的數據公司生產的自動化軟件來處理交易。ION是少數幾家能夠處理經紀商交易匹配和協調這一復雜但關鍵工作的公司之一。

當ION被攻擊后,整個期貨市場直接就崩了,仿佛回到了上世紀80年代:交易員和經紀商們紛紛開始使用電子表格來手動跟蹤交易。網絡安全公司Quod Orbis的首席執行官Martin Greenfield補充說道,“這對于大多數銀行來說,無疑是一場噩夢。”

據外媒報道,ION被攻擊可能影響到的銀行包括加拿大皇家銀行(RBC)、瑞銀(UBS)、麥格理(Macquarie)、荷蘭銀行(ABN Amro)的清算部門,以及意大利資產規模最大的聯合圣保羅銀行(Intesa Sanpaolo)。

華爾街特大型交易柜臺亦繃緊了神經:青睞該衍生品平臺的花旗集團、美國銀行、摩根士丹利等大型銀行機構正在仔細評估通過ION系統發送的交易信息。有知情人士稱,雖然華爾街大型銀行在證券等市場的業務尚未被殃及,但最新舉動凸顯出銀行業的謹慎,畢竟ION的衍生品平臺幾乎被所有的大型銀行所采用。

受波及還有期貨交易所及監管部門。美國商品期貨交易委員會(CFTC)宣布推遲三周發布其交易商承諾(COT)報告;泛歐交易所(Euronext)推遲發布大宗商品衍生品持倉周報;洲際交易所(ICE)則無法按照歐洲規則的要求提供每周期貨頭寸報告。

最后,ION無法頂住各方帶來的巨大壓力,向Lockbit勒索組織繳納了贖金,獲得了對方提供的解密密鑰,快速完成了斷線后的恢復進程。

毫無疑問,這是一場令金融行業印象深刻的勒索攻擊,也讓Lockbit勒索組織的大名被各大金融巨頭所熟知,產生的巨大危害讓這些華爾街巨頭們依舊心有余悸。

六、LockBit 勒索軟件席卷全球

ION 勒索攻擊案例僅僅是諸多戰績之一,在其整體發展過程中對全球企業機構進行了無數攻擊行為,受害者涵蓋政府,能源、航空航天、信息技術、咨詢、交通等眾多重要行業,波及英國、美國、澳大利亞、意大利、奧地利、比利時、巴西、德國等數十個國家。

諷刺的是,LockBit 勒索軟件出道時,曾喊出“讓勒索軟件再次偉大”的響亮口號,而且似乎正在超著這個目標前進。

這里列舉LockBit 勒索軟件攻擊的部分受害者:

(1) 法國司法部

Lockbit 2.0 勒索軟件時代,其暗網博客上法國司法部添加到受害者名單中,并要挾其必須在 2 月 10 日前支付贖金,否則所有被盜數據都將被發布至暗網,隨后,法國司法部回應稱已知悉情況并采取措施積極應對;

(2) 加拿大、德國軍方供應商Top Aces

2021年5月,加拿大、德國軍方的獨家戰機培訓供應商Top Aces透露遭到LockBit勒索軟件攻擊。不久后,LockBit團伙的官方網站放出要求,若是收不到贖金將公布竊取的44GB內部數據。

(3) IT咨詢巨頭財富500強公司埃森哲

21年8月,全球IT咨詢巨頭財富500強公司埃森哲遭遇了LockBit勒索軟件組織的勒索軟件網絡攻擊。該組織聲稱從埃森哲竊取了6TB的數據,并要求支付5000萬美元的贖金。

(4) 曼谷航空公司

21年8月,LockBit軟件勒索團伙攻擊了曼谷航空公共有限公司。事件發生之后,該航空公司立即與網絡安全專家合作,核實了損壞的數據和受影響的乘客,并采取其他相關措施加強公司信息系統建設。

(5) 美國加利福尼亞州財政部

22年4月,LockBit勒索軟件團伙在其Tor泄密網站上發布消息表示,他們對美國加利福尼亞州財政部實施了入侵并成功竊取了數據庫、機密資料、財務文件和IT文件。隨后不久加州州長緊急服務辦公室證實,財政部確實受到了網絡事件的影響。

(6) 意大利稅務局

2022年7月,意大利《晚郵報》報道,勒索軟件團伙Lockbit成功入侵了意大利稅務局,并從中竊取了約78GB數據,此后更是威脅意大利稅務局在5天內支付贖金,否則將公布盜取的全部數據。

(7) 法國電信運營商La Poste Mobile

2022年7月4日,Lockbit 勒索軟件團伙襲擊了法國電信運營商La Poste Mobile,成功進入其網站和客戶系統,盜取了員工計算機中的部分文件。

(8) 微軟服務器

2022年7月,LockBit 3.0勒索軟件在被破壞的Exchange服務器上部署了Web shell,然后只花了7天時間就將權限升級為活動目錄管理員,并在加密網絡中托管的系統之前竊取了大約1.3TB的數據。

(9) 英國汽車經銷商集團Pendragon

2022年10月,英國著名汽車經銷商集團Pendragon遭遇LockBit勒索軟件組織攻擊,部分數據被竊取。LockBit表示必須在截止日期前支付6000萬美元贖金,否則會公開被盜數據。

(10) 咨詢和IT服務提供商Kearney & Company

2022年11月,勒索團伙LockBit聲稱竊取了咨詢和IT服務提供商Kearney & Company的數據,此后不久便將該公司添加到被攻擊名單中,并威脅如果不付贖金,會在2022年11月26日之前公布竊取的數據。

能夠進行如此多的勒索行動,可見LockBit勒索軟件組織和強盛集團一樣都深諳“經營之道”。沒有做吃山空,而是經過不間斷迭代和優化,最終成為令企業聞風喪膽的勒索組織。

七、勒索軟件防御指南

勒索軟件的危害依舊在瘋狂蔓延,若行業內不能夠投入足夠注意力,勒索軟件可能會繼續野蠻生長,直至無敵于“網絡江湖”。此外,勒索軟件治理是網絡攻擊者和安全人員雙方的較量,需要耐心、策略、時機、方式。

以 LockBit勒索軟件為例,在持續迭代更新每一個版本的攻擊方式、策略、入侵點等,安全人員很難形成完備的修復體系。因此,在勒索軟件治理過程中,預防遠遠比修復更重要,采取系統化,綜合施策、系統治理、多方聯合,形成預防勒索軟件的圍墻,強烈建議大家做好以下防護措施:

- 盡可能使用復雜密碼:企業內部在設置服務器或者內部系統密碼時,應采用復雜的登陸憑證,例如必須包括數字、大小寫字母、特殊符號,且長度至少為8位的密碼,并定期更換口令。

- 雙重驗證:對于企業內部敏感信息,需要基于密碼的登錄基礎上,增加其它層防御以阻止黑客攻擊,例如在部分敏感系統上安裝指紋、虹膜等生物識別驗證或物理 USB 密鑰身份驗證器等措施。

- “四不要”:不要點擊來源不明郵件;不要瀏覽色情、賭博等不良信息網站;不要安裝來源不明軟件,謹慎安裝陌生人發送的軟件;不要隨意將來歷不明的U盤、移動硬盤、閃存卡等移動存儲設備插入機器。

- 數據備份保護:防止數據丟失最好的真正保障永遠是離線備份,因此,對關鍵數據和業務系統做備份十分必要。注意,備份要清晰,標注每個階段的備份,確保在某個備份受到惡意軟件感染時能夠及時找回。

- 要常殺毒、關端口:安裝殺毒軟件并定期更新病毒庫,定期全盤殺毒;關閉不必要的服務和端口(包括不必要的遠程訪問服務<3389端口、22端口>、不必要的135、139、445等局域網共享端口等)。

- 加強員工安全意識:安全生產最大的隱患在于人員,釣魚、社工、投毒、弱密碼這些關鍵因素都與人員的安全意識息息相關,因此要做好整體的安全加固和防御能力提升,就要切實提升人員的安全意識。

及時給辦公終端和服務器打補丁:對操作系統以及第三方應用及時打補丁,防止攻擊者通過漏洞入侵系統。