你的應(yīng)用安全嗎?開(kāi)源API越權(quán)漏洞檢測(cè)系統(tǒng)奉上!

相信大部分讀者跟我一樣,每天都在寫(xiě)各種API為Web應(yīng)用提供數(shù)據(jù)支持,那么您是否有想過(guò)您的API是否足夠安全呢?

Web應(yīng)用的安全是網(wǎng)絡(luò)安全中不可忽視的關(guān)鍵方面。我們必須確保其Web應(yīng)用與后臺(tái)通信的安全,以防止數(shù)據(jù)泄露,因?yàn)檫@可能導(dǎo)致重大的財(cái)務(wù)損失和聲譽(yù)受損。

而在Web應(yīng)用的安全問(wèn)題中,最常見(jiàn)的漏洞之一是不安全的直接對(duì)象引用,簡(jiǎn)稱(chēng):IDOR。即:當(dāng)應(yīng)用程序允許用戶(hù)訪問(wèn)他們不應(yīng)該訪問(wèn)的資源時(shí),就會(huì)發(fā)生IDOR漏洞。比如:SaaS軟件的用戶(hù)A訪問(wèn)到了用戶(hù)B的數(shù)據(jù),這樣的漏洞是災(zāi)難性的,因?yàn)橛脩?hù)將不再信任您提供的服務(wù)。

那么如何方便、快捷的檢測(cè)IDOR漏洞呢?今天就給大家推薦一個(gè)好用的開(kāi)源工具:IDOR_detect_tool

開(kāi)源地址:https://github.com/y1nglamore/IDOR_detect_tool

使用簡(jiǎn)單

- 從 GitHub 存儲(chǔ)庫(kù)下載工具

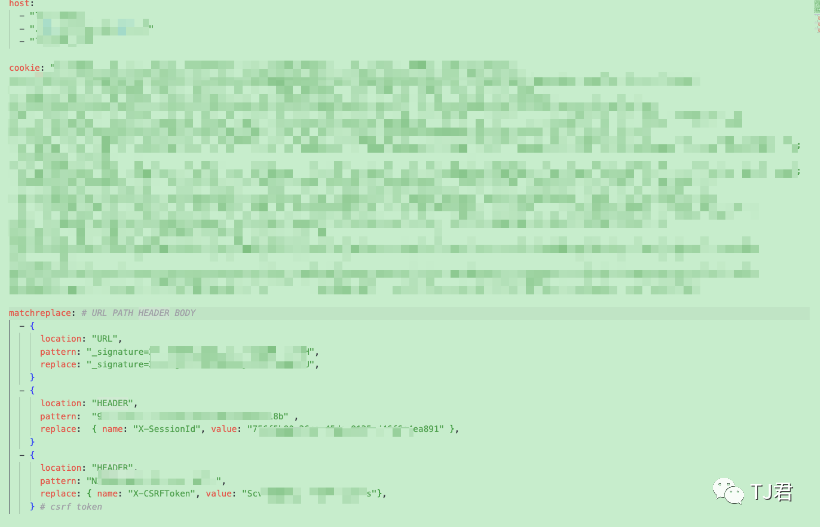

- 準(zhǔn)備好目標(biāo)系統(tǒng)的A、B兩賬號(hào),根據(jù)系統(tǒng)的鑒權(quán)邏輯(Cookie、header、參數(shù)等)將A賬號(hào)信息配置config/config.yml,之后登錄B賬號(hào)

- 使用B賬號(hào)訪問(wèn),腳本會(huì)自動(dòng)替換鑒權(quán)信息并重放,根據(jù)響應(yīng)結(jié)果判斷是否存在越權(quán)漏洞

- 生成報(bào)表,每次有新漏洞都會(huì)自動(dòng)添加到report/result.html中,通過(guò)瀏覽器打開(kāi)

- 點(diǎn)擊具體條目可以展開(kāi)/折疊對(duì)應(yīng)的請(qǐng)求和響應(yīng):

核心檢測(cè)邏輯