狂攬1億美元,被FBI滲透長達六個月,2022年最暴利的組織涼了

2023年1月26日,美國司法部和歐洲刑警組織共同宣布,經過長達6個月的滲透,臭名昭著的Hive 勒索軟件組織被FBI和國際刑警破獲:該組織的IT基礎設施已經完全被破壞,Tor支付和數據泄露站點被查封,警方獲得兩臺服務器和一臺虛擬專用服務器的訪問權,并對在荷蘭托管的兩個備份專用服務器的訪問權限......

目前,Hive 勒索軟件組織在暗網的泄露站點顯示一條俄語和英語交替使用的信息:“作為針對Hive 勒索軟件組織全球協調執法的一部分,這個隱藏的網站已經被聯邦調查局查封。”這也意味著,FBI已經徹底控制了Hive的核心站點。

同時,美國司法部長梅里克表示,警方正在構建Hive開發人員、管理員和附屬機構的地圖,作為逮捕、扣押Hive 勒索軟件組織以及其他行動的重要支撐證據。

美國司法部稱,自2022年7月下旬以來,FBI持續滲透Hive勒索軟件組織,破獲了其解密密鑰并向全球300多名受害者提供解密密鑰,還向以往的Hive勒索受害者分發了1千多個額外的解密密鑰,從而避免了大約 1.3 億美元的贖金支付。

換句話說,Hive勒索軟件組織基本上已經被一網打盡,但是還存在一個明顯的遺留問題:Hive勒索軟件組織的核心成員依舊逍遙法外。這意味著Hive勒索軟件組織隨時都有可能會死灰復燃,只需要換一個馬甲就會再度成為全球網絡安全的毒瘤。

狂攬1億美元,Hive成2022年最暴利的勒索組織

2021年6月,Hive勒索軟件組織開始在全球網絡空間肆虐,以"勒索軟件即服務"的模式運作,招募“附屬機構”對外進行部署,主要針對醫療保健組織以及其他配置薄弱無法抵御網絡攻擊的企業。

2022年11月,美國司法部公布一組令業界震驚的數據:截止到2022年11月,Hive勒索軟件組織已經攻擊了1500多家企業,并成功獲得了大約1億美元的贖金,堪稱勒索軟件組織中最暴利的存在。

2021年8月,該團伙聲稱總部設在伊利諾伊州的紀念衛生系統是其第一個醫療保健行業的受害者,隨后是哥斯達黎加的公共衛生服務和紐約的應急響應和救護車服務提供商Empress EMS。10月,Hive還將印度頂級發電公司Tata Power作為目標。這些騷操作也讓Hive勒索軟件組織迅速在業界有了相當大的名氣。

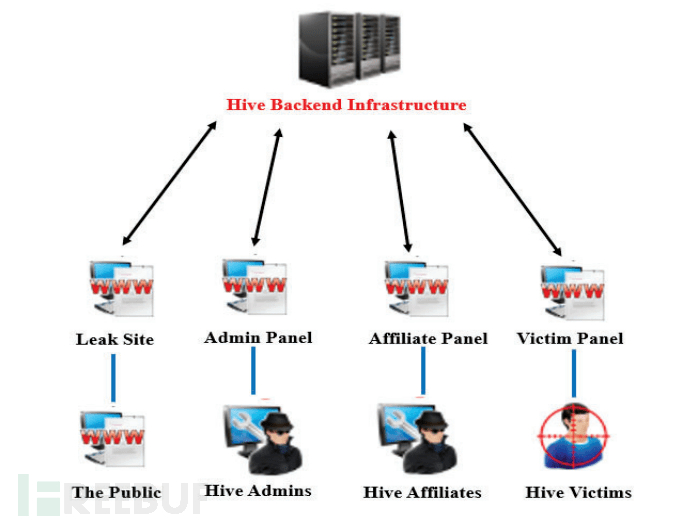

為了跑通"勒索軟件即服務"模式,Hive管理員建立了一個服務器網絡來運行他們的在線犯罪業務。網絡面向公眾的一側或“前端”由四個可訪問的網站或“面板”組成,每個網站都面向不同類型的用戶/受眾。一個由Hive參與者使用的但公眾無法訪問的單獨服務器托管了一個支持前端Tor的數據庫面板和泄漏網站。

登錄到管理面板上的用戶界面,管理員能夠管理Hive數據庫,跟蹤攻擊,與附屬機構溝通他們針對特定受害者的活動,并與受害者協商支付贖金。

Hive勒索軟件組織常用的入侵方法包括:通過遠程桌面協議 (RDP)、虛擬專用網絡 (VPN) 和其他遠程網絡連接協議進行單因素登錄;利用 FortiToken 漏洞;以及發送帶有惡意附件的網絡釣魚電子郵件。

公開資料顯示,Hive勒索軟件采用GO語言編寫,加密算法使用AES+RSA,同時這款勒索病毒也采用了“雙重”勒索的模式,通過在暗網上公布受害者數據,來逼迫受害者交納贖金。雖然該勒索組織剛出現不久,但已經成為高度活躍且危險的勒索組織之一。

所謂“雙重勒索”是被害人已經交過贖金攻擊者還可以再次封鎖被害人數據的一種攻擊,攻擊者加密目標系統數據之前會先竊取數據,這樣,即便受害者有備份數據,勒索軟件仍然可以用泄露數據作威脅要求其支付贖金。

更過分的是,對于那些不支付贖金的企業,Hive勒索軟件組織會在其網絡上部署更多的惡意軟件,例如使用其他勒索軟件的變種,對于目標用戶進行重復感染,嚴重打擊了企業的系統更新和業務恢復的速率。

國際網警長達六個月的滲透

2022年,美國FBI聯合德國、加拿大、法國、立陶宛、荷蘭、挪威、葡萄牙、羅馬尼亞、西班牙、瑞典和英國,共同組建了全球執法隊伍,對Hive勒索軟件組織進行圍剿。

7月,美國FBI已經滲透到 Hive 的計算機網絡,同時阻斷了Hive勒索軟件組織的多次勒索攻擊,其中包括針對路易斯安那州一家醫院、一家食品服務公司和德克薩斯州學區的攻擊。

在這場為期六個月的大圍剿行動中,FBI和歐洲警方可謂是極具耐心,在Hive勒索軟件組織未曾察覺的情況下,悄悄潛伏其中,一步步摸索清楚該組織的內部成分、網絡、目標服務器等等。

舉個例子,在滲透的過程中,FBI成功發現了Hive勒索軟件組織位于洛杉磯的兩個專用服務器和一個虛擬專用服務器(VPS)的鏡像。

這兩個專用服務器分別與IP地址(目標服務器1)(目標服務器2)相關聯。通過分析從所有服務器的搜索中獲得的證據,調查人員證實,這些證據都被Hive勒索軟件組使用過。特別是,調查人員證實,位于洛杉磯的目標服務器1和荷蘭服務器被設置為冗余的web服務器。

通過分析來自目標服務器2的數據,聯邦調查局確定它作為Hive網絡的后端,并包含Hive數據庫。

除了解密密鑰,當聯邦調查局檢查在目標服務器2上發現的數據庫時,聯邦調查局發現了Hive通信記錄、惡意軟件文件哈希值、Hive250個附屬機構的4個信息,以及與之前獲得的信息一致的受害者信息解密密鑰操作。

這僅僅是其中一個例子。最終,Hive勒索軟件組織被FBI一鍋給端了,整個組織結構遭到了毀滅性的打擊。目前尚不清楚的是,Hive勒索軟件組織主要領導與核心成員是否已經被逮捕。

眾所周知,目前有不少國家并未對勒索組織成員采取打壓態勢,有些勒索組織也具備政府部門的身影,對勒索組織成員的抓捕造成了較為明顯的阻礙,對于勒索組織的打擊也不夠徹底。他們完全可以換一個馬甲重新發起新的勒索攻擊,曾經名盛一時的Conti勒索軟件組織因為FBI的打壓而關閉,但該組織隨后又成立了新的勒索組織,繼續在全球范圍內發起勒索攻擊。

持續增強勒索攻擊的打擊力度

美國FBI聯合歐洲警方共同執法,對Hive勒索軟件組織進行徹底的打擊,進一步體現了全球主要國家對于勒索攻擊的態度。

自2019年以來,勒索攻擊以超高的經濟收益、超強的危害、企業無法抵御的難度等要素,開始了自己的瘋狂的成長之路。勒索攻擊的對象也從中小公司一躍成為大型跨國企業,行業龍頭企業,國家關鍵基礎設施等,甚至勒索組織開始以某個國家和地區作為勒索目標,態度囂張,日益猖獗。

在這場網安空間的對抗之中,勒索軟件組織一直處于優勢地位,憑借著多元、復雜、先進的攻擊手法,給無數企業和政府部門帶來了巨大的危害,最終勒索軟件組織也迎來了前所未的嚴峻打擊。

隨著越來越的企業拒絕支付贖金,勒索軟件組織的日子也越來越不好過。Chainalysis 對勒索軟件攻擊相關的錢包地址的跟蹤顯示,受害者在 2022 年支付的贖金為 4.57 億美元,而 2021 年為 7.66 億美元。

當受害者發現勒索軟件 Conti 背后的黑客組織與俄羅斯有關聯,因本國政府實施的制裁他們有更多的理由拒絕支付贖金。網絡安全分析公司 Coveware 也觀察到了類似的趨勢,受害者支付贖金的比例從 2019 年一季度的 85% 降到了 2022 年四季度的 37%。

這意味著,共同對抗勒索軟件組織已經成為越來越多企業的選擇,也是目前不少政府極力倡導的方向。而對于勒索軟件組織來說,凜冬似乎正在到來:Hive勒索軟件組織不是第一個,也不會是最后一個。