一文讀懂電子數(shù)據(jù)取證

電子取證的基本概念

科學(xué)的運用提取和證明方法,對從電子數(shù)據(jù)源提取的證據(jù)進(jìn)行保護(hù)、收集、驗證、鑒定、分析、解釋、存檔和出示,以有助于進(jìn)一步的犯罪事件重構(gòu)或幫助識別某些計劃操作無關(guān)的非授權(quán)性活動。

在網(wǎng)絡(luò)安全大環(huán)境中,信息安全可以看作是解決事前防御問題,電子取證則是解決事后究責(zé)問題。

電子取證的發(fā)展歷程

奠基時期

時間:1984年至九十年代中期

- FBI成立了計算機(jī)分析響應(yīng)組(CART)。

- 數(shù)字取證科學(xué)工作組(SWGDE),這個小組首先提出了計算機(jī)潛在證據(jù)的概念形成了計算機(jī)取證概念的雛形。

- 計算機(jī)技術(shù)取證技術(shù)工作組(TWGDE),更多地在技術(shù)層面上對“數(shù)據(jù)取證”技術(shù)進(jìn)行研究。

- 科學(xué)工作組(SWGs)的發(fā)展。

特點:公布了有關(guān)數(shù)字證據(jù)的概念、標(biāo)準(zhǔn)和實驗室建設(shè)的原則等,截止1995年,美國48%的司法機(jī)關(guān)建立起了自己的計算機(jī)取證實驗室。

初步發(fā)展時期

時間:九十年代中期至九十年代末期

典型的計算機(jī)取證產(chǎn)品:

- Encase:美國Guidance軟件公司開發(fā),用于證據(jù)數(shù)據(jù)的收集和分析。

- DIBS:由美國計算機(jī)取證公司開發(fā),對數(shù)據(jù)進(jìn)行鏡像的備份系統(tǒng)。

- Flight Server:由英國Vogon公司開發(fā),用于證據(jù)數(shù)據(jù)的收集和分析。

- 其他工具:密碼破解工具、列出磁盤上所有分區(qū)的LISTDRV,軟盤鏡像工具DISKIMAG,在特定的邏輯分區(qū)上搜索未分配的或空閑的空間的工具FREESECS等。

理論完善時期

時間:九十年代末至今

計算機(jī)取證的概念及過程模型被充分研討

較為典型的五類模型:

- 基本過程模型

- 事件響應(yīng)過程模型

- 法律執(zhí)行過程模型

- 過程抽象模型

- 其他模型

科學(xué)體系建設(shè)

電子取證的技術(shù)類別和相關(guān)領(lǐng)域

數(shù)字取證在中國的啟動

我國網(wǎng)絡(luò)安全界曾經(jīng)從戰(zhàn)略高度上提出了如何建立使入侵者感到有威懾的主動防御策略:

- 基于主動防御的網(wǎng)絡(luò)安全技術(shù)改變了以往僅僅依靠防火墻、掃描、檢測這些傳統(tǒng)的網(wǎng)絡(luò)安全工具,推動了我國的信息監(jiān)控、數(shù)字取證等技術(shù)的發(fā)展以及相應(yīng)產(chǎn)品的面世。

- 2000年5月,國南部確立了以計算機(jī)犯罪案件為主線,以電子數(shù)據(jù)證據(jù)為核心,以計算機(jī)犯罪偵查為主要內(nèi)容開展專門技術(shù)研究。

- 計算機(jī)取證研究列入課題項目,出現(xiàn)一批早期的研究論文和文章。

取證業(yè)務(wù)涉及行業(yè)

- 刑事類案件的偵查取證和訴訟活動大量涉及電子證據(jù)。這類案件的偵查取證一般由公安系統(tǒng)和檢察院完成并由第三方鑒定機(jī)構(gòu)做司法鑒定,出具司法鑒定報告。這個領(lǐng)域也是我國電子證據(jù)的技術(shù)標(biāo)準(zhǔn)和規(guī)范相對比較完善的領(lǐng)域。采用的技術(shù)手段和產(chǎn)品相對比較先進(jìn),但大部分是國外或者國外產(chǎn)品的OEM版。

- 民事類型案件的舉證涉及到電子證據(jù)的提取、分析和鑒定。一般由舉證方提取并鑒定。但是,由于這個領(lǐng)域涉及普通百姓,還沒有充分意識到電子證據(jù)的重要性,也沒有特別適用于普通百姓的取證產(chǎn)品。

- 行政訴訟類案件的舉證需要電子證據(jù)的相關(guān)技術(shù),這個領(lǐng)域也剛剛意識到電子證據(jù)的重要作用。比如,工商行政執(zhí)法已經(jīng)開始意識到網(wǎng)絡(luò)上的非法經(jīng)營的治理需要獲取電子證據(jù),但是,也沒有特別合適的技術(shù)和產(chǎn)品。

- 大型中外企業(yè),特別是企業(yè)的內(nèi)部安全工作涉及到電子證據(jù)的取證,因而對技術(shù)和產(chǎn)品有需求。

電子取證技術(shù)細(xì)則

數(shù)字取證面臨的問題

- 搜集或檢查會改變證據(jù)的原始狀態(tài),數(shù)據(jù)易被改變。

- 計算機(jī)調(diào)查和數(shù)字證據(jù)對法律執(zhí)行、法庭和立法機(jī)關(guān)來說是個新生事物。

- 指數(shù)性增長的數(shù)字媒體密度和普遍深入的計算機(jī)平臺。

- 數(shù)字?jǐn)?shù)據(jù)或隱藏數(shù)據(jù)的非直觀性。

- 信息技術(shù)及廣泛應(yīng)用在日益變化。

- 合格的取證人員的技能于培訓(xùn)。

- 數(shù)字信息的短暫性。

電子數(shù)據(jù)的來源

(1) 物理存儲:包括傳統(tǒng)介質(zhì),例如軟盤、硬盤、移動硬盤、磁帶等磁介質(zhì)、光盤等光介質(zhì)。新型的物理存儲,例如固態(tài)硬盤、手機(jī)芯片、閃存(包括 U盤、存儲卡)等電介質(zhì)。

(2) 邏輯存儲:電子數(shù)據(jù)在邏輯狀態(tài)下是不同的,操作系統(tǒng)將電子數(shù)據(jù)以一定編碼保存。這些電子數(shù)據(jù)邏輯存儲包括:

- 用戶文件(電子文檔、電子郵件、音視頻文件,日程表、網(wǎng)絡(luò)訪問記錄/收藏夾、數(shù)據(jù)庫文件、文本文件等)。

- 操作系統(tǒng)文件(配置文件、備份文檔、Cookies、交換文件、系統(tǒng)文件、隱藏文件、臨時文件等)。

- 保護(hù)文件(壓縮文件、加密文件:隱藏文件等)。

- 日志包括系統(tǒng)日志、IDS、防火墻、FTP、WWW和殺毒軟件日志。

- 其他數(shù)據(jù)區(qū)中可能存在的電子數(shù)據(jù),例如未分配空間(Unallocated Space)、松弛空間(Slack Space)、隱藏分區(qū)等。

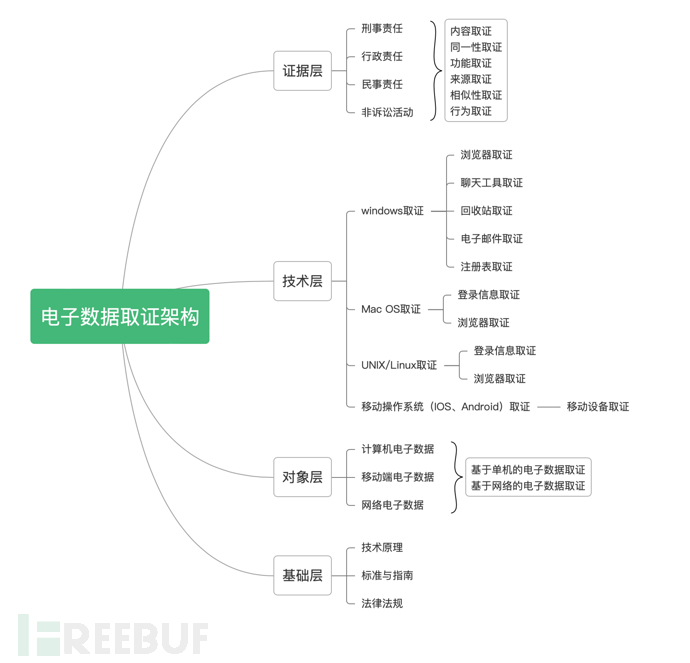

電子數(shù)據(jù)取證架構(gòu)

電子取證涉及計算機(jī)科學(xué)和法律的各個層次。它集中了所有計算機(jī)科學(xué)知識,并與法律緊密結(jié)合。偏重技術(shù)而忽略法律,或者拘泥法律而不研究技術(shù),都無法根本理解電子數(shù)據(jù)取證。

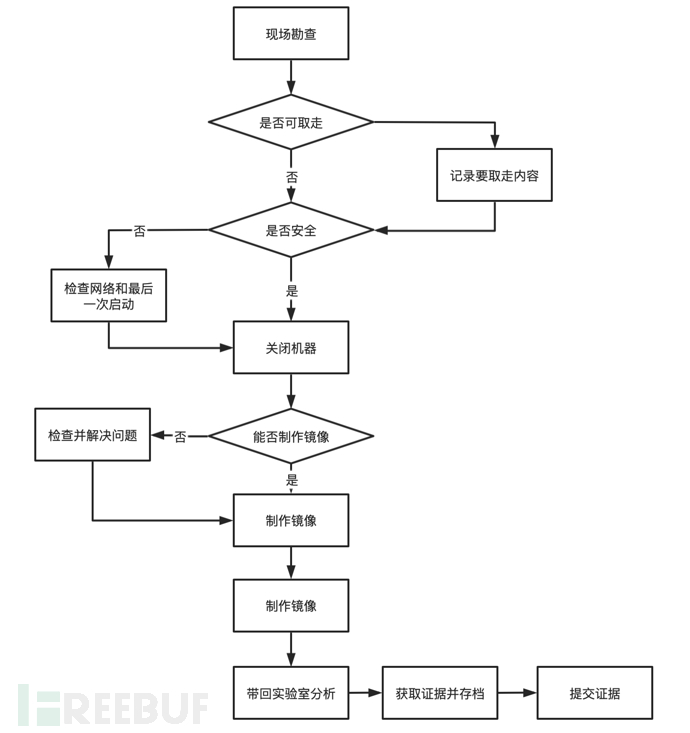

數(shù)字取證的過程

這個過程指從有關(guān)電子證據(jù)的載體取回實驗室開始的技術(shù)取證活動。

- 第一步:預(yù)覽并決定是否進(jìn)一步分析。

- 第二步:獲取。

- 第三步:克隆,制作和原硬盤內(nèi)容相同的目標(biāo)硬盤。

- 第四步:分析,在目標(biāo)硬盤上采取各種技術(shù)方法分析提取有用的數(shù)據(jù)信息。

取證的基本流程

常見的取證工具

在對計算機(jī)數(shù)據(jù)進(jìn)行取證過程中相應(yīng)的取證工具必不可少,常見的有Tcpdump、Argus、NFR、Tcpwrapper、Sniffers、Honeypot,Tripwires、Network monitor、volatility、PTF、取證大師、Magnet AXIOM、

鏡像工具等。目前在計算機(jī)取證過程中比較常用的工具是鏡像工具和專業(yè)的取證軟件,但很大多取證工具都是付費軟件對于個人我們無法直接下載使用,但也有一些開源工具可以實現(xiàn)很好的使用效果。

根據(jù)取證工具的不通功能和作用,取證工具有如下分類:

- 磁盤和數(shù)據(jù)捕獲工具

- 文件查看器

- 文件分析工具

- 注冊表分析工具

- 互聯(lián)網(wǎng)分析工具

- 電子郵件分析工具

- 移動設(shè)備分析工具

- Mac OS分析工具

- 網(wǎng)絡(luò)取證工具

- 數(shù)據(jù)庫取證工具

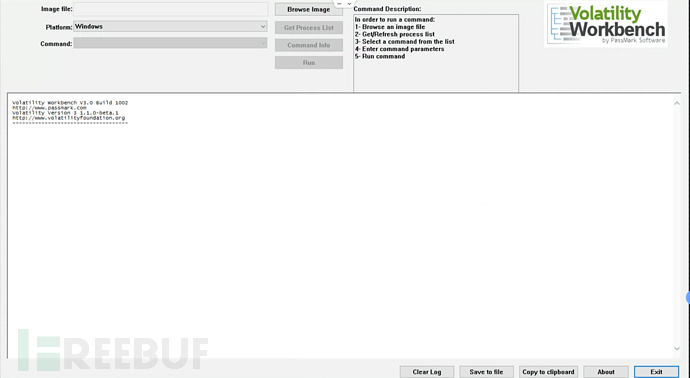

礙于篇幅本文選擇Volatility Framework取證工具進(jìn)行簡單介紹。

Volatility Framework是一個 完全開放的內(nèi)存分析工具集,其基于GNU GPL2許可,以Python語言編寫而成。 由于Volatility是一款開源免費的工具,因此無須花任何費用即可進(jìn)行內(nèi)存數(shù)據(jù)的高級分析。因為代碼具有開源的特點,所以當(dāng)遇到一些無法解決的問題時,還可以對源代碼進(jìn)行修改或擴(kuò)展功能。

在Windows操作系統(tǒng)平臺下,有兩種方式可以運行Volatility工具。第一種是先獨立安裝Python運行環(huán)境,再下載Volatility源代碼執(zhí)行命令行。第二種是下載Volatility獨立Windows程序無須另外安裝和配置Python環(huán)境。最新Volatility版本為V2.6,可以通過官方網(wǎng)站下載。在Windows 64位平臺上,最便捷的方式就是直接使用獨立Windows程序的Volatility版本。進(jìn)入管理員命令行模式,運行volatility_ 2.6_win64_ standalone.exe 程序即可。程序如下圖:

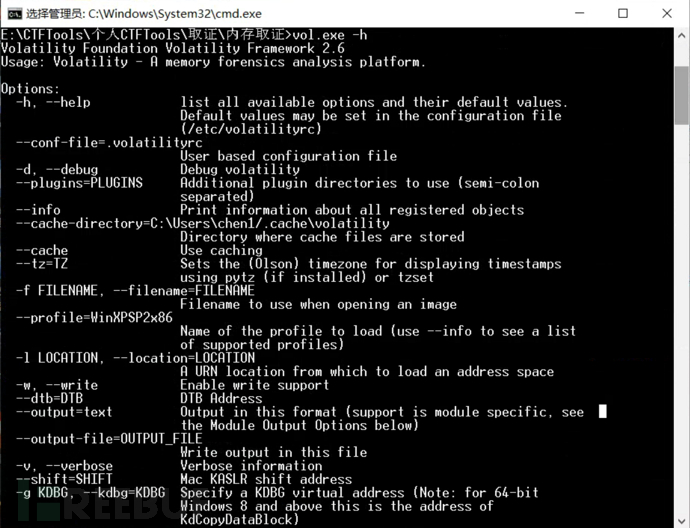

Volatility常用命令行參數(shù):

-h:查看相關(guān)參數(shù)及幫助說明。

--info:查看相關(guān)模塊名稱及支持的Windows版本。

-f:指定要打開的內(nèi)存鏡像文件及路徑。

-d:開啟調(diào)試模式。

-V:開啟顯示詳細(xì)信息模式(verbose)。

獲取--profile的參數(shù)

volatility -f mem.vmem imageinfo

volatility -f mem.vmem --profile=WinXPSP2x86

shell的命令: dt("內(nèi)核關(guān)鍵數(shù)據(jù)結(jié)構(gòu)名稱")

如: dt("_PEB")

列舉進(jìn)程:pslist

volatility -f mem.vmem --profile=WinXPSP2x86 pslist

列舉緩存在內(nèi)存的注冊表 :hivelist

olatility -f mem.vmem --profile=WinXPSP2x86 hivelist

hivedump 打印出注冊表中的數(shù)據(jù) :

volatility -f mem.vmem --profile=WinXPSP2x86 hivedump -o 注冊表的 virtual 地址

獲取SAM表中的用戶 :printkey

volatility -f mem.vmem --profile=WinXPSP2x86 printkey -K "SAM\Domains\Account\Users\Names"

獲取最后登錄系統(tǒng)的賬戶 :

volatility -f mem.vmem --profile=WinXPSP2x86 printkey -K "SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon"

提取出內(nèi)存中記錄的 當(dāng)時正在運行的程序有哪些,運行過多少次,最后一次運行的時間等信息

volatility -f mem.vmem --profile=WinXPSP2x86 userassist

將內(nèi)存中的某個進(jìn)程數(shù)據(jù)以 dmp 的格式保存出來 。

volatility -f mem.vmem --profile=WinXPSP2x86 -p [PID] -D [dump 出的文件保存的目錄]

提取內(nèi)存中保留的 cmd 命令使用情況 。

volatility -f mem.vmem --profile=WinXPSP2x86 cmdscan

獲取到當(dāng)時的網(wǎng)絡(luò)連接情況 。

volatility -f mem.vmem --profile=WinXPSP2x86 netscan

獲取 IE 瀏覽器的使用情況。

volatility -f mem.vmem --profile=WinXPSP2x86 iehistory

獲取內(nèi)存中的系統(tǒng)密碼,我們可以使用 hashdump 將它提取出來 。

volatility -f mem.vmem --profile=WinXPSP2x86 hashdump -y (注冊表 system 的 virtual 地址 )-s (SAM 的 virtual 地址)

volatility -f mem.vmem --profile=WinXPSP2x86 hashdump -y 0xe1035b60 -s 0xe16aab60

最大程度上將內(nèi)存中的信息提取出來,那么你可以使用 timeliner 這個插件。它會從多個位置來收集系統(tǒng)的活動信息

volatility -f mem.vmem --profile=WinXPSP2x86 timeliner

文件掃描

volatility -f mem.dump --profile=Win7SP1x64 filescan | grep 'flag.ccx'

文件導(dǎo)出

volatility -f mem.dump --profile=Win7SP1x64 dumpfiles -Q 0x000000003e435890 -D ./

電子數(shù)據(jù)取證技術(shù)-windows操作系統(tǒng)取證

日志取證

Windows事件日志

事件日志為操作系統(tǒng)及關(guān)聯(lián)的應(yīng)用程序提供了一種標(biāo)準(zhǔn)化、集中式地記錄重要軟件及硬件信息的方法。微軟將事件定義為:系統(tǒng)或程序中需要向用戶通知的任何重要的事項。事件是統(tǒng)一由Windows事件日志服務(wù)來統(tǒng)一收集和存儲的。它存儲了來自各種數(shù)據(jù)源的事件,常稱為事件日志。

事件日志可以為取證人員提供豐富的信息,還可將系統(tǒng)發(fā)生的各種事件關(guān)聯(lián)起來。事件日志通常可以為取證人員提

供以下信息:

- 發(fā)生什么:Windows內(nèi) 部的事件日志記錄了豐富的歷史事件信息。

- 發(fā)生時間:事件日志中記錄了豐富的時間信息,也常稱為時間戳,它記錄了各種事件發(fā)生的具體時間。

- 涉及的用戶:在Windows操作 系統(tǒng)中,幾乎每一個事件都與相關(guān)的系統(tǒng)賬號或用戶賬號有關(guān)。

- 涉及的系統(tǒng):在聯(lián)網(wǎng)環(huán)境中,單純記錄主機(jī)名對于取證人員來說比較難以進(jìn)一步追蹤回溯訪問請求的來源信息。

- 資源訪問:事件日志服務(wù)可以記錄細(xì)致的事件信息。

常見取證和分析方法

(1)事件日志文件內(nèi)容查看方法。

通常采用商業(yè)化計算機(jī)取證軟件直接分析事件日志文件,如EnCase、FTK、X-Ways Forensics、Safe Analyzer、取證大師、取證神探等,操作簡便快捷。

通過在 Windows 操作系統(tǒng)中運行 eventvwr.exe,即可調(diào)用系統(tǒng)自帶的事件日志查看器。其具體操作方式如下:在命令行中輸入 eventvwr.exe, 也可以同時按 Win+R 組合鍵,然后在運行輸入框中輸入 eventvwr.exe 或eventvwr (擴(kuò)展名可省略),即可運行系統(tǒng)事件日志查看器。將待分析的 .evtx 日志文件通過取證軟件導(dǎo)出或用其他方式復(fù)制到取證分析機(jī)中,即可使用取證分析機(jī)系統(tǒng)自帶的事件日志查看器來查看與分析內(nèi)容。取證分析機(jī)的操作系統(tǒng)建議使用最新的 Windows 10,以便能最佳兼容 .evtx 文件格式。

Event Log Explorer 的亮點在于它支持 .evt 及 .evtx 兩種格式,提供了豐富的過濾條件,此外可正確解析出日志中的計算機(jī)名、系統(tǒng)賬戶或用戶的 SID(Security Identifiers,安全標(biāo)識符)等信息。

(2)常見的Windows事件日志的分析方法。

Windows事件日志中記錄的信息中,關(guān)鍵要素包含事件級別、記錄時間、事件來源、事件ID、事件描述、涉及的用戶、計算機(jī)、操作代碼及任務(wù)類別等。其中事件ID與操作系統(tǒng)版本有關(guān),同類事件在不同操作系統(tǒng)中的事件ID不完全相同,最大的差異主要體現(xiàn)在第一版和第二版的事件日志中。(Windows事件日志第一版,即Windows Vista之前的版本含Windows NT 3. 1至Windows XP或Windows 2003之間的各個版本默認(rèn)的事件日志存儲位置為%System Root%\System32\Config。Windows事件日志第二版,即Vista及以 上版本含Vista、Windows 7、Windows 8、Windows 8.1、Windows 10、Windows Server 2008/2012/2016等采用了新的文件格式,文件擴(kuò)展名為.evtx。)因此,在取證過程中需特別注意,當(dāng)使用事件ID進(jìn)行過濾搜索時,需要考慮操作系統(tǒng)版本的差異。

(3)事件日志文件結(jié)構(gòu)。

事件日志文件是一-種二進(jìn)制格式的文件,文件頭部簽名為十六進(jìn)制30 00 00 00 4C 664C 65。在默認(rèn)情況下,全新的事件日志文件的事件日志記錄均按順序進(jìn)行存儲,每條記錄均有自己的記錄結(jié)構(gòu)特征。然而當(dāng)日志文件超出最大大小限制時,系統(tǒng)將會刪除較早的日志記錄,因此日志記錄也將出現(xiàn)不連續(xù)存儲,同一個記錄分散在不同的扇區(qū)位置的情況。

Windows事件日志取證分析注意要點

Windows操作系統(tǒng)默認(rèn)沒有提供刪除特定日志記錄的功能,僅提供了刪除所有日志的操作功能。在電子數(shù)據(jù)取證過程中仍存在有人有意偽造事件日志記錄的可能性。如遇到此類情況,建議對日志文件中的日志記錄ID(Event Record ID)進(jìn)行完整性檢查,如檢查記錄ID的連續(xù)性。通過事件日志記錄ID的連續(xù)性可以發(fā)現(xiàn)操作系統(tǒng)記錄的日志的先后順序。

Windows事件日志記錄列表視圖在用戶沒有對任何列進(jìn)行排序操作前,默認(rèn)是按其事件日志記錄編號進(jìn)行排序的。默認(rèn)情況下,事件日志記錄編號自動連續(xù)增加,不會出現(xiàn)個別記錄編號缺失情況。值得注意的是,當(dāng)Windows操作系統(tǒng)用戶對操作系統(tǒng)進(jìn)行大版本升級時,操作系統(tǒng)可能會重新初始化事件日志記錄編號。通過對Windows事件日志的取證分析,取證人員可以對操作系統(tǒng)、應(yīng)用程序、服務(wù)、設(shè)備等操作行為記錄及時間進(jìn)行回溯,重現(xiàn)使用者在整個系統(tǒng)使用過程中的行為,對虛擬的電子數(shù)據(jù)現(xiàn)場進(jìn)行重構(gòu),了解和掌握涉案的關(guān)鍵信息。

Windows注冊表取證

要對Windows操作系統(tǒng)的注冊表文件進(jìn)行分析,最簡單的查看工具就是Windows自帶的注冊表編輯器。要對涉案的計算機(jī)磁盤或鏡像文件進(jìn)行注冊表分析,首先將要分析的注冊表文件復(fù)制到指定目錄,然后通過注冊表編輯器進(jìn)行加載,然后查看注冊表文件的內(nèi)容。該方式無法提取和分析已刪除的注冊表信息。

Registry Explorer分析注冊表

Registry Explorer v0.9.0.0是一個十分優(yōu)秀的注冊表分析工具,它與大多數(shù)商業(yè)取證軟件一樣,支持恢復(fù)已刪除的注冊表信息。其搜索能力甚至超越了大多數(shù)取證分析軟件,內(nèi)置了取證常用的書簽功能,選擇要查看的注冊表信息即可直接跳轉(zhuǎn)到具體位置。Registry Explorer支持批量添加多個注冊表配置單元文件。在電子數(shù)據(jù)取證過程中使用該分析工具非常方便,特別是不清楚鍵值存在于哪個注冊表文件時,取證人員可以直接加載所有系統(tǒng)注冊表文件及多個用戶的注冊表文件(NTUSER.dat),然后對所有注冊表文件進(jìn)行全部搜索。

X-Ways Forensics分析注冊表文件

利用X-Ways Forensics取證軟件分析注冊表文件,可以通過過濾器找到注冊表文件,直接雙擊注冊表文件,X-Ways Forensics將自動打開一個獨立的注冊表查看窗口。

取證神探分析注冊表文件

取證神探分析軟件內(nèi)置注冊表分析功能,除了可以自動提取系統(tǒng)注冊表、用戶注冊表中的操作系統(tǒng)信息、設(shè)備信息、軟件安裝信息、USB設(shè)備使用痕跡等外,還可以對注冊表文件進(jìn)行高級手工分析,甚至是數(shù)據(jù)解碼。

取證神探引入了取證結(jié)果溯源功能,將自動取證后的結(jié)果的數(shù)據(jù)來源清晰地告訴取證人員,取證人員可以看到取證

結(jié)果是從哪個文件讀取并解析數(shù)據(jù)的。

取證神探還可以對注冊表文件進(jìn)行手工查看與分析、數(shù)據(jù)搜索及數(shù)據(jù)解碼。可通過關(guān)鍵詞對注冊表文件中的內(nèi)容進(jìn)行搜索,可設(shè)定搜索類型(如鍵、值或數(shù)據(jù))、搜索范圍(當(dāng)前選中的鍵或整個注冊表),此外還可以使用通配符進(jìn)行快速搜索。

在Windows注冊表中,不少數(shù)據(jù)經(jīng)過了編碼或加密。取證神探內(nèi)置的注冊表分析工具提供了查看注冊表原始數(shù)據(jù)及高級手工解碼的能力。有經(jīng)驗的取證人員可以對注冊表值的數(shù)據(jù)(如十六進(jìn)制、ROT-13編碼)進(jìn)行數(shù)據(jù)解碼,取證工具內(nèi)置了數(shù)值型、時間類型等數(shù)據(jù)常用的解碼方法。

內(nèi)存取證

Windows 內(nèi)存取證方法和分析技術(shù)

內(nèi)存取證通常是指對計算機(jī)及相關(guān)智能設(shè)備運行時的物理內(nèi)存中存儲的臨時數(shù)據(jù)進(jìn)行獲取與分析,提取有價值的數(shù)據(jù)的過程。內(nèi)存是操作系統(tǒng)及各種軟件交換數(shù)據(jù)的區(qū)域,內(nèi)存中的數(shù)據(jù)易丟失(Volatile),即通常在關(guān)機(jī)后數(shù)據(jù)很快就會消失。

常見的物理內(nèi)存獲取方法有冷啟動攻擊(Cool Boot Attack)、基于火線1394或雷電ThunderBolt接口的直接內(nèi)存訪問(Direct Memory Access,DMA)獲取及內(nèi)存獲取軟件工具。

不同的操作系統(tǒng)需要用到不同的物理內(nèi)存獲取工具。

Windows操作系統(tǒng)平臺支持內(nèi)存獲取的常見工具有DumpIt(早期版本名為Winn32dd)、Belkasoft RAM Capturer、Magnet RAM Capture、WinEn、Winpnen、 EnCase Imager、FTK Imager、取證大師、取證神探。

Linux操作系統(tǒng)支持內(nèi)存獲取的常見工具有dd (適合Linux早期版本)、LiME、linpmem、 Draugr、 Volatilitux、Memfetch、Memdump。Mac OSX操作系統(tǒng)支持內(nèi)存獲取的常見工具有Mac Memory Reader、OSXPmem、Recon for Mac OSX、Blackbag Mac Quisition。

Windows操作系統(tǒng)平臺下的DumpIt是一個簡單易用的計算機(jī)內(nèi)存鏡像獲取工具。通常直接將該工具存放在大容量移動硬盤或U盤中,可在正在運行的Windows操作系統(tǒng)上直接運行,根據(jù)提示操作即可。在獲取物理內(nèi)存數(shù)據(jù)時還需盡量減少對原有內(nèi)存數(shù)據(jù)的覆蓋,最大限度地提取內(nèi)存數(shù)據(jù)。

從Windows操作系統(tǒng)獲取的物理內(nèi)存鏡像需要使用專門的內(nèi)存分析工具對其進(jìn)行分析。常見的內(nèi)存分析工具有Volatility、Rekall、 Forensic Toolkit(FTK)、取證大師及取證神探等,利用這些工具可以解析出常見的基本信息,包括進(jìn)程信息、網(wǎng)絡(luò)連接、加載的DLL文件及注冊表加載信息等。