惡意程序正潛入盜版3DMark等軟件進(jìn)行傳播

據(jù)報(bào)道,網(wǎng)絡(luò)安全研究人員發(fā)現(xiàn)了多個(gè)惡意軟件傳播活動(dòng),目標(biāo)針對(duì)下載盜版軟件的互聯(lián)網(wǎng)用戶。

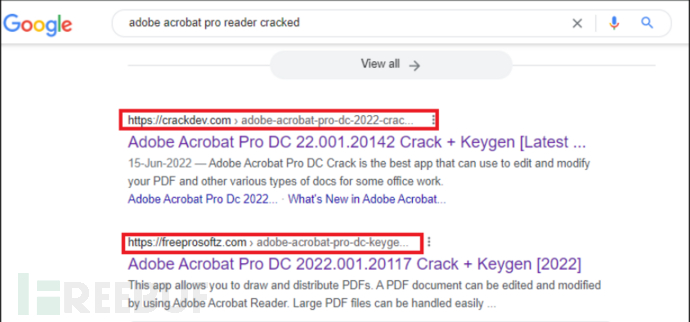

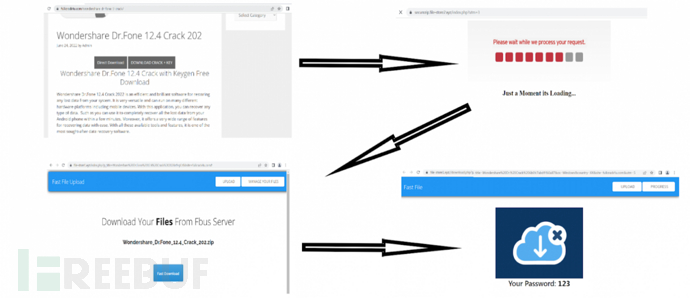

該活動(dòng)使用 SEO 投毒和惡意廣告推高這些“帶毒”的共享軟件網(wǎng)站在 Google 搜索結(jié)果中的排名,據(jù)發(fā)現(xiàn)此事件的Zscaler 稱,這些盜版軟件包括了3DMark、Adobe Acrobat Pro等時(shí)下熱門應(yīng)用。多數(shù)情況下,這些軟件安裝程序的惡意可執(zhí)行文件位于文件托管服務(wù)上,因此登陸頁(yè)面將受害者重定向到其他服務(wù)以下載這些文件。

含惡意盜版軟件的高排名搜索結(jié)果

網(wǎng)站重定向流程圖

這些傳播惡意文件的重定向站點(diǎn)名稱不那么花哨,并且位于“xyz”和“cfd”頂級(jí)域上。下載的文件包含一個(gè) 1.3MB、有密碼保護(hù)的 ZIP 文件,以此來(lái)逃避 AV 掃描,此外還附帶一個(gè)包含解密密碼的文本文件。由于采用字節(jié)填充技術(shù),ZIP解壓后的文件大小有600M,這是許多惡意軟件遵循的常見(jiàn)反分析做法,其中包含的可執(zhí)行文件是一個(gè)惡意軟件加載程序,它會(huì)生成一個(gè)編碼的 PowerShell 命令,該命令會(huì)在 10 秒超時(shí)后啟動(dòng) Windows 命令提示符 (cmd.exe),以逃避沙盒分析。

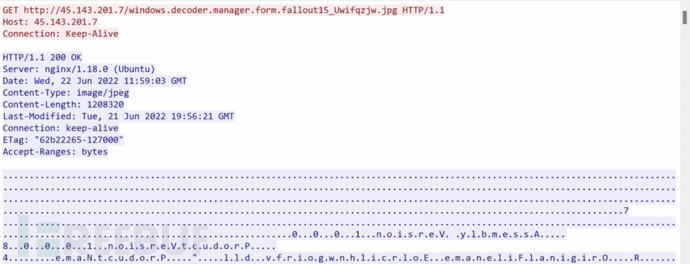

cmd.exe 進(jìn)程會(huì)下載一個(gè) JPG 文件,該文件實(shí)際上是一個(gè) DLL 文件,其內(nèi)容反向排列。加載程序以正確的順序重新排列內(nèi)容,派生出最終的 DLL,即 RedLine Stealer 有效負(fù)載,并將其加載到當(dāng)前線程中。

獲取惡意圖像文

RedLine Stealer是一種強(qiáng)大的信息竊取惡意軟件,它可以竊取存儲(chǔ)在網(wǎng)絡(luò)瀏覽器中的密碼、信用卡數(shù)據(jù)、書簽、cookie、加密貨幣文件和錢包、VPN 憑證、計(jì)算機(jī)詳細(xì)信息等。

今年6月,F(xiàn)reeBuf也曾報(bào)道過(guò)類似事件,信息竊取惡意軟件隱藏在知名清理程序CCleaner中進(jìn)行傳播。

為了避免上述情況發(fā)生,用戶應(yīng)避免下載盜版軟件、產(chǎn)品激活程序、破解程序、序列密鑰生成器以及任何承諾無(wú)需付費(fèi)即可使用付費(fèi)軟件的內(nèi)容。即使包含這些虛假或惡意內(nèi)容的網(wǎng)站在搜索結(jié)果中的排名很高。