惡意軟件正”借殼“知名清理程序CCleaner進(jìn)行傳播

據(jù)Bleeping Computer網(wǎng)站6月8日消息,一種被稱為““FakeCrack”的惡意軟件,正通過感染流行系統(tǒng)清理程序 CCleaner進(jìn)行傳播。

據(jù)Avast的分析師們發(fā)現(xiàn),這款惡意軟件是一個強(qiáng)大的信息竊取程序,可以收集個人數(shù)據(jù)和加密貨幣資產(chǎn),并通過數(shù)據(jù)竊取代理路由互聯(lián)網(wǎng)流量。他們報告稱,每天從其客戶遙測數(shù)據(jù)中檢測到平均 10000 次感染嘗試,這些受害者中的大多數(shù)來自法國、巴西、印度尼西亞和印度。

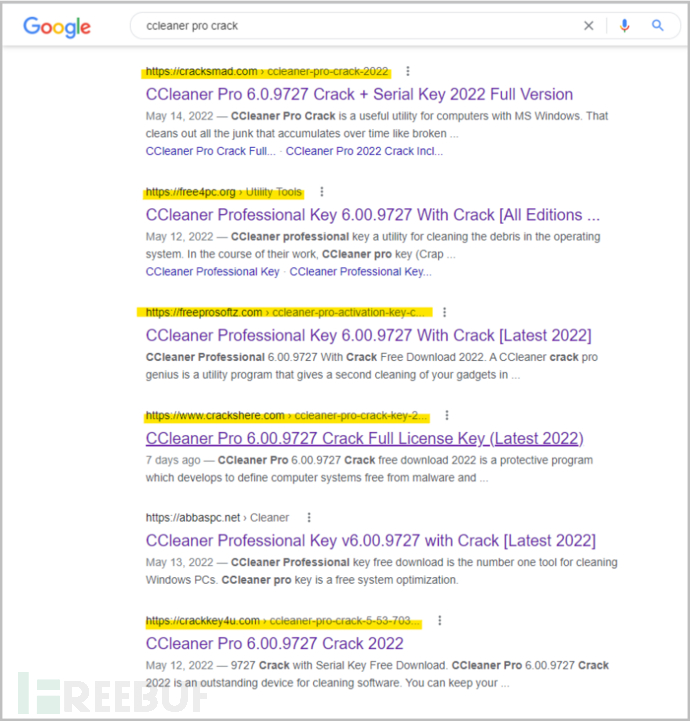

攻擊者遵循黑帽SEO技術(shù),在谷歌搜索結(jié)果中將其惡意軟件下載網(wǎng)站排名靠前,比如以破解版的CCleaner Professional 為例,以吸引更多受害者。一旦受害者點(diǎn)擊這些”中毒“的搜索結(jié)果,會引導(dǎo)至一個提供 ZIP 文件下載的登錄頁面。此登錄頁面通常托管在合法的文件托管平臺上,例如 filesend.jp 或 mediafire.com。ZIP 使用“1234”之類的弱 PIN 進(jìn)行密碼保護(hù),僅用于保護(hù)有效負(fù)載免受反病毒檢測。存檔中的文件通常被命名為“setup.exe”或“cracksetup.exe”,其中包含了惡意軟件的可執(zhí)行文件,Avast已經(jīng)觀察到8種不同的可執(zhí)行文件版本。

含有惡意軟件的 CCleaner Pro搜索結(jié)果

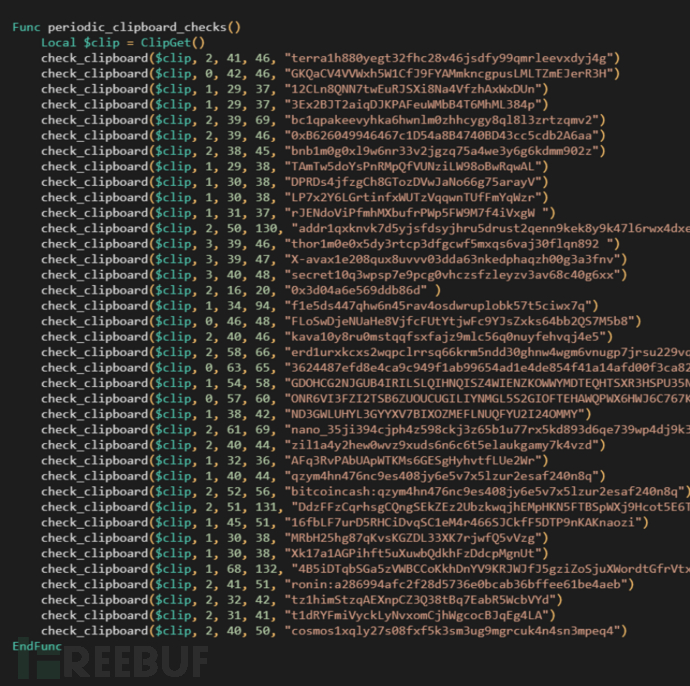

惡意軟件會企圖竊取存儲在網(wǎng)絡(luò)瀏覽器中的信息,例如帳戶密碼、保存的信用卡和加密貨幣錢包憑證,并會監(jiān)控剪貼板中復(fù)制的錢包地址,將其替換為受惡意軟件控制的地址以轉(zhuǎn)移支付。此剪貼板劫持功能適用于各種加密貨幣地址,包括比特幣、以太坊、Cardano、Terra、Nano、Ronin 和比特幣現(xiàn)金地址。

惡意軟件監(jiān)控剪貼板

該惡意軟件還使用代理通過中間人攻擊來竊取加密貨幣市場帳戶憑據(jù),這種攻擊對于受害者來說很難檢測或意識到。

Avast在報告中指出,攻擊者能夠設(shè)置 IP 地址來下載惡意代理自動配置腳本 (PAC),通過在系統(tǒng)中設(shè)置這個 IP 地址,每次受害者訪問任何列出的域時,流量都會被重定向到攻擊者控制下的代理服務(wù)器。

由于該活動已經(jīng)很普遍,并且感染率很高,因此盡量避免下載使用破解軟件,即使下載站點(diǎn)在搜索引擎中的排名很高。

參考來源:https://www.bleepingcomputer.com/news/security/poisoned-ccleaner-search-results-spread-information-stealing-malware/