面試突擊76:${} 和 #{} 有什么區(qū)別?

${} 和 #{} 都是 MyBatis 中用來替換參數(shù)的,它們都可以將用戶傳遞過來的參數(shù),替換到 MyBatis 最終生成的 SQL 中,但它們區(qū)別卻是很大的,接下來我們一起來看。

1.功能不同

${} 是將參數(shù)直接替換到 SQL 中,比如以下代碼:

<select id="getUserById" resultType="com.example.demo.model.UserInfo">

select * from userinfo where id=${id}

</select>

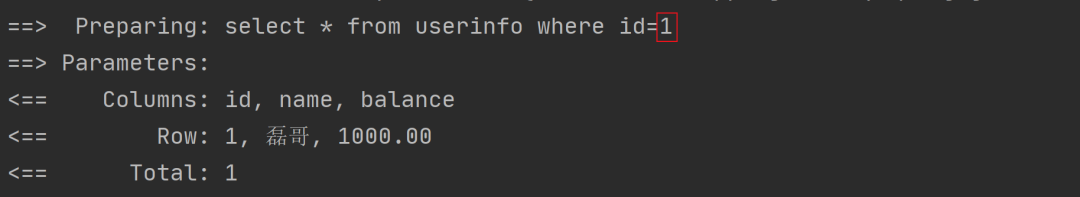

最終生成的執(zhí)行 SQL 如下:

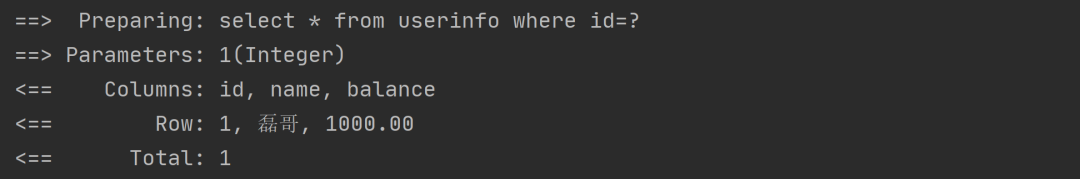

從上圖可以看出,之前的參數(shù) ${id} 被直接替換成具體的參數(shù)值 1 了。而 #{} 則是使用占位符的方式,用預(yù)處理的方式來執(zhí)行業(yè)務(wù),我們將上面的案例改造為 #{} 的形式,實現(xiàn)代碼如下:

<select id="getUserById" resultType="com.example.demo.model.UserInfo">

select * from userinfo where id=#{id}

</select>

最終生成的 SQL 如下:

${} 的問題

當(dāng)參數(shù)為數(shù)值類型時(在不考慮安全問題的前提下),${} 和 #{} 的執(zhí)行效果都是一樣的,然而當(dāng)參數(shù)的類型為字符時,再使用 ${} 就有問題了,如下代碼所示:

<select id="getUserByName" resultType="com.example.demo.model.UserInfo">

select * from userinfo where name=${name}

</select>

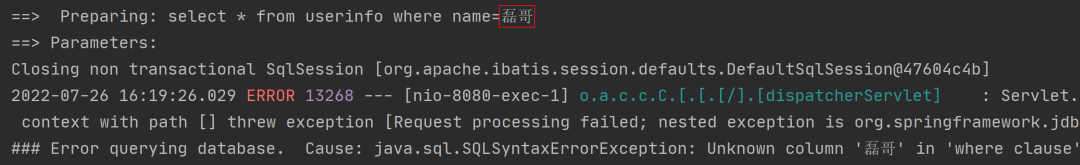

以上程序執(zhí)行時,生成的 SQL 語句如下:

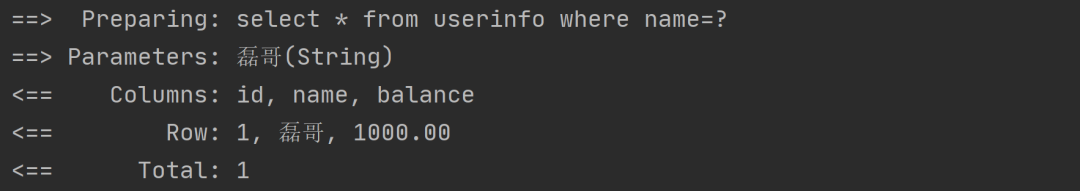

這樣就會導(dǎo)致程序報錯,因為傳遞的參數(shù)是字符類型的,而在 SQL 的語法中,如果是字符類型需要給值添加單引號,否則就會報錯,而 ?${} 是直接替換,不會自動添加單引號,所以執(zhí)行就報錯了。而使用 #{} 采用的是占位符預(yù)執(zhí)行的,所以不存在任何問題,它的實現(xiàn)代碼如下:

<select id="getUserByName" resultType="com.example.demo.model.UserInfo">

select * from userinfo where name=#{name}

</select>

以上程序最終生成的執(zhí)行 SQL 如下:

2.使用場景不同

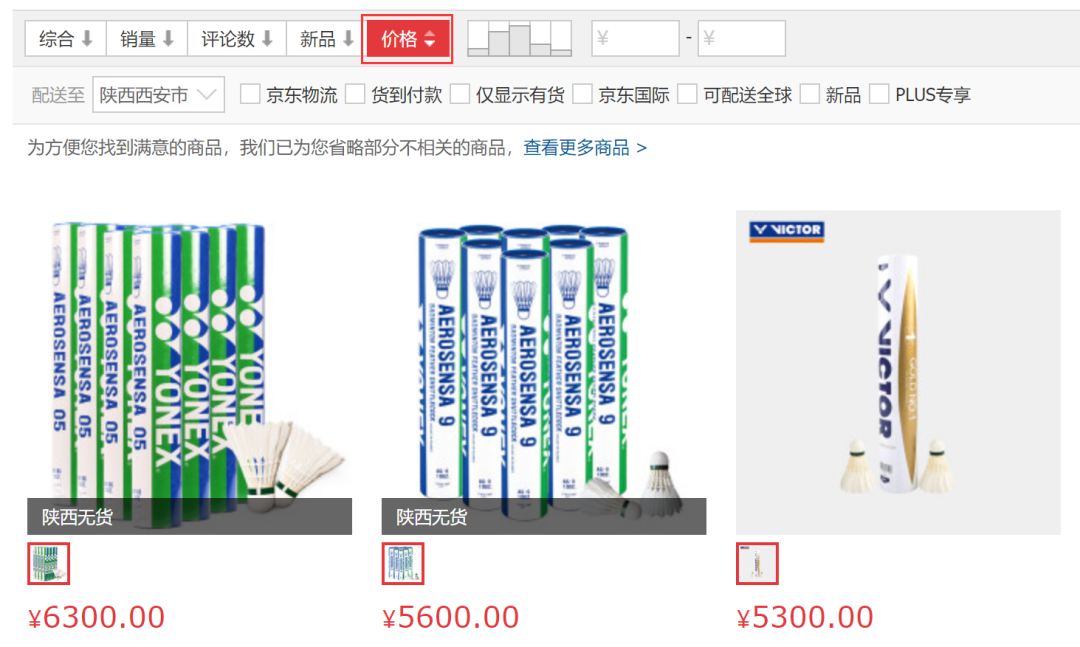

雖然使用 #{} 的方式可以處理任意類型的參數(shù),然而當(dāng)傳遞的參數(shù)是一個 SQL 命令或 SQL 關(guān)鍵字時 #{} 就會出問題了。比如,當(dāng)我們要根據(jù)價格從高到低(倒序)、或從低到高(正序)查詢時,如下圖所示:

此時我們要傳遞的排序的關(guān)鍵字,desc 倒序(價格從高到低)或者是 asc 正序(價格從低到高),此時我們使用 ?${} 的實現(xiàn)代碼瑞安:

<select id="getAll" resultType="com.example.demo.model.Goods">

select * from goods order by price ${sort}

</select>

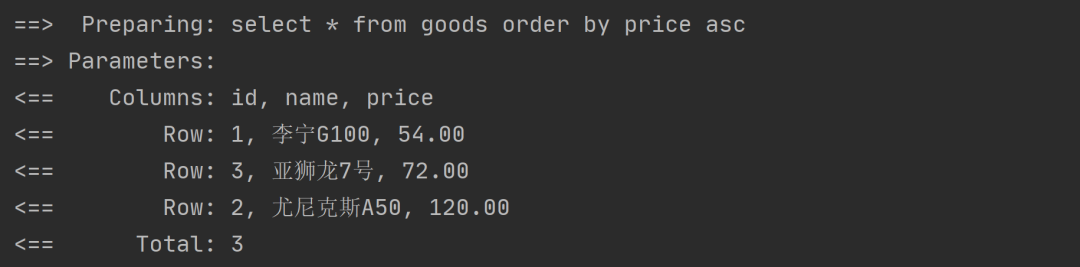

以上代碼生成的執(zhí)行 SQL 和運行結(jié)果如下:

但是,如果將代碼中的 ${} 改為 #{},那么程序執(zhí)行就會報錯,#{} 的實現(xiàn)代碼如下:

<select id="getAll" resultType="com.example.demo.model.Goods">

select * from goods order by price #{sort}

</select>

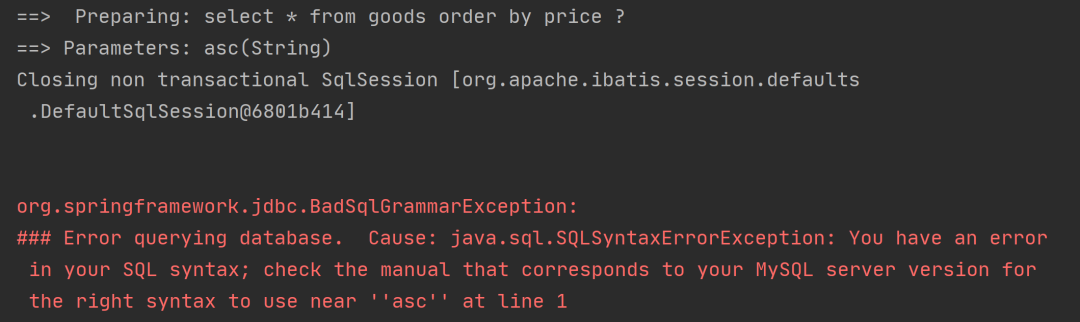

以上代碼生成的執(zhí)行 SQL 和運行結(jié)果如下:

從上述的執(zhí)行結(jié)果我們可以看出:當(dāng)傳遞的是普通參數(shù)時,需要使用 #{} 的方式,而當(dāng)傳遞的是 SQL 命令或 SQL 關(guān)鍵字時,需要使用 ?${} 來對 SQL 中的參數(shù)進行直接替換并執(zhí)行。

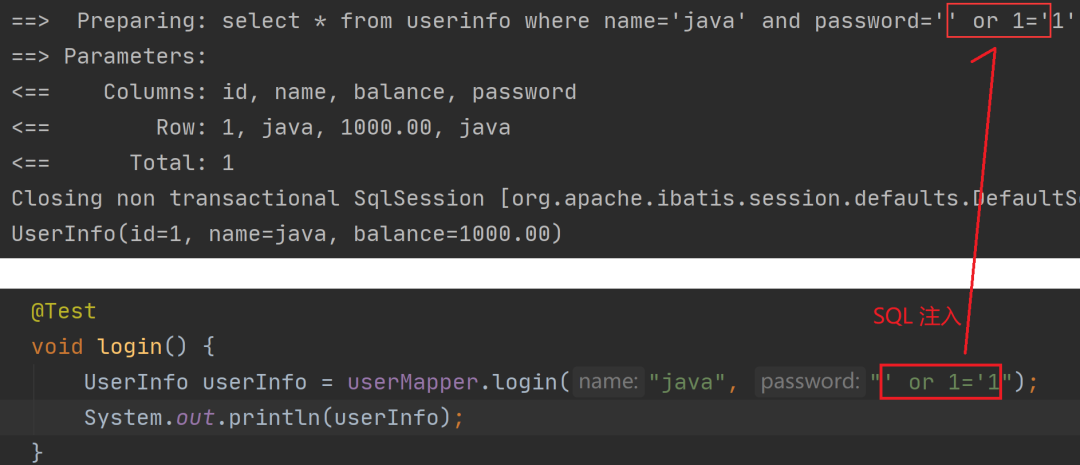

3.安全性不同

${}? 和 #{} 最主要的區(qū)別體現(xiàn)在安全方面,當(dāng)使用 ${} 會出現(xiàn)安全問題,也就是 SQL 注入的問題,而使用 #{} 因為是預(yù)處理的,所以不會存在安全問題,我們通過下面的登錄功能來觀察一下二者的區(qū)別。

3.1 使用 ${} 實現(xiàn)用戶登錄

UserMapper.xml 中的實現(xiàn)代碼如下:

<select id="login" resultType="com.example.demo.model.UserInfo">

select * from userinfo where name='${name}' and password='${password}'

</select>

單元測試代碼如下:

@Test

void login() {

UserInfo userInfo = userMapper.login("java", "java");

System.out.println(userInfo);

}

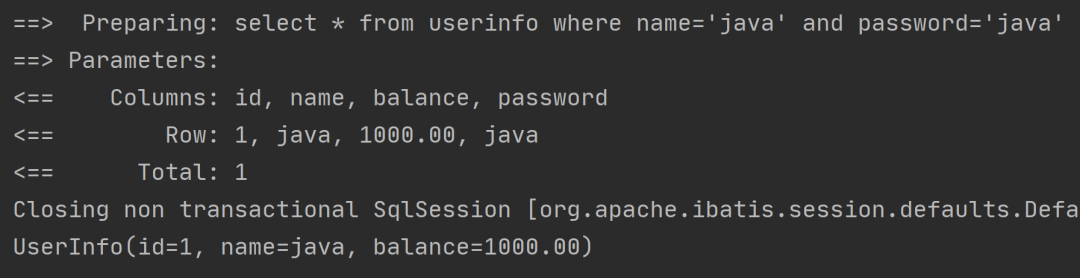

以上代碼生成的執(zhí)行 SQL 和運行結(jié)果如下:

從結(jié)果可以看出,當(dāng)我們傳入了正確的用戶名和密碼時,能成功的查詢到數(shù)據(jù)。但是,在我們使用 ?${} 時,當(dāng)我們在不知道正確密碼的情況下,使用 SQL 注入語句也能用戶的私人信息,SQL 注入的實現(xiàn)代碼如下:

@Test

void login() {

UserInfo userInfo = userMapper.login("java", "' or 1='1");

System.out.println(userInfo);

}

以上代碼生成的執(zhí)行 SQL 和運行結(jié)果如下:

從上述結(jié)果可以看出,當(dāng)使用 ${} 時,在不知道正確密碼的情況下也能得到用戶的私人數(shù)據(jù),這就像一個小偷在沒有你們家鑰匙的情況下,也能輕松的打開你們家大門一樣,這是何其恐怖的事情。那使用 #{} 有沒有安全問題呢?接下來我們來測試一下。

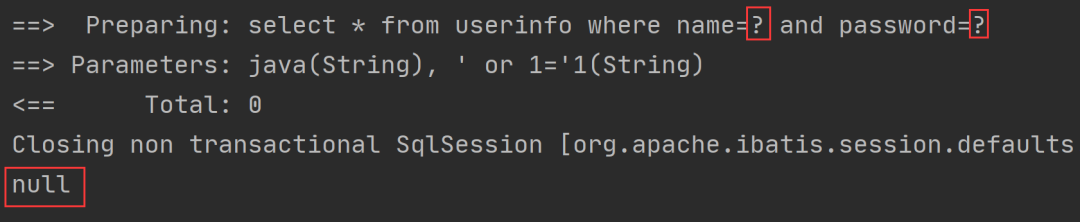

3.2 使用 #{} 實現(xiàn)用戶登錄

首先將 UserMapper.xml 中的代碼改成以下內(nèi)容:

<select id="login" resultType="com.example.demo.model.UserInfo">

select * from userinfo where name=#{name} and password=#{password}

</select>

接著我們使用上面的 SQL 注入來測試登錄功能:

@Test

void login() {

UserInfo userInfo = userMapper.login("java", "' or 1='1");

System.out.println(userInfo);

}

最終生成的 SQL 和執(zhí)行結(jié)果如下:

從上述代碼可以看出,使用 SQL 注入是無法攻破 #{} 的“大門”的,所以可以放心使用。

總結(jié)

${}? 和 #{} 都是 MyBatis 中用來替換參數(shù)的,它們二者的區(qū)別主要體現(xiàn)在:1、功能不同:${}? 是直接替換,而 #{} 是預(yù)處理;2、使用場景不同:普通參數(shù)使用 #{},如果傳遞的是 SQL 命令或 SQL 關(guān)鍵字,需要使用 ${}?,但在使用前一定要做好安全驗證;3、安全性不同:使用 ${} 存在安全問題,而 #{} 則不存在安全問題。