竟然不設密碼!調查發現全球超9000臺VNC 服務器存暴露風險

據Bleeping Computer網站8月14日消息,研究人員發現了至少9000個暴露的VNC(虛擬網絡計算)端點,這些端點能在沒有認證的情況下進行訪問,從而使攻擊者能夠輕松進入內部網絡。

VNC(虛擬網絡計算)是一個獨立于平臺的系統,旨在幫助用戶連接到需要監控和調整的系統,通過網絡連接的RFB(遠程幀緩沖協議)提供對遠程計算機的控制。

如果因為工作疏忽或者只圖方便,讓這些端點沒有用密碼進行保護,便會成為未經授權的入口,讓攻擊者趁虛而入。根據Cyble公司安全漏洞獵手的掃描結果,發現網絡上有超過9000個沒有密碼防護且面向互聯網的VNC實例,其中大多數被暴露的實例位于中國和瑞典,而美國、西班牙和巴西則緊隨其后。令人擔憂的是,Cybcle發現其中一些暴露的VNC實例位于本不應該暴露在互聯網上的工業控制系統。

遍布全球的不安全 VNC

為了解攻擊者針對VNC服務器的頻率,Cyble使用其網絡情報工具監測VNC的默認端口——5900端口的攻擊,發現在一個月內有超過600萬個請求,其中多數訪問來自來自荷蘭、俄羅斯和美國。

對VNC訪問的需求

在黑客論壇上,通過暴露或破解的VNC訪問關鍵網絡的需求很高,在某些情況下,這種訪問可以用于更深層次的網絡滲透。

“攻擊者可能會濫用VNC,以登錄用戶的身份進行惡意操作,如打開文檔、下載文件和運行任意命令,"一位Cyble研究員在一次私下討論中告訴Bleeping Computer,"攻擊者可以利用VNC來遠程控制和監控一個系統,以收集數據和信息,從而向網絡內的其他系統進行滲透。"

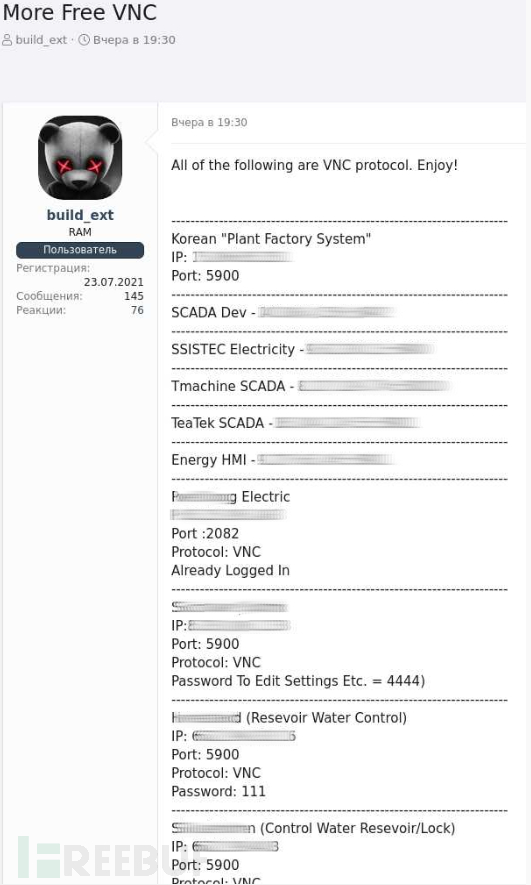

Bleeping Computer發現,在一個暗網論壇的帖子中列出了一長串暴露的VNC實例,這些實例的密碼非常弱或沒有密碼。弱密碼的情況引起了人們對VNC安全的另一個關注,因為 Cyble 的調查僅集中在身份驗證層完全禁用的實例上。

黑客論壇上列出的密碼較弱或沒有密碼的 VNC

由于許多VNC產品不支持超過8個字符的密碼,導致它們在安全性上的表現欠佳,建議VNC管理員不要把服務器直接暴露在互聯網上,如果必須遠程訪問,至少將它們放在 VPN 后面以保護對服務器的訪問。