針對Windows和Linux ESXi服務器,GwisinLocker勒索軟件發起勒索攻擊

近期,一個名為“GwisinLocker”的新勒索軟件系列針對具有Windows和Linux加密器的韓國醫療保健、工業和制藥公司發動勒索攻擊,包括對加密VMware ESXi服務器和虛擬機。新的惡意軟件是一個鮮為人知的威脅行為者Gwisin的產物,在韓語中意為“幽靈”。該威脅行為者來歷不明,但似乎精通韓語。

此外,襲擊恰逢韓國公眾假期,并且發生在凌晨,這就表明Gwisin對該國的文化和商業慣例有很好的掌握。關于Gwisin及其活動的報道于上個月底首次出現在韓國媒體上,當時威脅者入侵了該國的大型制藥公司。

周三,Ahnlab的韓國網絡安全專家發布了一份關于Windows加密器的報告,當GwisinLocker加密Windows設備時,感染始于MSI安裝程序文件的執行,該文件需要特殊的命令行參數才能正確加載充當勒索軟件加密器的嵌入式DLL。當提供正確的命令行參數時,MSI將解密并將其內部DLL(勒索軟件)注入Windows進程以逃避檢測,這對于每個公司來說都是不同的。配置有時包含一個參數,將勒索軟件設置為在安全模式下運行。在這些情況下,它會將自身復制到 ProgramData子文件夾,注冊為服務,然后強制以安全模式重新啟動。對于ReversingLabs 分析的 Linux 版本,加密器著重于加密 VMware ESXi 虛擬機,包括控制 Linux 加密器如何加密虛擬機的兩個命令行參數。

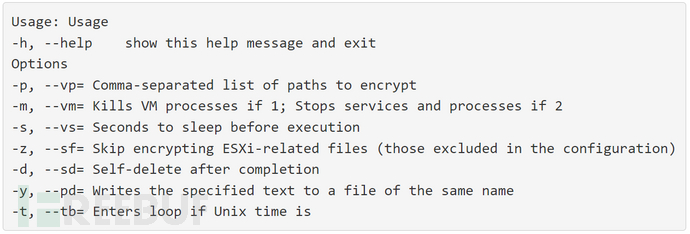

下面列出了 GwisinLocker Linxu 加密器的命令行參數:

這些參數包括--vm標志,它將執行以下命令來枚舉 ESXi 虛擬機并關閉它們。

為避免使 Linux 服務器無法使用,GwisinLocker 將從加密中排除以下目錄。

除非使用--sf命令行參數,否則 Linux 勒索軟件還將排除特定的 VMware ESXi 相關文件(state.tgz、useropts.gz、jumpstrt.gz 等),以防止服務器無法啟動。

最后,勒索軟件會在啟動加密之前終止幾個 Linux 守護程序,以使它們的數據可用于鎖定過程。