沒有零信任,就沒有真正的API安全

API安全是當(dāng)下企業(yè)面臨的最嚴(yán)峻的網(wǎng)絡(luò)安全挑戰(zhàn)之一。在過去的12個月中,API攻擊增加了681%,而整體API流量也增加了321%。根據(jù)Salt的2022年第一季度API安全狀況報告,惡意API調(diào)用從2020年12月的每個客戶月均273萬次飆升到2021年12月的2132萬次。Salt的客戶擁有Web應(yīng)用程序防火墻,并且?guī)缀跛锌蛻舳紦碛蠥PI網(wǎng)關(guān),但API攻擊正在繞過這些安全控制。

API安全失控

API攻擊的爆發(fā)式增長也扼殺了業(yè)務(wù)創(chuàng)新。例如,62%的企業(yè)承認(rèn)由于API安全問題推遲了新產(chǎn)品的推出和應(yīng)用程序的推出。此外,95%的DevOps領(lǐng)導(dǎo)者和團(tuán)隊表示他們在過去12個月中遭遇過API安全事件。三分之一的DevOps組織表示,盡管在生產(chǎn)環(huán)境中運行API,但他們的公司缺乏任何API安全策略。

根據(jù)Gartner的數(shù)據(jù),到2024年API攻擊將加速并翻一番。與此同時,API承載的業(yè)務(wù)量也在高速增長,從2019年到2021年,與API相關(guān)的查詢量穩(wěn)步增長,平均同比增長33%。

DevOps領(lǐng)導(dǎo)者面臨著在預(yù)算內(nèi)按時交付數(shù)字化轉(zhuǎn)型項目的壓力,同時還需要開發(fā)和微調(diào)API。不幸的是,當(dāng)DevOps團(tuán)隊急于在截止日期前完成項目時,API安全管理往往成了馬后炮。當(dāng)企業(yè)中的所有DevOps團(tuán)隊都沒有他們需要的API管理工具和安全防護(hù)時,API安全問題很快就會失控。

更多的DevOps團(tuán)隊需要一種可靠、可擴(kuò)展的方法來防止API安全失控。此外,DevOps團(tuán)隊還需要將API管理轉(zhuǎn)移到零信任框架,以降低數(shù)據(jù)泄露的風(fēng)險。

API防護(hù)的六個階段

Cequence Security和Forrester在DevOps和API安全網(wǎng)絡(luò)研討會提出了API保護(hù)的六個階段。

“那些最大型的組織日常會處理數(shù)百個使用擴(kuò)展API的應(yīng)用程序,隨著數(shù)字化的不斷深入,未來他們將面對數(shù)萬或數(shù)十萬個API。因此,對API的管理和跟蹤將變得更加困難。”Forrester首席分析師Sandy Carielli在網(wǎng)絡(luò)研討會上說。

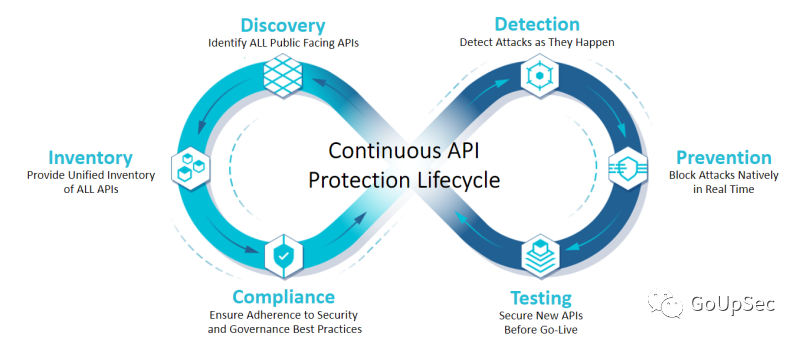

Cequence Security則將API防護(hù)劃分為六個階段,第一階段從發(fā)現(xiàn)和識別所有面向公眾的API開始,然后進(jìn)階到庫存、合規(guī)性、檢測、預(yù)防和檢測(下圖):

Cequence Security認(rèn)為,在整個API安全生命周期采用集成的,基于生命周期的迭代方法有助于識別和管理API,同時能有效檢測和防止API攻擊。

Forrester的首席分析師Sandy Carielli指出:API需要作為易受攻擊的、未受保護(hù)的開放攻擊面進(jìn)行管理。網(wǎng)絡(luò)犯罪分子知道API疏于防護(hù),API攻擊近年來保持著三位數(shù)的高增長率,企業(yè)迫切需要使用零信任框架進(jìn)行API安全管理。

API攻擊面管理離不開零信任

Capital One、JustDial、Venmo、Panera Bread、T-Mobile、美國郵政服務(wù)等公司的API漏洞表明,數(shù)以千計的API沒有受到保護(hù),是網(wǎng)絡(luò)犯罪分子最喜歡的攻擊面之一。API需要最少的特權(quán)訪問,并使用更基于微分段的方法進(jìn)行管理。零信任的這兩個要素結(jié)合身份和訪問管理(IAM)框架來管理API,將減少企業(yè)目前難以追蹤的“流氓API”和“失蹤API”的數(shù)量。此外,應(yīng)用最小權(quán)限、微分段和IAM將減少用于內(nèi)部測試的端點數(shù)量(這些端點保持打開狀態(tài),可以訪問API)。

API生命周期需要建立在零信任之上

安全控制不應(yīng)當(dāng)成為DevOps的絆腳石。將零信任嵌入API生命周期首先是不信任客戶端提供的數(shù)據(jù),并使用默認(rèn)拒絕流程來刪除所有隱式信任。DevOps領(lǐng)導(dǎo)者需要將身份驗證構(gòu)建到API生命周期的每個階段。目標(biāo)需要是為每個API開發(fā)和部署項目設(shè)計明確的信任規(guī)則。

基于零信任的有效API治理

DevOps領(lǐng)導(dǎo)者及其團(tuán)隊需要幫助平衡其業(yè)務(wù)對API不斷增長的需求與保持合規(guī)性的需求,以支持新的數(shù)字化轉(zhuǎn)型項目。面對快速地創(chuàng)建API的壓力,DevOps團(tuán)隊首先加速業(yè)務(wù)收益,并嘗試在開發(fā)時間表允許的情況下趕上合規(guī)性、安全性和隱私性。安全控制必須轉(zhuǎn)向API級別的信任,為生成的每種類型的API定義安全上下文。

以零信任加強(qiáng)CI/CD和SDLC

對源代碼供應(yīng)鏈的攻擊表明,零信任必須成為持續(xù)集成/持續(xù)交付(CI/CD)和SDLC等DevOps框架和流程的核心。類似SolarWinds這樣的軟件供應(yīng)鏈攻擊成功地更改了應(yīng)用程序的核心可執(zhí)行文件,然后感染了整個供應(yīng)鏈,這使得零信任成為當(dāng)今DevOps團(tuán)隊需要處理的緊迫問題,只有在SDLC設(shè)計階段融合安全,才能讓安全不再成為代碼生產(chǎn)的阻力。SDLC周期也將運行得更快,因為安全將不再是項目結(jié)束后的附加流程,這將大大改善了代碼安全治理。

API安全不能是馬后炮

為了按時完成大型數(shù)字化轉(zhuǎn)型項目,很多DevOps團(tuán)隊負(fù)責(zé)人急于完成API發(fā)布周期,同時將安全性視為完成工作的障礙。這導(dǎo)致API的安全檢查和審計工作非常草率甚至缺失。DevOps團(tuán)隊中的每個人都被迫滿足或超過代碼發(fā)布日期。API安全成為沒有人有時間處理的附加流程,導(dǎo)致API安全問題蔓延。

當(dāng)零信任成為API和DevOps流程的設(shè)計目標(biāo)時,安全性才能在整個SDLC中得到加強(qiáng)。此外,IAM和微分段將極大地提高庫存準(zhǔn)確性,減少流氓或被遺忘的API的威脅,避免整個平臺或公司因網(wǎng)絡(luò)攻擊而癱瘓。