摒棄信任驗證模式 走向零信任安全

再過一周,全球安全從業人員就將齊聚舊金山2018 RSA安全大會,討論信息安全新技術和網絡攻擊抵御方法。與往年一樣,屆時展廳將滿是最新技術,從人工智能、容器安全、威脅情報和威脅追捕到下一代終端安全,令人眼花繚亂。但這些新興技術真的能有效防御今天的動態網絡威脅嗎?

Gartner預測,2018全球網絡安全開支將達960億美元,比2017年的890億美元上漲8%。該數據反映出公司企業正向已有安全棧中融入新興技術以減小網絡風險暴露面。同時,我們所經歷的安全事件卻一直在增加。于是,投向安全的這些資金真的有起到效果嗎?

這一安全開支悖論在最近的幾項研究中有所反映。比如說,道瓊斯客戶情報分析發現,62%的CEO認為惡意軟件是公司最大的威脅。而另一份報告,《2018 Scalar 安全調查》中,受訪者認為網絡安全(61%)或傳統終端防護(49%)比身份保障和訪問控制(18%)更有效。451 Research 的《2018 Thales 數據威脅報告》顯現了類似的結果,網絡安全(83%)和終端安全(70%)被認為是有效性最高的。這不一致的結果反映出,對于哪種攻擊方法是企業的最大威脅,會給安全帶來“身份危機”,業內目前缺乏共識。

很多企業并沒有意識到到身份及訪問管理在減小數據泄露風險上的作用。對2017年重大數據泄露事件的事后分析揭示,被盜身份才是這些網絡攻擊的主要入口點。事實上,81%的黑客相關安全事件都利用了或被盜、或默認、或較弱的口令。

這種局勢下,公司企業需認識到,重點保護終端和網絡的邊界安全方法并不能防護基于身份和憑證的威脅。除非我們開始采取以身份為中心的安全方法,否則賬戶盜竊攻擊將繼續為數據泄露提供完美掩護。

感覺以上言論尚不能說服你轉向以身份為中心的安全方法?那我們不妨來看看這種安全方法都能避免掉哪些漏洞吧:

- 公開保存的不安全口令

- 在多個不同應用及資源上使用相同口令

- 集中保存的共享口令(比如管理員公用口令)

- 只依靠口令而非多因子驗證(比如一次性口令、軟令牌、生物特征識別等)

- 權限過高的用戶賬戶被利用

公司企業應摒棄“信任但要驗證”的傳統方法,轉向零信任安全模型,假定網絡中的用戶并不比外部用戶可信。

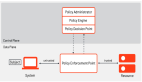

零信任安全模型的4個基本原則是:

1. 驗證用戶

基于位置、設備和行為來評估用戶安全情況,確定用戶是否是其所聲稱的身份。采取恰當的措施(比如多因子身份驗證)來確保用戶真實性。

2. 驗證設備

無論是公司設備、BYOD還是公共主機、筆記本電腦或移動設備,基于設備身份和安全情況實施訪問控制策略。只允許受信終端訪問公司的資源。

3. 限制訪問與權限

如果用戶和設備通過了驗證,對資源實施基于角色的訪問控制模型,賦予其僅供完成當次工作的最小權限,對特定應用和基礎設施開放有限時間的適時訪問權。

4. 自適應

各類源(比如用戶、其設備、與之相關的所有活動)總在不斷產生信息。利用機器學習來設置上下文相關訪問策略,自動調整并適應策略。

零信任安全模型為實現身份與訪問管理策略提供了非常程序化的藍圖,可以保護企業內部及云端的應用、設備、數據和基礎設施的安全。因為零信任并非非此即彼的方法,它可應用在不同的階段。采用此模型,公司企業最終能發揮自身安全投資的最大效益,更好地保護自身不受數據泄露侵害。