38萬個Kubernetes API服務器暴露在公網

研究人員發現,有超過38萬個Kubernetes API服務器允許對公共互聯網進行訪問,這就使得這個用于管理云部署的流行開源容器成為了威脅者的一個攻擊目標和廣泛的攻擊面。

根據本周發表的一篇博文,Shadowserver基金會在掃描互聯網上的Kubernetes API服務器時發現了這個問題,受影響的服務器已經超過了45萬個。

根據該帖子,ShadowServer每天會對IPv4空間的443和6443端口進行掃描,尋找響應'HTTP 200 OK狀態'的IP地址,這表明該請求已經成功。

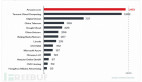

研究人員說,在Shadowserver發現的超過45萬個Kubernetes API實例中,有381645個響應為 "200 OK"。 總的來說,Shadowserver發現了454,729個Kubernetes API服務器。因此,開放的API實例占Shadowserver掃描的所有實例的近84%。

此外,根據該帖子,大部分可訪問的Kubernetes服務器有201348個,有將近53%是在美國被發現的。

根據該帖子,雖然這種掃描結果并不意味著這些服務器完全開放或容易受到攻擊,但它確實有這樣一種情況,這些服務器都有一個"不必要的暴露的攻擊面" 。

研究人員指出,這種訪問很可能是無意的。他們補充說,這種暴露還可能會出現各種版本和構建信息發生泄漏。

云設施一直在處于攻擊之中

鑒于攻擊者目前已經越來越多地對Kubernetes云集群進行攻擊,并利用它們對云服務發起其他攻擊,這些發現令人非常不安。事實上,云服務設施曾經就出現過由于錯誤的配置,從而產生了各種損失,當然,Kubernetes也毫不例外。

事實上,數據安全公司comforte AG的網絡安全專家在給媒體的一封電子郵件中說,他對Shadowserver掃描發現這么多暴露在公共互聯網上的Kubernetes服務器并不驚訝。

他說,Kubernetes為企業的敏捷應用交付提供了很高的便捷性,有很多特點會使它成為理想的被攻擊利用的目標。例如,由于應用內部會運行許多容器,所以Kubernetes會有一個很大的攻擊面,如果不能保證安全,那么就會被攻擊者利用。

開源設施的安全性

這些問題的出現還引出了一個長期存在的問題,即如何確保開源系統的安全性,這些系統作為現代互聯網和云基礎設施的一部分,開始變得無處不在,這也就使得針對它們的攻擊變成了針對其所連接的所有系統的攻擊。

這個問題在去年12月出現的無處不在的Java日志庫Apache Log4j中的Log4Shell漏洞的案例中就已經被人們注意到。

這個漏洞很容易被利用,它允許攻擊者未經授權的進行遠程代碼執行(RCE)攻擊以及完全接管服務器。事實上,最近的一份報告發現,盡管Log4Shell發布了補丁,但數以百萬計的Java應用程序仍然存在大量的漏洞。

Shadabi說,Kubernetes的一個致命弱點是,該平臺內置的數據安全功能只是在最低限度的保護靜態數據。在云環境中,這是一個非常危險的情況。

并且,沒有對數據本身進行持續的保護,例如并未使用一些行業公認的技術,如字段級的標記化。因此,如果一個生態系統被破壞,它所處理的敏感數據遲早會受到更隱蔽的攻擊。

Shadabi對于那些在生產環境中使用容器和Kubernetes的組織的建議是,要像對待IT基礎設施一樣認真全面的對待Kubernetes的安全。

Shadowserver方面建議,如果管理員發現他們環境中的Kubernetes實例可以訪問互聯網,他們應該考慮采取訪問授權或在防火墻層面進行阻斷,減少暴露的攻擊面。

本文翻譯自:https://threatpost.com/380k-kubernetes-api-servers-exposed-to-public-internet/179679/如若轉載,請注明原文地址。