什么是網(wǎng)絡(luò)殺傷鏈?追蹤網(wǎng)絡(luò)攻擊的模型

譯文

譯者 | 李睿

審校 | 梁策 孫淑娟

信息安全行業(yè)人士可能聽說(shuō)過(guò)使用“網(wǎng)絡(luò)殺傷鏈”來(lái)幫助識(shí)別和防止網(wǎng)絡(luò)攻擊。網(wǎng)絡(luò)攻擊者正在不斷改進(jìn)他們的方法,這需要人們以不同的方式看待網(wǎng)絡(luò)殺傷鏈。以下是對(duì)網(wǎng)絡(luò)殺傷鏈的分析,以及企業(yè)如何在自己的運(yùn)營(yíng)環(huán)境中使用它。

一、網(wǎng)絡(luò)殺傷鏈的定義

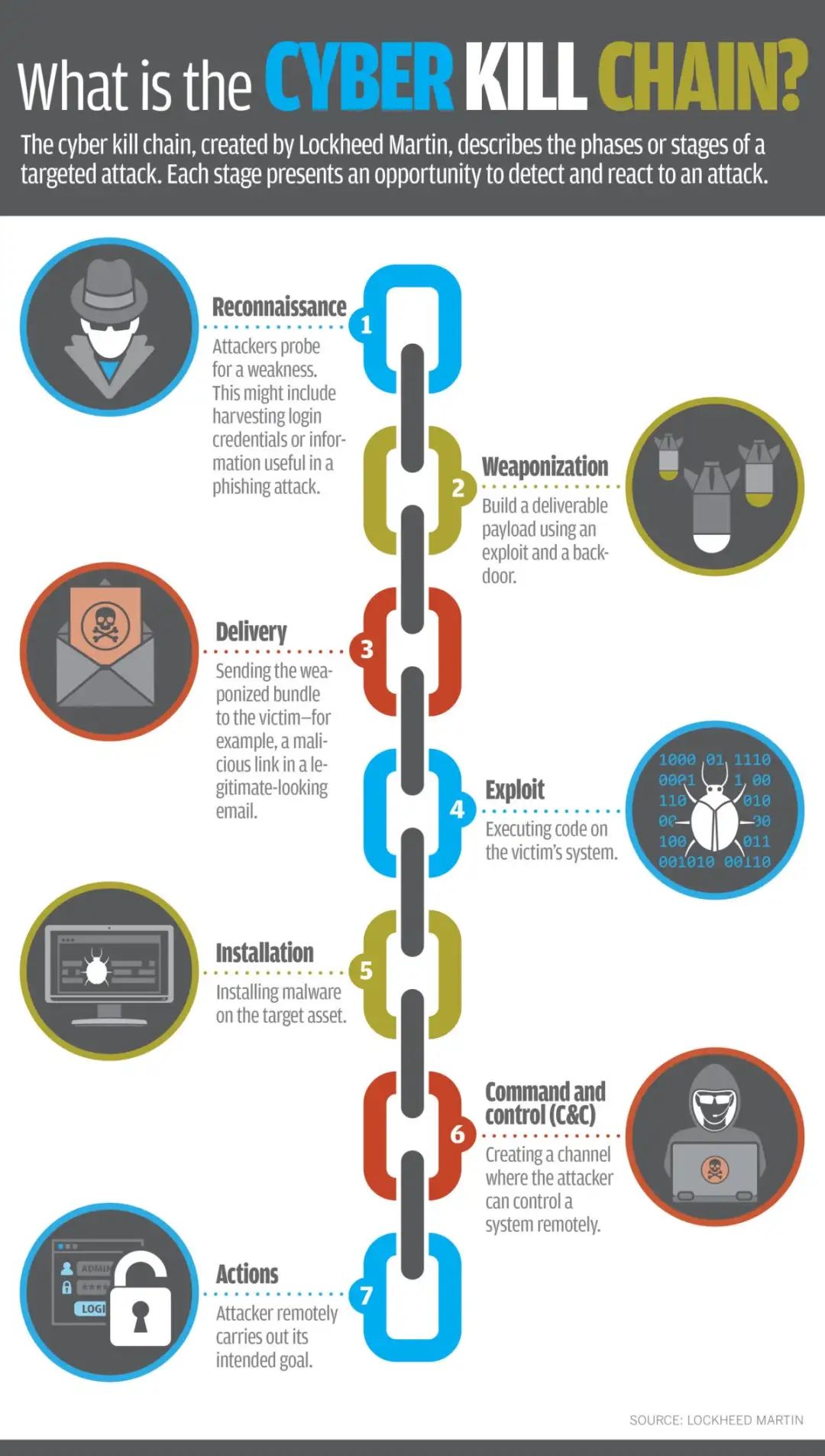

網(wǎng)絡(luò)殺傷鏈也稱為網(wǎng)絡(luò)攻擊生命周期,是美國(guó)航空航天制造商洛克希德·馬丁公司開發(fā)的一個(gè)模型,用于描述有針對(duì)性的網(wǎng)絡(luò)攻擊的各個(gè)階段。它分解了惡意軟件攻擊的每個(gè)階段,防御者可以識(shí)別并進(jìn)行阻止。

采用軍事術(shù)語(yǔ)來(lái)說(shuō),“殺傷鏈”是一種基于階段的模型,用于描述網(wǎng)絡(luò)攻擊的各個(gè)階段,這也有助于提供防止此類攻擊的方法。網(wǎng)絡(luò)攻擊越接近殺傷鏈的起始點(diǎn),就越有可能被阻止。例如,網(wǎng)絡(luò)攻擊者擁有的信息越少,利用這些信息完成網(wǎng)絡(luò)攻擊的可能性就越小。

網(wǎng)絡(luò)殺傷鏈將軍事模型應(yīng)用于網(wǎng)絡(luò)攻擊各個(gè)階段的描述,以便它們可以用于保護(hù)企業(yè)的網(wǎng)絡(luò)。各個(gè)階段如下圖所示:

需要記住的一件事是:越是接近攻擊鏈的起點(diǎn),就越能阻止攻擊,清理的成本和時(shí)間就越少。如果企業(yè)在網(wǎng)絡(luò)攻擊已經(jīng)進(jìn)入其網(wǎng)絡(luò)之前沒(méi)有阻止,將不得不修復(fù)自己的服務(wù)器設(shè)備,并進(jìn)行大量取證工作以找出它們竊取了哪些信息。

二、網(wǎng)絡(luò)殺傷鏈描述的步驟

網(wǎng)絡(luò)殺傷鏈中描述的步驟很像傳統(tǒng)的入室盜竊。竊賊會(huì)在試圖滲透之前,首先對(duì)建筑物進(jìn)行偵察,然后再經(jīng)過(guò)幾個(gè)步驟才能盜走贓物。使用網(wǎng)絡(luò)殺傷鏈來(lái)防止攻擊者偷偷進(jìn)入網(wǎng)絡(luò)需要大量的情報(bào)和對(duì)網(wǎng)絡(luò)中正在發(fā)生的事情的可見性。因此需要知道什么時(shí)候不應(yīng)該出現(xiàn)的狀態(tài),這樣就可以設(shè)置警報(bào)來(lái)阻止攻擊。

以下仔細(xì)看看網(wǎng)絡(luò)殺傷鏈的7個(gè)步驟,以確定自己應(yīng)該問(wèn)哪些問(wèn)題,以決定它對(duì)企業(yè)是否可行。

(1)偵察

(2)武器化

(3)交付

(4)利用

(5)安裝

(6)命令與控制

(7)行動(dòng)

1.偵察

在這個(gè)階段,犯罪分子正試圖確定哪些是(或者哪些不是)理想的目標(biāo)。他們從外部可以了解企業(yè)的資源和網(wǎng)絡(luò),以確定是否值得付出努力。在理想情況下,他們想要尋找一個(gè)相對(duì)不設(shè)防且擁有有價(jià)值數(shù)據(jù)的目標(biāo)。犯罪分子可以找到關(guān)于目標(biāo)公司的哪些信息,以及如何使用這些信息,可能會(huì)讓人們大吃一驚。

企業(yè)通常擁有比他們了解到的更多的信息。而企業(yè)的員工姓名和聯(lián)系方式可以被網(wǎng)絡(luò)攻擊者用于社會(huì)工程目的,例如讓他們泄露用戶名或密碼。那么,是否有關(guān)于網(wǎng)絡(luò)服務(wù)器或在線物理位置的詳細(xì)信息?這些信息也可以用于社會(huì)工程,或者確定可能對(duì)網(wǎng)絡(luò)攻擊有用的漏洞列表。

這是一個(gè)難以控制的層面,尤其是隨著社交網(wǎng)絡(luò)的普及。而隱藏敏感信息往往是一種成本很低的更改,盡管徹底查找信息可能會(huì)耗費(fèi)大量時(shí)間。

2.武器化、交付、利用、安裝

這四個(gè)階段是網(wǎng)絡(luò)犯罪分子利用收集到的信息精心設(shè)計(jì)一種工具來(lái)攻擊選擇的目標(biāo)。他們能使用的信息越多,社會(huì)工程攻擊就越有效。

網(wǎng)絡(luò)攻擊者可以使用魚叉式網(wǎng)絡(luò)釣魚方法,通過(guò)某家企業(yè)員工的LinkedIn頁(yè)面上找到的信息獲取其內(nèi)部資源。或者他們可以將遠(yuǎn)程訪問(wèn)木馬放入文件中,該文件包含有關(guān)即將發(fā)生的事件的重要信息,以誘使接收者運(yùn)行它。

如果網(wǎng)絡(luò)攻擊者知道企業(yè)的用戶或服務(wù)器運(yùn)行什么軟件,包括操作系統(tǒng)版本和類型,他們就有可能在企業(yè)的網(wǎng)絡(luò)中利用并安裝一些插件。

這些防御層是標(biāo)準(zhǔn)安全專家建議的來(lái)源。企業(yè)使用的軟件是最新的嗎?每臺(tái)服務(wù)器都有防御層嗎?大多數(shù)企業(yè)可能都有仍在運(yùn)行Windows98操作系統(tǒng)的電腦,如果它曾經(jīng)連接到互聯(lián)網(wǎng),這就像為攻擊者打開了大門。

那么是否使用電子郵件和網(wǎng)絡(luò)過(guò)濾?電子郵件過(guò)濾是阻止攻擊中使用的常見文檔類型的好方法。如果要求以標(biāo)準(zhǔn)方式發(fā)送文件,例如在受密碼保護(hù)的ZIP存檔中,可以幫助其用戶知道何時(shí)有意發(fā)送文件。Web過(guò)濾可以幫助防止用戶訪問(wèn)已知的不良站點(diǎn)或域。

是否禁用了USB設(shè)備的自動(dòng)播放?從安全的角度來(lái)看,讓文件有機(jī)會(huì)在未經(jīng)批準(zhǔn)的情況下運(yùn)行不是一個(gè)好主意。最好讓用戶有機(jī)會(huì)在它啟動(dòng)之前停下來(lái)思考他們所看到的內(nèi)容。

是否使用具有最新功能的端點(diǎn)保護(hù)軟件?雖然端點(diǎn)保護(hù)軟件并非旨在處理全新的針對(duì)性攻擊,但有時(shí)它們可以根據(jù)已知的可疑行為或已知的軟件漏洞捕獲威脅。

3.命令與控制

一旦威脅進(jìn)入企業(yè)的網(wǎng)絡(luò),它的下一個(gè)任務(wù)就等待命令。這有可能是為了下載其他組件,但更有可能是通過(guò)命令和控制(C&C)渠道聯(lián)系僵尸主機(jī)。無(wú)論哪種方式,這都需要網(wǎng)絡(luò)流量,這意味著這里只有一個(gè)問(wèn)題:是否有入侵檢測(cè)系統(tǒng),該系統(tǒng)是否設(shè)置為對(duì)所有與網(wǎng)絡(luò)聯(lián)系的新程序發(fā)出警報(bào)?

如果威脅已經(jīng)發(fā)展到這一步,它已經(jīng)對(duì)機(jī)器進(jìn)行了更改,并且需要IT人員做更多的工作。一些行業(yè)或企業(yè)要求對(duì)受到網(wǎng)絡(luò)攻擊的機(jī)器進(jìn)行取證,以確定哪些數(shù)據(jù)被盜或被篡改。這些受影響的機(jī)器或者需要進(jìn)行災(zāi)難恢復(fù),或者需要重新備份。

如果數(shù)據(jù)已經(jīng)備份并且可以快速替換到機(jī)器上,則成本和耗時(shí)可能會(huì)更低。

4.行動(dòng)

殺傷鏈的最后一步是網(wǎng)絡(luò)攻擊本身,例如中斷服務(wù)或安裝惡意軟件,但需要記住,行動(dòng)步驟是為了實(shí)現(xiàn)預(yù)期目標(biāo),一旦他們被成功地中斷、破壞或過(guò)濾,網(wǎng)絡(luò)攻擊者可以重新進(jìn)入并重新進(jìn)行。

Preempt Security公司首席執(zhí)行官Ajit Sancheti表示,網(wǎng)絡(luò)攻擊的預(yù)期目標(biāo)通常是獲利,并且可以采取多種形式。例如,網(wǎng)絡(luò)攻擊者可以使用受損的基礎(chǔ)設(shè)施進(jìn)行廣告欺詐或發(fā)送垃圾郵件、向企業(yè)勒索贖金、出售他們?cè)诤谑猩汐@得的數(shù)據(jù),甚至將被劫持的基礎(chǔ)設(shè)施出租給其他犯罪分子。他說(shuō),“網(wǎng)絡(luò)攻擊的獲利程度大幅提高。”

他補(bǔ)充說(shuō),加密貨幣的使用使網(wǎng)絡(luò)攻擊者更容易、更安全地獲得贖金,這改變了網(wǎng)絡(luò)攻擊背后的動(dòng)機(jī)。參與消費(fèi)被盜數(shù)據(jù)的不同群體的數(shù)量也變得更加復(fù)雜。這可能會(huì)為企業(yè)創(chuàng)造機(jī)會(huì),與執(zhí)法部門和其他團(tuán)體合作,破壞這一攻擊過(guò)程。

Splunk公司安全研究負(fù)責(zé)人Monzy Merza說(shuō):“以被盜的支付卡信息為例。一旦信用卡數(shù)據(jù)被盜,網(wǎng)絡(luò)攻擊者就會(huì)對(duì)這些數(shù)字進(jìn)行測(cè)試、出售、用于購(gòu)買商品或服務(wù),這些商品或服務(wù)反過(guò)來(lái)必須被出售,以將其轉(zhuǎn)換為現(xiàn)金。”他表示,所有這些都不屬于網(wǎng)絡(luò)攻擊的傳統(tǒng)殺傷鏈。黑市生態(tài)系統(tǒng)影響網(wǎng)絡(luò)攻擊生命周期的另一個(gè)領(lǐng)域是在網(wǎng)絡(luò)攻擊開始之前,攻擊者將會(huì)共享受損憑證、易受攻擊的端口、未打補(bǔ)丁的應(yīng)用程序的列表。

三、網(wǎng)絡(luò)殺傷鏈面臨的問(wèn)題

正如最近發(fā)生的事件充分表明的那樣,網(wǎng)絡(luò)攻擊者并沒(méi)有遵循一些規(guī)則。他們或者跳過(guò)一些步驟,或者添加一些步驟。最近一些最具破壞性的網(wǎng)絡(luò)攻擊繞過(guò)了安全團(tuán)隊(duì)多年來(lái)精心建立的防御機(jī)制,因?yàn)樗麄冏裱煌挠?jì)劃。根據(jù)Alert Logic公司在2018年發(fā)布的一份調(diào)查報(bào)告,88%的攻擊將殺傷鏈的前五個(gè)步驟合并為一個(gè)步驟。

近年來(lái),人們也看到了加密貨幣挖掘惡意軟件的興起。Alert Logic公司首席威脅研究員Matt Downing說(shuō),“他們使用的技術(shù)忽略了傳統(tǒng)步驟,所有的早期緩解和檢測(cè)技術(shù)都不起作用。”此外,網(wǎng)絡(luò)攻擊者不必竊取有價(jià)值的數(shù)據(jù),然后試圖在黑市上出售。他補(bǔ)充說(shuō),“他們可以直接將受損資產(chǎn)實(shí)現(xiàn)貨幣化。”

而具有泄露憑據(jù)的攻擊(網(wǎng)絡(luò)攻擊者使用看似合法的數(shù)據(jù)登錄,并使用這些帳戶竊取數(shù)據(jù))也不適合傳統(tǒng)的攻擊框架。Downing說(shuō),“在這種情況下,洛克希德·馬丁公司的殺傷鏈顯然不適用。”

另一種不符合傳統(tǒng)模型的攻擊類型:Web應(yīng)用程序攻擊。Virsec Systems公司創(chuàng)始人兼首席技術(shù)官Satya Gupta說(shuō):“當(dāng)企業(yè)的應(yīng)用程序暴露在網(wǎng)絡(luò)上時(shí),任何人都可以訪問(wèn)。這就像在家中打開了一扇門一樣。”

例如,Equifax漏洞可以追溯到Apache Struts Web服務(wù)器軟件中的漏洞。盡管該公司已經(jīng)針對(duì)這一漏洞安裝了安全補(bǔ)丁,本可以避免該問(wèn)題,但有時(shí)軟件更新本身會(huì)受到損害。

CyberArk實(shí)驗(yàn)室網(wǎng)絡(luò)研究團(tuán)隊(duì)負(fù)責(zé)人Lavi Lazarovitz表示,物聯(lián)網(wǎng)、DevOps和機(jī)器人過(guò)程自動(dòng)化等其他變革性技術(shù)也在以不符合傳統(tǒng)網(wǎng)絡(luò)殺傷鏈模型的方式增加攻擊面。

傳統(tǒng)的網(wǎng)絡(luò)攻擊生命周期也錯(cuò)過(guò)了根本不涉及企業(yè)系統(tǒng)的攻擊。例如,企業(yè)越來(lái)越多地使用第三方軟件即服務(wù)(SaaS)提供商來(lái)管理其有價(jià)值的數(shù)據(jù)。

Cybereason公司的高級(jí)總監(jiān)Ross Rustici說(shuō):“考慮到人們的登錄數(shù)量、SaaS服務(wù)的數(shù)量以及存在的第三方連接的數(shù)量,這個(gè)問(wèn)題的規(guī)模呈指數(shù)級(jí)增長(zhǎng)。如果核心網(wǎng)絡(luò)被入侵,企業(yè)可能會(huì)遭遇一場(chǎng)終結(jié)業(yè)務(wù)的黑客攻擊。”

四、網(wǎng)絡(luò)殺傷鏈vs. Mitre ATT&CK

網(wǎng)絡(luò)威脅不斷發(fā)展的性質(zhì)使一些企業(yè)尋求一種更靈活、更全面的網(wǎng)絡(luò)攻擊思維方式。

而行業(yè)領(lǐng)先的競(jìng)爭(zhēng)者是Mitre ATT&CK框架。Obsidian Security公司的首席技術(shù)官Ben Johnson說(shuō):“這是一場(chǎng)展示與殺傷鏈中的每一步相關(guān)的實(shí)際攻擊技術(shù)的大型運(yùn)動(dòng),它受到了供應(yīng)商和社區(qū)難以置信的歡迎和認(rèn)可。”

Jask公司安全研究主管Rod Soto警告不要過(guò)度依賴框架。他說(shuō),“對(duì)抗性漂移本質(zhì)上是動(dòng)態(tài)的。網(wǎng)絡(luò)攻擊者的工具、技術(shù)和程序?qū)㈦S著新的防御措施過(guò)時(shí)而不斷變化。像網(wǎng)絡(luò)殺傷鏈這樣的框架可以成為我們工具包的一部分,但這取決于我們作為安全專家繼續(xù)創(chuàng)造性地思考,以便跟上網(wǎng)絡(luò)攻擊者創(chuàng)新的步伐。”

原文鏈接:https://www.csoonline.com/article/2134037/what-is-the-cyber-kill-chain-a-model-for-tracing-cyberattacks.html