消除迷茫:解迷零信任

雖然許多安全廠商使用“零信任”這樣的名詞,但這個詞所代表的意義卻不盡相同,圍繞零信任概念的解釋、炒作和困惑很多,當然誤解也很多。

一個較為客觀中立的概念是NIST的特別出版物800-207中所描述的,零信任“不是一個單一的架構,而是一套工作流、系統設計和操作的指導原則。”NIST將這些原則稱為零信任的“原則”。

零信任的技術原則

零信任是一種基于一個簡單前提的網絡安全模型:默認情況下,任何東西都不能被信任,除非證明可被信任。

零信任模型顛覆了基于網絡位置或IP地址的“隱含信任”概念,要對每次交互進行評估,并明確身份和上下文,才能夠“信任”。

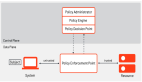

具體而言,當用戶或設備請求訪問資源時,必須先對其進行驗證,然后才能授予訪問權限。驗證基于用戶和設備的身份以及上下文和其他屬性,如時間和日期、地理位置和設備安全態勢等。

經過驗證后,根據最小特權原則授予訪問權限,即只授予所訪問資源的權限。如,如果用戶請求訪問CRM,驗證通過后CRM的訪問權限是該用戶被授予的唯一訪問權限,在網絡上看不到任何其他可訪問資源。不僅如此,信任狀態也在持續地被重新評估。如,用戶或設備的屬性發生變化,驗證可能會被撤銷,訪問可能會被移除。

三個縮寫詞:ZTA、ZTNA、ZTE

零信任給人帶來迷茫的一個主要原因是各種縮寫詞,但實際上不同的縮寫詞側重點也有所不同。

- ZTA(零信任訪問)主要是為了了解和控制,誰在訪問你的網絡,以及他在網絡中做了什么。基于角色的訪問控制是訪問管理的關鍵組成部分。ZTA使用最小訪問策略覆蓋用戶終端,即授予用戶所需的最低網絡訪問級別。

- ZTNA(零信任網絡訪問)是一種控制應用程序訪問的方法,無論用戶或應用程序位于何處。與VPN不同的是,ZTNA將零信任模型擴展到了網絡之外,并通過網絡隱身來減少攻擊面。

- ZTE(零信任邊緣)是Forrester描述的一種架構,與Gartner主推的SASE非常相似,基于零信任的理念融合了網絡和安全。

ZTE VS. SASE

雖然兩者均是從邊緣側出發,融合了網絡和安全,但兩者最大的區別是,ZTE是安全先行,且本地和云端都做安全。SASE則是網絡和安全同行,且只能由云端來提供安全。

邊緣環境包括了廣域網、多云、數據中心、物聯網(IoT)、家庭和遠程工作空間等,比傳統的互聯網環境更具動態性和分散性,安全風險也隨之加劇。因此,安全訪問服務邊緣(SASE)被吹捧為將安全性擴展到傳統數據中心之外的最佳方式。其通過ZTNA的方式訪問云,再通過云交付的服務將網絡和安全功能與廣域網(WAN)功能結合在一起。

SASE的問題在于,安全性只能通過云來提供,這對于具有混合IT體系結構的組織來說價值有限,因為這些組織即需要訪問云資源也需要訪問本地資源。

組織需要采取一種系統化的方法來取代對網絡邊緣和遠程用戶的隱性信任,在整個組織內實現網絡和安全的一致融合。與SASE不同,ZTE包括了本地和云端,其重要的構件如下:

- 軟件定義的廣域網(SD-WAN),可安全連接到各種環境

- 下一代防火墻(NGFW)

- 云提供的安全性,可安全連接遠程用戶

- ZTNA用于安全的應用程序訪問

ZTE有助于混合IT環境下的,網絡上的所有人、所有地點、所有資產的保護,對于在本地和云同時工作的組織來說,它是一種可靠的零信任戰略。

零信任理念

零信任是一種理念,并非一套固定的產品架構,因此可以根據自身的情況來分配預算,從不同的切入點實施零信任:

- 微隔離。每個設備都被分配到適當的網絡區域。分配原則可能基于多種因素,例如設備類型、功能和網絡內的用途等。基于云的SASE解決方案很難在本地提供這種級別的控制。

- 身份安全。使用身份驗證、授權和帳戶服務、訪問管理和單點登錄(SSO),識別用戶在組織中的角色并應用最少訪問策略。

- 基于防火墻的ZTNA。無論用戶是訪問云資源還是本地資源,基于防火墻的ZTNA解決方案都有效。重要的是,ZTNA具有普適性,本地用戶和遠程用戶均適用。此外,如果VPN和ZTNA具有相同的agent,則可以簡化VPN的遷移。(Tailscale就是典型的例子)

最在理念的層面上,零信任的安全模型很簡單,即“持續驗證和最小權限”。困難在于,實現這一目標需要多種產品的有機、協調組合,而不是一堆產品的簡單堆砌。

因此,不要聽信某些供應商的暗示,零信任絕不是個“一勞永逸”的項目,而是一個基于持續驗證、最小化權限的理念,以改善整體安全態勢的過程。