威脅檢測:IOC只是基礎 IOB才是王道

基于入侵指標(IOC)的檢測已經是業內常規,然而,基于行為的檢測方法似乎才是未來。下面我們來比較一下這兩種檢測方法的不同,以判斷強調其中一種是否會更具價值。

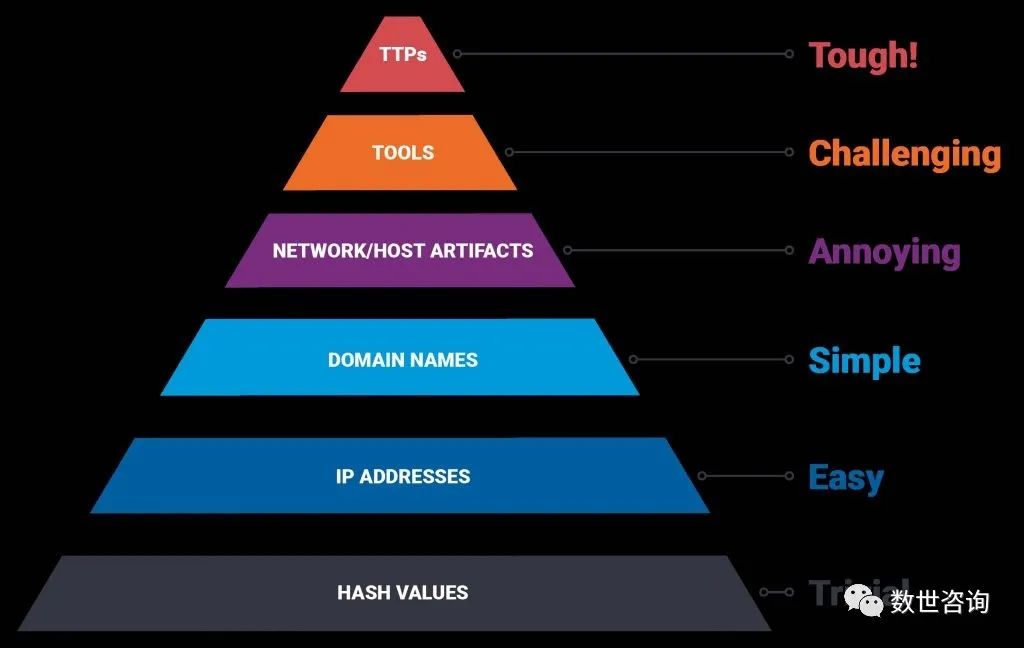

專業人士應該都知道“痛苦金字塔”,它顯示了各種攻擊指標與攻擊(檢測)難度之間的關系。金字塔的下半部分由哈希值、IP地址和域名(這三者統稱為IOC)組成,如果檢測到它們,攻擊難度并沒有明顯增加,或者說痛苦的程度很低。

痛苦程度自底往上分別為:無所謂、小意思、很簡單、有困難、很困難、太難了

在真實的場景中,攻擊者可能會故意使用IOC輪番轟炸檢測系統,以掩蓋真正的攻擊手段。但TTP(戰術、技術和流程)才是最高級的攻擊手段。如果安全運營中心(SOC)能夠同時識別IOC和IOB(行為指標),無疑可以最大限度的降低入侵成功的概率。

威脅追蹤(狩獵)

有很多方法可以成功地執行威脅狩獵,最常見的兩個分支是主動追蹤和被動追蹤。基于情報的搜索偏向于被動模式,其中來自情報共享平臺的數據構成了進一步調查的基礎。檢測規則來源于痛苦金字塔的下半部分,域名、哈希、IP地址、網絡或主機特征,然后與威脅情報(也就是說,別人發現過類似的攻擊)匹配。

相反,積極主動的方法是基于行為。輸入數據包括攻擊指標(IoA)、行為指標(IOB)和TTP。基于UEBA的假設,可檢測攻擊是否正在發生,并且這種檢測盡可能接近實時檢測。如果能提供基于行為的威脅追蹤(狩獵),無疑會大獲歡迎。編者注:IoA是指正在發生的行為指標,IOC則是指已經發生的入侵指標。

基于入侵指標(IOC)的檢測

IOC不僅僅包含哈希、IP地址和域名,還有很多可以作為取證的數據,幫助于安全分析師監測系統是否存在潛在惡意活動的跡象,如:

- HTML響應包大小

- 異常DNS請求

- 計劃外系統補丁

- 突然的系統文件更改

- 數據庫讀取量增加

- DDoS跡象(過度請求)

- 不匹配的端口應用程序流量

- 訪問外網的異常流量

- 本不該存在的數據集

入侵指標有著危險信號的作用,輔助檢測攻擊的早期跡象。然而,僅僅有一個常見IOC的靜態列表,并在此基礎上定期運行檢測規則是不夠的。網絡攻擊的復雜性不斷增長,因此必須跟蹤新出現的指標,并確保適當的檢測規則到位。

一個新的IOC既可能簡單的像元數據中的某個元素,也可能復雜如一段注入的代碼,而這些代碼處于數以PB計且不斷流動的日志數據中,可以想象它識別起來的困難程度。網絡安全專業人員需要尋找各種IOC之間的關聯性,分析并跟蹤攻擊前后的事件,以形成有效的檢測策略。

基于行為的檢測(IOB)

雖然IOC很適合進行回溯性分析,但這些指標的壽命很短,SOC分析人員希望依靠的不僅僅是之前的攻擊證據,因為這些攻擊在檢測到后不久就會失效。而且,即使進行了回溯,高級威脅依然存在。這就是為什么需要基于行為的檢測來發現不太明顯的入侵跡象,或者說基于UEBA(用戶和實體行為分析)的威脅追蹤可明顯增強對潛在風險的發現能力。行為一般包括:

- 文件類:下載、上傳、創建、刪除、保存、更改

- 帳戶類:創建新帳戶、更改密碼、登錄和注銷

- 郵件類:發送或轉發電子郵件、自動化電子郵件、發送附件

- 網站類:訪問頁面、發送請求、發送附件、發送消息、使用工具

- 系統管理:運行查詢、訪問存儲的數據、執行代碼、導出結果

所有基于行為的檢測不僅應該被編寫和收集,還應該在特定的上下文中進行分析,以確定行為的意圖。并且要長期的跟蹤通用的行為,以查看是否發生任何可疑的變化。除了實時監控系統外,IOB還有助于預測未來,并預測安全措施改變后的結果,例如,如果公司禁用USB等外部存儲設備,會發生什么。

然而,在編寫基于行為的檢測規則時,安全分析師需要非常小心,以避免出現高誤報率,因為行為規則往往更容易受到噪聲的影響。這就需要經驗豐富的分析人員,并往往需要采用不同的分析方法。原因非常簡單,只有這樣才能更好的檢測未知威脅,這些威脅不會體現在情報來源中,更不用說IOC了。

結論

總的來說,威脅追蹤是一個復雜的過程,需要使用一些特定的工具、系統和方法來實現高效運作和及時響應。成功的威脅捕手應該通過網絡的充分可見性、情報的利用、新規則的創建,保持對攻擊者領先者一步。

具體到選擇IOC還是IOB,當然不是擇其一,而是都要用。IOC涵蓋基本的安全需求,而IOB則用于滿足更高的安全需求。