如何使用ThreadStackSpoofer隱藏Shellcode的內存分配行為

關于ThreadStackSpoofer

ThreadStackSpoofer是一種先進的內存規避技術,它可以幫助廣大研究人員或紅/藍隊人員更好地隱藏已注入的Shellcode的內存分配行為,以避免被掃描程序或分析工具所檢測到。

ThreadStackSpoofer是線程堆棧欺騙技術的一個示例實現,旨在規避惡意軟件分析、反病毒產品和EDR在檢查的線程調用堆棧中查找Shellcode幀的引用。其思想是隱藏對線程調用堆棧上針對Shellcode的引用,從而偽裝包含了惡意代碼的內存分配行為。

在該工具的幫助下,可以幫助現有的商業C2產品安全性有更好的提升,并協助紅隊研究人員開發出更好的安全產品/工具。

工具運行機制

ThreadStackSpoofer的大致運行機制和算法如下所示:

- 從文件中讀取Shellcode的內容;

- 從dll獲取所有必要的函數指針,然后調用SymInitialize;

- 設置kernel32!Sleep狗子,并指向回我們的回調;

- 通過VirtualAlloc + memcpy + CreateThread注入并啟動Shellcode。線程應該通過我們的runShellcode函數啟動,以避免線程的StartAddress節點進入某些意外或異常的地方(比如說ntdll!RtlUserThreadStart+0x21);

- 當Beacon嘗試休眠的時候,我們的MySleep回調便會被調用;

- 接下來,我們將棧內存中最新返回的地址重寫為0;

- 最后,會發送一個針對::SleepEx的調用來讓Beacon繼續等待后續的連接;

- 休眠結束之后,我們將恢復之前存儲的原始函數返回地址并繼續執行掛起的任務;

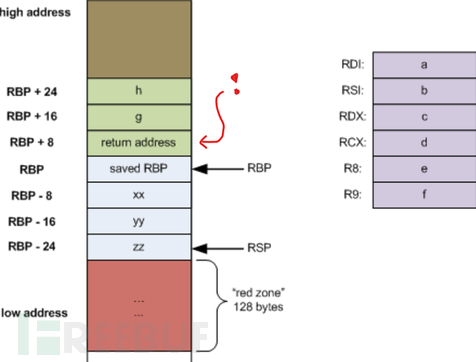

函數的返回地址會分散在線程的堆棧內存區域周圍,由RBP/EBP寄存器存儲其指向。為了在堆棧上找到它們,我們需要首先收集幀指針,然后取消對它們的引用以進行覆蓋:

- *(PULONG_PTR)(frameAddr + sizeof(void*)) = Fake_Return_Address;

工具下載

廣大研究人員可以使用下列命令將該項目源碼克隆至本地:

- git clone https://github.com/mgeeky/ThreadStackSpoofer.git

工具使用

使用樣例

- C:\> ThreadStackSpoofer.exe <shellcode> <spoof>

其中:

< shellcode>:Shellcode的文件路徑;< spoof>:“1”或“true”代表啟用線程棧內存欺騙,其他參數表示禁用該技術;

欺騙Beacon的線程調用棧示例:

- PS D:\dev2\ThreadStackSpoofer> .\x64\Release\ThreadStackSpoofer.exe .\tests\beacon64.bin 1

- [.] Reading shellcode bytes...

- [.] Hooking kernel32!Sleep...

- [.] Injecting shellcode...

- [+] Shellcode is now running.

- [>] Original return address: 0x1926747bd51. Finishing call stack...

- ===> MySleep(5000)

- [<] Restoring original return address...

- [>] Original return address: 0x1926747bd51. Finishing call stack...

- ===> MySleep(5000)

- [<] Restoring original return address...

- [>] Original return address: 0x1926747bd51. Finishing call stack...

工具使用演示

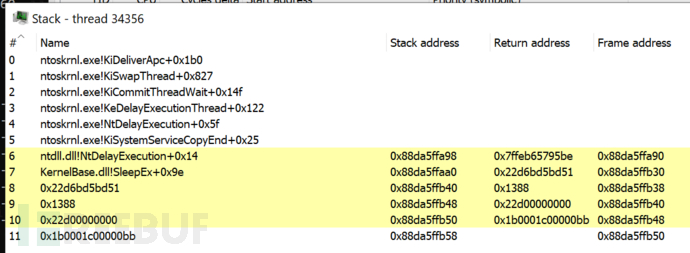

下面的例子中,演示了沒有執行欺騙技術時的堆棧調用情況:

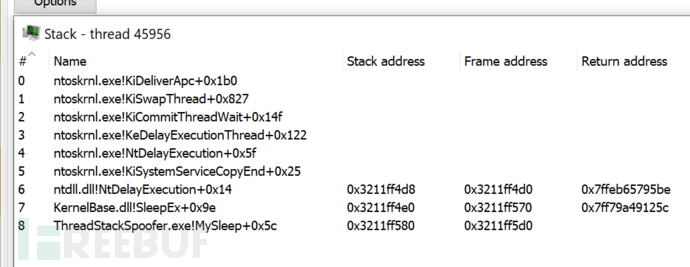

開啟線程堆棧欺騙之后的堆棧調用情況如下圖所示:

上述例子中,我們可以看到調用棧中最新的幀為MySleep回調。我們可以通過搜索規則查找調用堆棧未展開到系統庫中的線程入口點:

- kernel32!BaseThreadInitThunk+0x14

- ntdll!RtlUserThreadStart+0x21

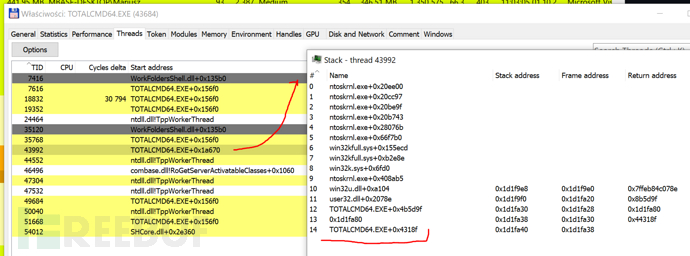

上圖所示為未修改的Total Commander x64線程。正如我們所看到的,它的調用堆棧在初始調用堆棧幀方面與我們自己的調用堆棧非常相似。

項目地址

ThreadStackSpoofer:【GitHub傳送門】