意大利電信公司發現愛立信運營系統(OSS-RC)的兩個漏洞

意大利電信公司TIM的漏洞研究部門Red Team Research (RTR) 發現了2個影響愛立信 OSS-RC 的新漏洞。TIM RTR已向愛立信報告了這些漏洞。

據悉,這2個漏洞均存在 18B 及更早版本的 OSS-RC 系統中,升級后的系統使用新的愛立信庫瀏覽工具 ELEX可以規避掉類似漏洞。

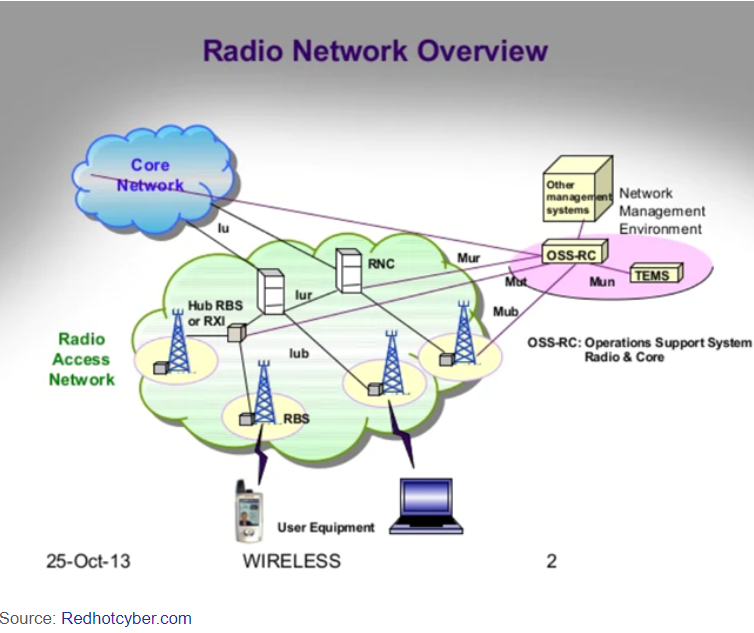

讓我們來看看當一條新電話線被激活時客戶端的情況:CRM系統收到了用戶請求數據,OSS進行自動化的網絡配置,允許電信運營商自動執行此過程并執行網絡管理操作如更新城市建筑物上的基帶系統。

運營支持系統 - 無線電核心 (OSS-RC) 為無線電和核心組件提供了一個集中接口,網絡通信集成服務提供商可以通過這一接口訪問所有的系統。不幸的是,OSS系統也代表了“單點故障”,意味著OSS的遠程代碼執行(RCE)漏洞可能允許攻擊者危及包括基帶在內的所有連接系統。

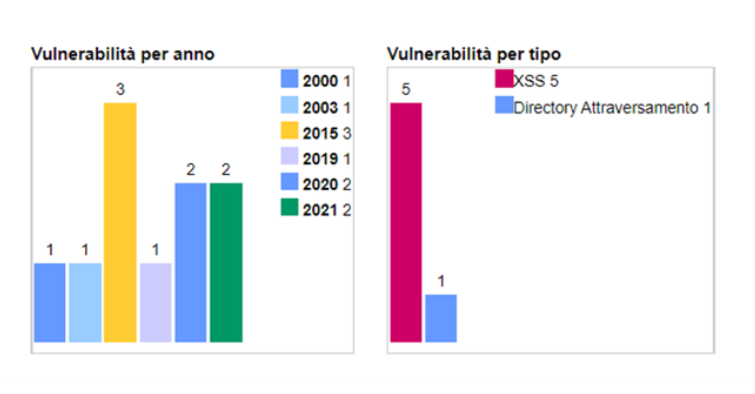

TIM作為領先的零日漏洞研究公司,過去兩年,TIM RTR實驗室發現了60多個零日漏洞,其中4個漏洞CSSV 得分為 9.8。自2001年以來向供應商報告的漏洞清單中,被列入美國國家漏洞數據庫的數量有10個,TIM報道了其中2個。

以下是TIM RTR項目官網發布的2個漏洞信息:

CVE-2021-32569

在 18B 及更早版本的 OSS-RC 系統中,在ALEX 下瀏覽庫會受到跨站腳本的約束,在愛立信網絡管理器(OSS-RC客戶升級到的新一代OSS系統)等系統中使用新的愛立信庫瀏覽工具 ELEX可以規避掉這一問題。

漏洞描述: Improper Neutralization of Input During Web Page Generation (‘Reflected Cross-site Scripting’). – CWE-79 Software Version: <=18B NIST: https://nvd.nist.gov/vuln/detail/CVE-2021-32569 CVSv3: 6.1 Severity: Medium Credits: Alessandro Bosco, Mohamed Amine Ouad, Massimiliano Brolli

CVE-2021-32571

在 18B 及更早版本的 OSS-RC 系統,包含用戶名及密碼的文件并未隨著數據遷移得到清理,而是被遺留在僅限頂級特權賬戶訪問的文件夾中。

漏洞描述: Incomplete Cleanup. – CWE-459 Software Version: <=18B NIST: https://nvd.nist.gov/vuln/detail/CVE-2021-32571 CVSv3: 4.9 Severity: Medium Credits: Alessandro Bosco, Mohamed Amine Ouad, Massimiliano Brolli

在這一歷史時期,對漏洞挖掘者進行道德規范顯得特別重要。例如要求正義黑客一旦發現沒有記錄的漏洞,必須立即報告給供應商,以免對公共信息系統造成威脅。

參考來源:https://securityaffairs.co/wordpress/123764/security/ericsson-oss-rc-flaws.html