不「偷窺」用戶對話也能精準投放廣告?Facebook研發同態加密技術

近些年,即時聊天工具或智能手機個人數據的加密解密一直是個有爭議性的話題。

為了保護用戶聊天記錄的隱私,2019年,Facebook就計劃推出端到端加密技術(end-to-end encryption,E2EE)。

這項技術將應用到Facebook旗下的WhatsApp、Messenger和Instagram上。

不過目前只有WhatsApp用上了這項技術。

用Facebook的話說,Messenger至少得等到2022年才會實現端到端加密技術。

所以,是不是用上了端到端加密的通訊軟件,我們的聊天記錄就不會被「偷看」了呢?

別開心得這么早!

Facebook今年第二季度的營收為290億美元,來自廣告業務的營收為285億美元。

廣告收入占總收入約98%!!

如果不能「偷窺」用戶的聊天記錄,怎么知道用戶想要什么?

Facebook真的會做出「搬起石頭砸自己腳」的事嗎?

以后還打不打廣告,掙不掙錢了??

Facebook:用戶和錢我都要!

這邊想討好用戶,聲稱要保護他們的隱私。

那邊想繼續精準投放廣告,博得金主爸爸的歡心。

于是Facebook絞盡腦汁,終于決定要研究出一個兩全其美的辦法:

無需解密就能分析加密數據的內容!

Facebook說做就做,立馬招募AI研究人員來研究這個技術。

端到端加密技術

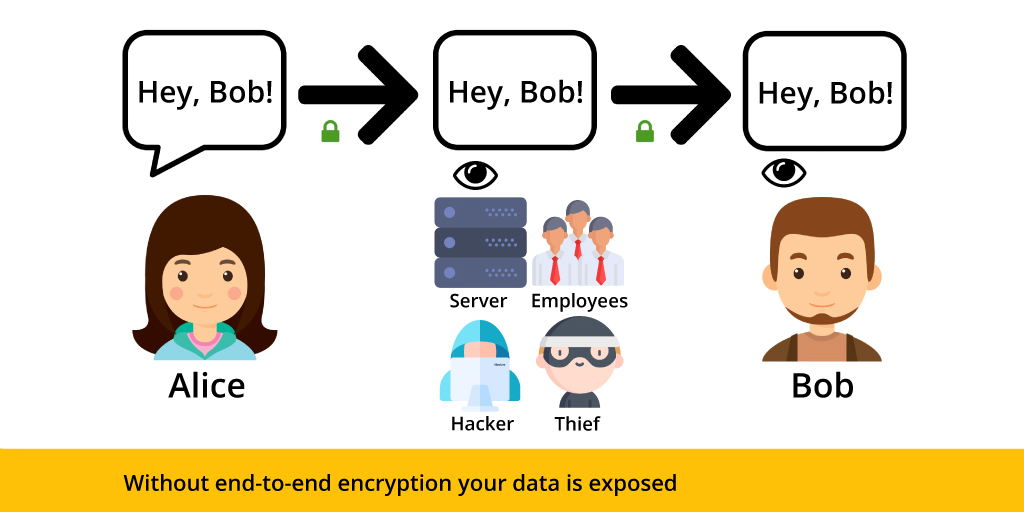

在「常規加密」中,數據只在客戶端與服務器之間傳輸時被加密。

在這種情況下,服務器是可以進行解密從而獲得明文信息的。

而且,使用靜態加密也并沒有什么用,因為數據仍然被暴露給了服務器。

只要拿下服務器,用戶的數據就一覽無余了。

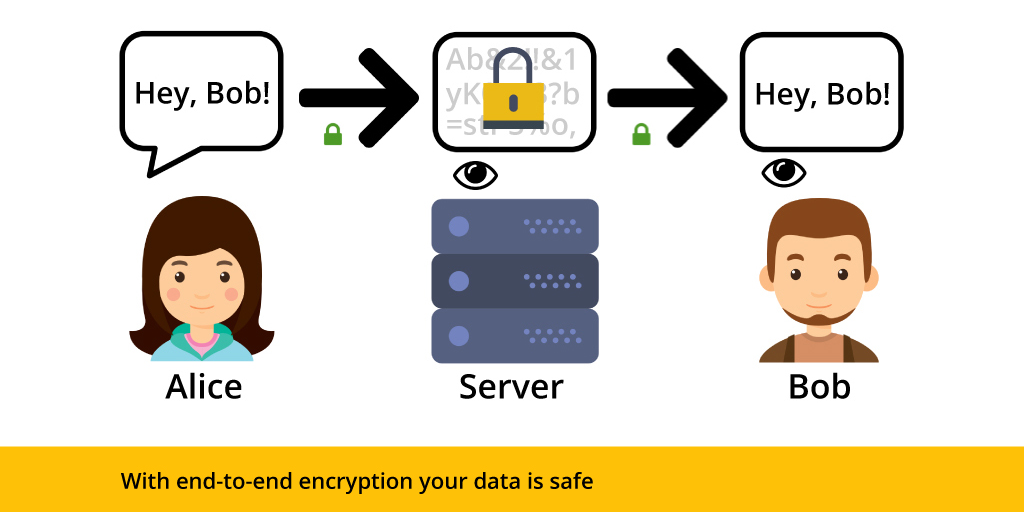

而端到端加密(E2EE)技術顯然就要安全了許多。

數據在傳輸過程中全程都是以加密的形式存在的,只有消息的發送者和接收者才能讀取消息。

就算服務器遭到攻擊,攻擊者在沒有密鑰的情況下,根本無法解密密文。

在經歷Facebook用戶隱私泄露、棱鏡門事件后,各大公司紛紛都對即時通訊工具部署端對端加密。

這也是人們數據安全意識越來越強的一種體現。

而端到端加密除了不能解密密文,也不能修改消息。

如果加密數據被修改,那密文也會變成亂碼。

攻擊者沒辦法只修改密文數據而成功修改明文數據,保證了通信的完整性。

你的秘密只有我知道

但要是真正實現了完全的端到端加密,公司大概相當于自斷賺錢門路。

因此,為了給定位廣告鋪平道路,Facebook開始著手研究「同態加密」(Homomorphic Encryption)。

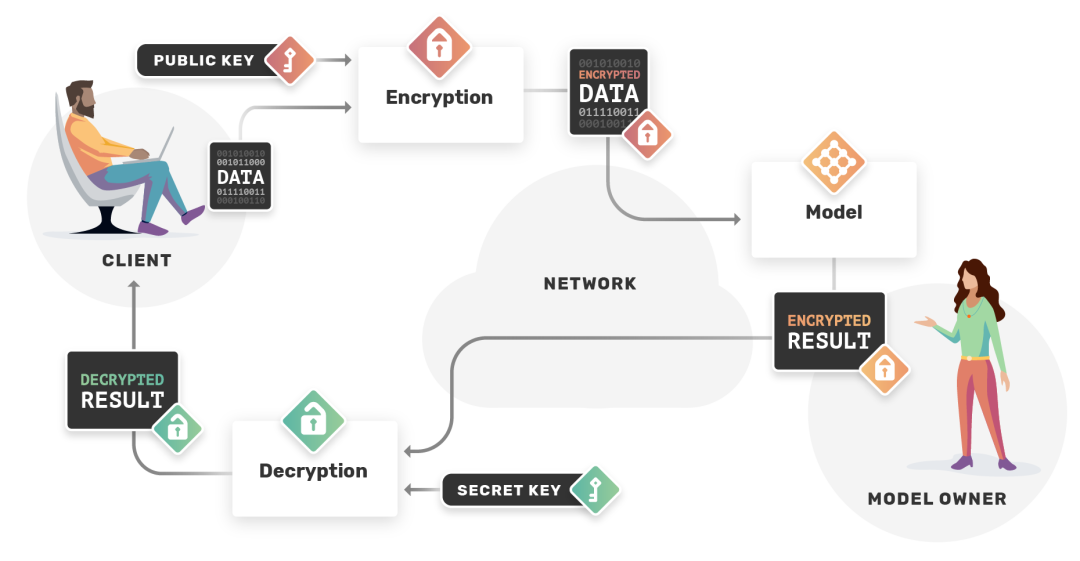

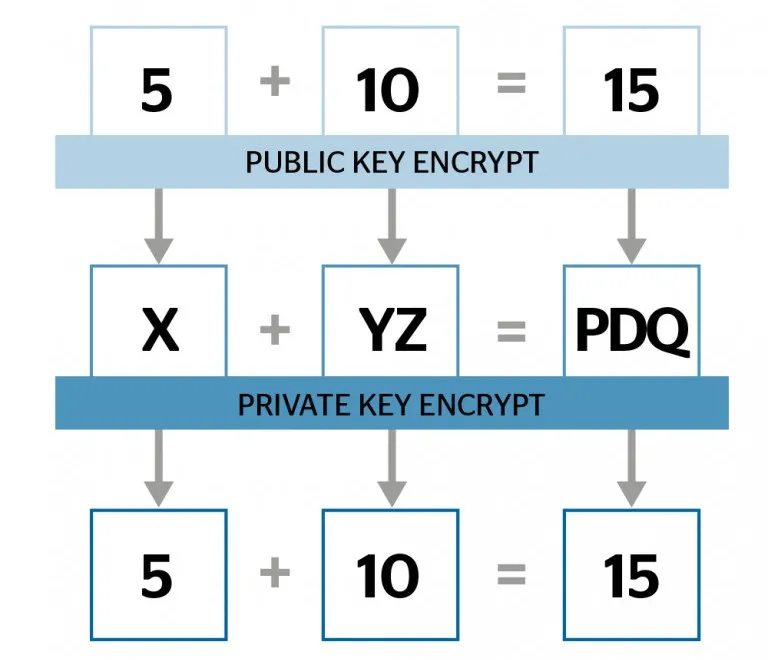

經過同態加密的數據允許第三方直接在加密的數據上進行計算。

輸出的結果與在未加密數據上計算的結果相同。

由于加密在整個過程中保留了計算的有效性,所以稱為「同態」。

因此,同態加密在保持隱私性的同時仍然能夠有機會利用用戶的數據。

同態加密的構想可以追溯到1978年,但直到2009年之后才成為現實。

IBM研究員Craig Gentry發表了一篇論文,表明理論上在不解密的情況下對數據進行計算是可行的。

論文地址:https://www.cs.cmu.edu/~odonnell/hits09/gentry-homomorphic-encryption.pdf

不過,這個技術最大的挑戰是計算負載。

例如,在2011年,微軟研究人員提出了一個系統,可以對同態加密保護的數據進行基本的加法和乘法。

每個數字長度為128個二進制數字,將100個這種不同的數字相加,不破壞加密的情況下需要20毫秒。

而在之前的系統,大約需要30分鐘才能實現同樣的操作。

目前來看,也不僅僅是Facebook在研究這個技術,微軟、亞馬遜和谷歌也都在研究。

何時實現?

當然,現在Facebook只是在招募研究人員,要想在WhatsApp上實現同態加密還為時尚早。

Facebook招聘廣告:既要能保護用戶隱私,又要能擴大Facebook市場領先的廣告地位

不過,如果同態加密技術能夠成功實現,能讓Facebook大有所獲。

近些年,美國政府監管部門對于科技巨頭如何采集和處理個人隱私信息日益擔憂。

而同態加密能夠讓Facebook在繼續保護用戶隱私信息的同時,繼續運營定向廣告業務。

廣告商業目標和政府監管要求目標能夠同時滿足。

然而,要想利用同態加密,Facebook可能還需要花幾年時間來研究。

從積極的方面來說,同態加密技術其實不僅能用于保護通信消息,還能用于處理醫療保健數據。

例如在不侵犯病人隱私的情況下,利用信息檢查病人是否有遺傳病跡象,甚至從實時醫療監視器跟蹤心率或血糖指標。