4 個單詞,谷歌返回 16 個 SQL 注入漏洞

一名開發者出于好奇在 Google 使用php mysql email register作為關鍵詞進行了搜索。很顯然,這是在查找如何使用 PHP 和 MySQL 實現郵箱注冊的功能。

搜索結果返回了教程、操作方法、代碼片段等內容。不過大多數結果都包含有錯誤的 SQL 語句,例如:

- // Don't do this!

- mysqli_query("SELECT * FROM user WHERE id = '" . $_POST["user'] . "'");

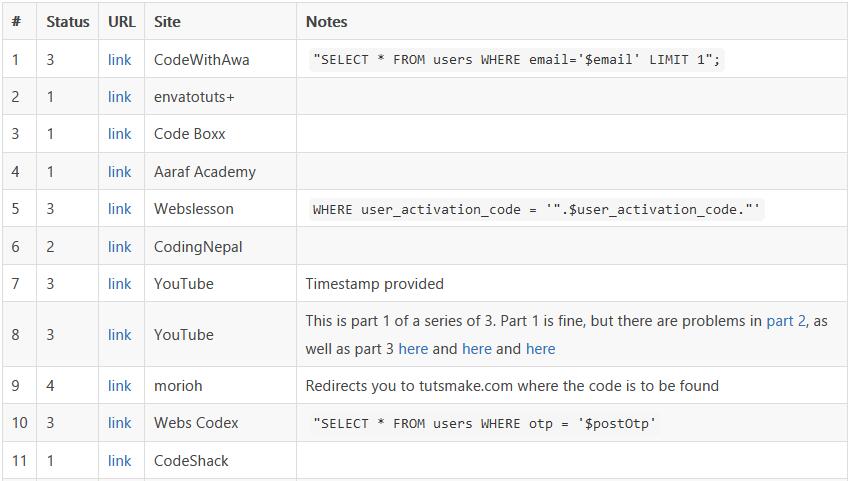

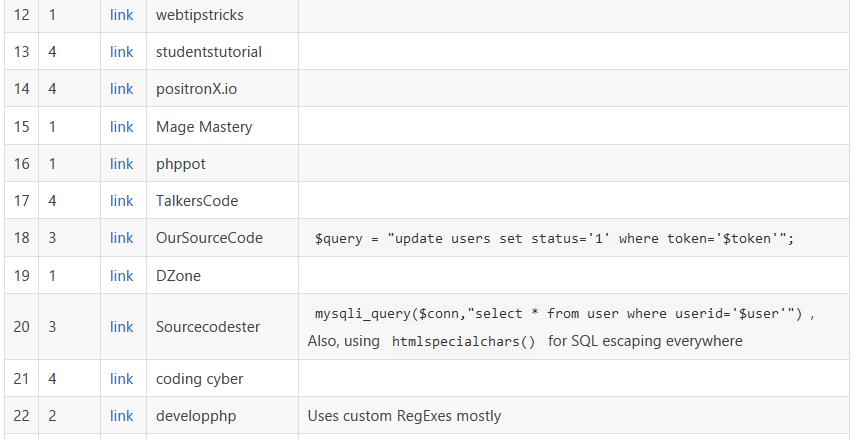

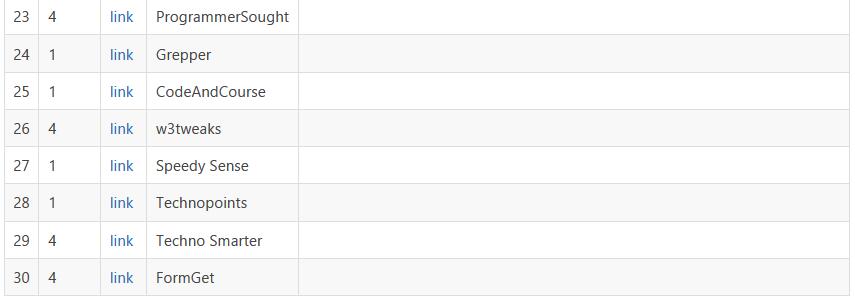

根據對谷歌搜索結果的整理,這些 SQL 語句可大致分為四種類型:

- SQL 查詢中的所有參數都被轉義

- 只在絕對必要的情況下才對傳入的參數進行轉義

- 作者嘗試進行了部分轉義,但存在漏洞

- 沒有任何轉義邏輯

這名開發者表示,當他發現一個搜索結果中存在有問題的 SQL 語句時,就會跳到瀏覽下一個結果。上面就是根據此過程整理出來的 30 條搜索結果,其中部分答案包含 SQL 注入語句。對此他認為,大多數 Google 搜索結果的質量十分低下。有些搜索結果就是通過 SEO 優化而排在前面的“扯淡”教程。

同時,這篇文章也引起了程序員的廣泛討論(reddit, Hacker News),不過大家關注的重點也紛紛轉移到了編程語言 PHP 上。但作者本意其實是希望程序員能甄別互聯網上隨手可得的任何資料,畢竟這里面魚龍混雜。尤其要注意那些通過 SEO 優化而排名靠前的搜索結果,因為它們往往就是“雷區”。

本文轉自OSCHINA

本文標題:4 個單詞,谷歌返回 16 個 SQL 注入漏洞

本文地址:https://www.oschina.net/news/152311/16-of-30-google-results-contain-sql-injection