從HSE攻擊事件漫談針對勒索攻擊防御的兩大誤區

前言

此前,HSE遭到嚴重的勒索軟件攻擊,愛爾蘭的醫療服務系統是該國的公共資助醫療系統,在受到勒索病毒攻擊之后,被迫在上周五關閉其 IT 系統,以此作為預防措施,避免威脅擴散。

該事件導致該國家多家醫院的服務取消和中斷,幸運的是,正在進行的冠狀病毒疫苗接種活動并未受到影響,這次勒索病毒攻擊的勒索金額高達2000萬美元,就此次攻擊事件筆者監控到的一些信息與大家分享,漫談業界針對勒索病毒攻擊防御存在的兩大誤區,同時針對這兩大誤區,筆者也分享自己在處理勒索病毒攻擊時候的一些安全經驗,供大家參考學習。

攻擊事件

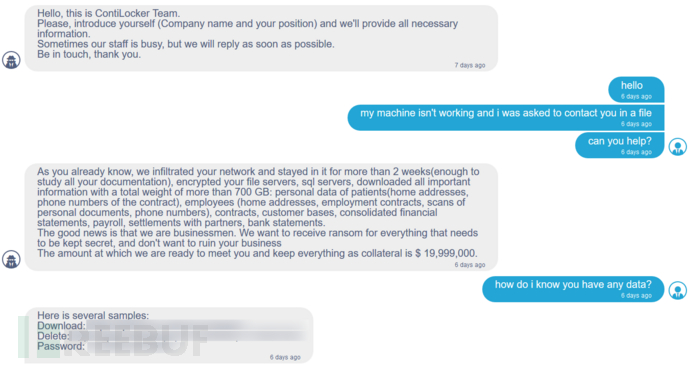

筆者通過監控某惡意軟件分享平臺,獲取到此次攻擊事件的樣本,并在在暗網上找到這款勒索病毒的聊天記錄,2021年5月14號這個勒索病毒黑客組織對HSE發起勒索攻擊之后,受害者與勒索病毒黑客組織聯系,該黑客組織聲稱自己是ContiLocker團隊,并獲取了HSE高達700GB的重要數據,這些信息包含患者信息和員工信息、合同、財務報表、工資單等,如下所示:

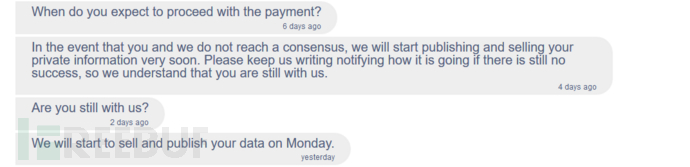

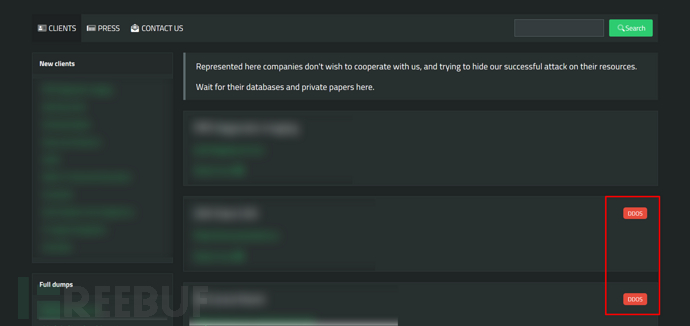

需要HSE支付高達19,999,000 美元的勒索贖金,同時為了讓受害者相信已經獲取了HSE的重要數據,黑客提供了一些相關數據進行下載驗證,隨后幾天黑客組織一直在催受害者交納贖金,并威脅說在下周一(2021年5月24日)在暗網上售賣或公布盜取的數據,如下所示:

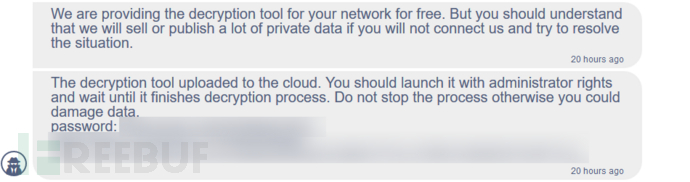

2021年5月20日黑客給受害者免費下發了解密工具,如下所示:

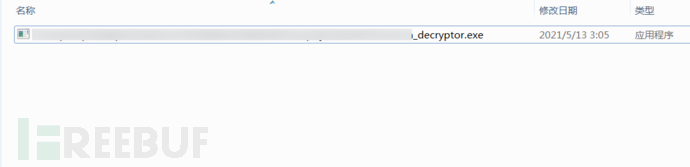

筆者下載了這款勒索病毒的解密工具,確實是可以解密的,解密工具名稱前綴使用了受害者的ID信息,如下所示:

2021年5月14日愛爾蘭總理就曾在新聞發布會上表示,他們將不支付任何贖金,在收到解密工具之后,HSE給黑客發送了法院的指令信息給黑客組織。

據FBI調查Conti勒索軟件在過去的一年中,襲擊了美國至少16個醫療保健和緊急服務機構,影響了超過400個全球組織,其中290個位于美國。

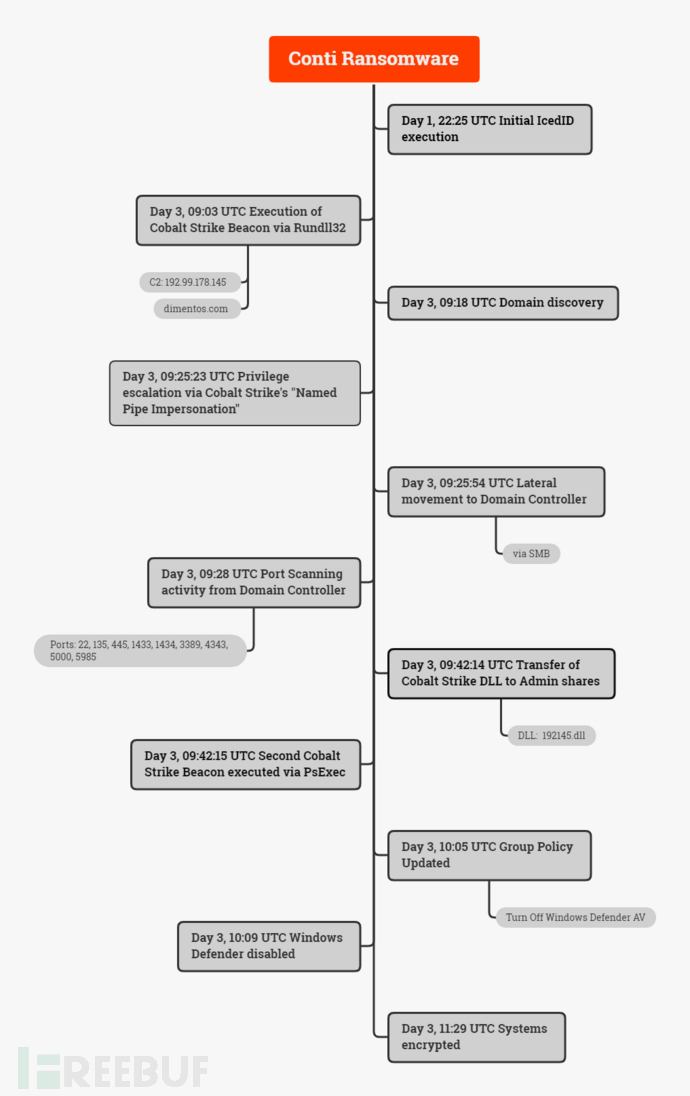

針對這個勒索病毒的一些攻擊流程,國外安全廠商之前也分享過一個此勒索病毒的溯源分析案例,黑客攻擊大致流程,如下所示:

詳細的報告鏈接:https://thedfirreport.com/2021/05/12/conti-ransomware/

兩大誤區

筆者看過一些業界分享的關于勒索病毒防御的視頻直播等,現在業界針對勒索攻擊的防御,可能存在兩大誤區,這可能也是因為對勒索病毒研究和理解不夠深入導致的。

第一個誤區:

現在認為勒索病毒攻擊并不多,交納贖金的企業也并不多,其實就最近被曝光的幾起勒索病毒來說,交納的贖金已經高達上億美元了,可見交納贖金的企業還是很多的,還有一些企業是選擇偷偷交錢,外界不知道。

第二個誤區:

僅靠某個單一的產品就能防御勒索?零信任防勒索?現在勒索病毒攻擊都是以定向化攻擊為主,不在是以前那種使用單一的方式來傳播勒索病毒了,如果連勒索病毒攻擊手法都沒搞清楚,也沒搞清楚這些勒索病毒是怎么進來的,企業的數據又是通過什么方式丟失的,就想當然通過某個單一產品或某個新的概念就能防勒索,就是認知層面的差距了.

此外,現在已經并不僅僅是防勒索病毒這么簡單了,黑客的攻擊是使用了一整套完整的攻擊流程,利用了多種不同的惡意軟件,很多都是潛伏在企業多達幾周,幾個月了,等盜取了企業的重要數據之后,最后才使用勒索病毒加密數據,這種成熟的攻擊手法并不是靠某個產品就可以防御解決的,需要的是一整套解決方案,同時需要跟黑客比拼速度,搶在黑客進行勒索病毒攻擊之前,也就是攻擊鏈接中間階段,迅速捕獲到威脅,然后清除威脅,阻止黑客進一步攻擊行為,這種不是單純的某個產品或某個概念來防御的。

勒索病毒重在防御,目前大部分勒索病毒都是無法解密的,很多人說那我做好數據備份,是不是就可以防御勒索病毒,高枕無憂了,再不用擔心勒索病毒了?

確實,數據備份可以有效在某些程度防御勒索病毒,就算中了勒索病毒沒有解密工具企業的重要業務也不會停止,可以使用備份的數據快速恢復業務,但是勒索病毒黑客組織早就不僅僅是最初的單純的使用某個勒索病毒進行加密攻擊,而是已經使用了"竊密+勒索"相組合雙重攻擊模式,先盜取企業的重要數據,最后再通過勒索病毒加密企業數據,這樣當企業的重要數據被泄露之后,雖然企業數據有備份,但有可能還是會被黑客”勒索“交納贖金,因為勒索攻擊已經變為了發展成另外一種新的雙重威脅模式。

這樣看來,企業的數據沒有備份,想要快速恢復業務,那就只能乖乖交錢解密恢復業務了,既使你的企業的數據是有備份的,是不是就不用交錢解密了呢?

就像這次愛爾蘭醫療機構HSE一樣,黑客免費給HSE提供了勒索病毒解密工具,那HSE是不是就不用交錢了?如果這個黑客組織真的盜取了這家醫療機構高達700G的客戶數據,這些數據如果都是客戶的隱私數據,里面如果還包含一些重要人物的隱私數據,這些數據如果被公開,那可能損失的不僅僅是這2000萬美元了,至于企業的數據文件解不解密其實并不重要了,所以黑客才免費給HSE受害者提供了解密工具。

HSE目前要做的可能是要需要安全專家去給企業做一次完整的溯源分析,確認是不是有高達700G的客戶數據被泄露了,可能黑客只是盜取了很少的一部分數據而已,并沒有像黑客說的那樣,盜取了企業高達700G的數據,這些問題HSE應該也請了專業的安全應急專家團隊進行了相應的評估,最后發現可能黑客并沒有盜取這么多數據,也有可能盜取的數據并不太重要,也不是企業的核心數據,(猜測)這也許就是愛爾蘭總理拒絕支付贖金的原因,或者是因為怕以后有更多的企業被勒索攻擊,給國家造成更大的損失,所以拒絕支付贖金,至于后面是否支付了贖金,可能也是個未知數了。

很多企業被勒索之后選擇交錢的其實是有兩個原因,一個原因就是為了快速恢復業務,另外一個原因也是為了企業的數據不被泄露,被迫交納贖金,可能數據被泄露風險價值遠大于勒索病毒的贖金吧,但是交了贖金,黑客還會不會公開這些數據或者在暗網渠道再次販賣這些企業的重要數據,就只能看這些黑客是不是“盜亦有盜”,講不講“武德”了。

此前因為交納贖金的企業太多了,有一些企業中了勒索病毒之后選擇默默交納贖金,才導致越來越多的黑客組織,甚至包含一些技術成熟的黑客組織也開始使用勒索病毒進行攻擊快速獲利,比方Lazarus之前就利用勒索病毒發起勒索攻擊。

未來這種APT+勒索的定向攻擊方式應該會成為勒索病毒網絡犯罪活動的主流趨勢,這些被勒索病毒攻擊的企業最后為什么要交納贖金,也許就是筆者上面說的兩個原因吧,其實勒索病毒黑客組織一直在改變自己的攻擊方式以及勒索運營模式,最開始單純的使用一些簡單的攻擊方式,使用一個勒索病毒加密勒索,后面通過各種復雜的攻擊流程,進入企業盜取企業重要數據之后,最后再使用勒索病毒攻擊,隨著勒索病毒黑客組織的發展,現在又多了一種勒索運營模式,就是下面這種使用DDOS三重勒索的攻擊模式。

勒索病毒的攻擊已經呈現定向化趨勢,企業備份數據固然很重要,然而僅僅靠備份數據來防止勒索病毒以及其他網絡犯罪黑客攻擊,是遠遠不夠了,勒索病毒攻擊從最開始的單純的“勒索”,發展到后面“勒索+竊密”,最近一些勒索病毒黑客組織還使用DDOS的方式,對受害者企業進行攻擊,迫逼受害者交納贖金,如下所示:

這似乎成了另一種方式的“勒索”了,勒索攻擊未來還會有更多新型的表現形式,單純的防個勒索病毒攻擊已經完全滿足不了企業的需求了,防御勒索病毒攻擊的關鍵的是需要更快更及時地發現企業中存在各種潛在的黑客組織攻擊活動,及時阻斷這些潛在的攻擊行為,從而阻止黑客進行更進一步的攻擊,保護企業的數據資產,企業的數據是企業的核心資產,目前黑客主要通過兩種手段來獲利:(1)竊取 (2)勒索,未來黑客組織會結合這兩種方式來對企業發起攻擊,并會產生更多的“勒索”攻擊運營模式,也許是因為“勒索”能帶來更直接的收入吧。

很多朋友會問我某某勒索病毒是怎么進來的?某某勒索病毒是通過什么方式傳播的?某次勒索病毒攻擊事件的攻擊手法是怎么樣的?其實每一次的勒索病毒攻擊都需要專業的安全團隊對企業進行一次深入的分析和溯源,這并不是一項簡單的工作,是一項非常復雜且繁瑣的工作,需要安全專家有足夠的安全分析經驗。

這些分析溯源工作不是靠AI或自動化就能完成的事情,必須要有專業的安全分析人員對中招的企業環境進行詳細的分析溯源,勒索病毒攻擊現在已經使用了類似APT的攻擊方式,每一個攻擊的背后可能都是一次完整的有預謀的定向攻擊,這種攻擊溯源就是人與人的對抗了,高端成熟的黑客組織還會在他們入侵完成之后,在進行勒索病毒攻擊之前,刪除掉所有的系統日志、殘留文件等入侵痕跡,這更一步加大了專業安全分析人員溯源分析的難度,可能需要收集更多的數據,才能更好的溯源了。

針對上面的兩個誤區:

- 勒索病毒黑客組織攻擊越來越多,黑客組織不斷地在尋找著下一個攻擊目標,而且很多企業選擇交納贖金,這也從側面導致勒索病毒攻擊會更多。

- 防御勒索病毒攻擊并不是防御某個單一勒索病毒樣本,這種防御已經演變成了防御類似APT攻擊這種高端的攻擊行為,黑客各種不同的攻擊鏈階段會使用不同類型的惡意軟件以及漏洞等,需要一套完整的安全防御解決方案和完整的防御體系。

同時需要有更專業的安全分析人員對企業中潛在的威脅活動進行分析,及時發現企業中存在的潛在威脅,中斷后面被勒索攻擊的風險,現在的黑客組織一般在進入企業之后,會在企業潛伏數天,數周,數月或更長時間,誰能在這個期間更早的發現企業中存在的潛在安全威脅,誰才能有效的阻止企業被黑客進行勒索病毒攻擊的可能。

總結

未來幾年勒索病毒仍然是企業最大的威脅之一,現在這種攻擊的背后是一套完整的攻擊流程,黑客在不同的攻擊階段會使用各種不同的攻擊手法,同時在攻擊的過程中會使用各種不同的惡意軟件以及相關漏洞等,并不是像之前使用單一的攻擊手法了,變成了一種非常復雜的攻擊活動。

防勒索病毒攻擊,其實已經變成了防APT攻擊一樣了,而且勒索病毒黑客組織也在不斷的更新自己的“勒索”運營模式,未來可能會有更多新型的“勒索”模式出現。