Bizarro銀行木馬將攻擊范圍擴大到歐洲

Bizarro本來是一個來自巴西的銀行木馬家族,但是目前它已經被傳播到了世界各地。卡巴斯基的研究人員已經看到西班牙、葡萄牙、法國和意大利已經有用戶被攻擊了。現在已經有攻擊者嘗試從歐洲和南美不同國家的70家銀行那里的竊取客戶的憑證。與Tetrade類似,Bizarro正在利用分支機構或招募錢騾來實施他們的攻擊,兌現或幫助轉賬。在本文中,研究人員分析了木馬組件的技術特征,詳細介紹了混淆技術、感染過程和隨后的函數,以及攻擊者用來說服受害者提供他們的個人網上銀行信息的社會工程(誘騙)策略。

Bizarro具有x64模塊,能夠誘使用戶在假彈出窗口中輸入雙因素驗證碼。它還可能使用社交工程來說服受害者下載智能手機應用程序。Bizzaro背后的組織使用Azure和Amazon(AWS)上托管的服務器以及受感染的WordPress服務器來存儲惡意程序并收集追蹤數據。

Bizarreland

Bizarro是通過受害者從垃圾郵件中的鏈接下載的MSI程序包傳播的。啟動后,Bizarro會從受感染的網站下載ZIP文件。在撰寫本文時,卡巴斯基的研究人員看到被黑客攻擊的WordPress,Amazon和Azure服務器用于存儲檔案。 MSI安裝程序具有兩個嵌入式鏈接,至于選擇哪一個則取決于受害者的處理器體系結構。

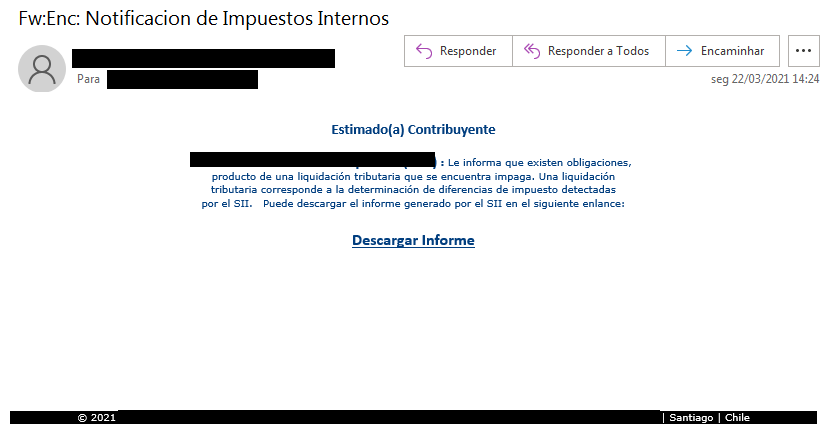

Bizarro運營商發出的典型惡意信息

下載的ZIP壓縮包包含以下文件:

- 用Delphi編寫的惡意DLL;

- 一個合法的可執行文件,它是AutoHotkey腳本運行程序(在某些示例中,使用AutoIt代替了AutoHotkey);

- 一個小的腳本,它是從惡意DLL調用導出的函數;

DLL導出一個包含惡意代碼的函數,惡意程序開發人員使用混淆處理技術使代碼分析變得復雜。輸出函數的代碼已被保護程序刪除。屬于導出函數的字節在運行時由DLL入口點函數恢復,這個入口點函數非常混淆。用于復雜分析的技巧包括常量擴展和垃圾代碼插入。對于惡意程序開發人員來說,他們正在不斷改進二進制文件的保護。在Bizarro的早期版本中,只有入口點函數受到保護,而在最近的示例中,該保護程序也被用來混淆所導入的API函數的調用。

當Bizarro啟動時,它首先會殺死所有瀏覽器進程,以終止與網上銀行網站的任何現有會話。當用戶重新啟動瀏覽器時,他們將被迫重新輸入銀行賬戶憑證,該憑據將被惡意程序捕獲。為了獲得盡可能多的憑據,Bizarro采取的另一個步驟是禁用瀏覽器中的自動完成函數。

Bizarro會收集運行系統的以下信息:

- 計算機名稱;

- 操作系統版本;

- 默認瀏覽器名稱;

- 已安裝的殺毒程序程序名稱;

Bizarro在發送POST請求時使用了'Mozilla / 4.0(compatible; MSIE 6.0; Windows NT 5.0')用戶代理。該用戶代理有錯別字:兼容后應該有一個空格符號;缺少子字符串和右括號。研究表明,該漏洞尚未在最新版本中得到解決。此后,Bizarro在%userprofile%目錄中創建了一個空文件,從而將系統標記為受感染。文件名是腳本運行程序的名稱(AutoIt或AutoHotKey),并添加.jkl擴展名。

將數據發送到監測服務器后,Bizarro初始化了屏幕捕獲模塊。它加載magnification.dll庫,并獲得了已棄用的MagSetImageScalingCallback API函數的地址。借助其幫助,該木馬程序可以捕獲用戶的屏幕,并不斷監視系統剪貼板,以尋找比特幣錢包地址。如果找到,它就會被惡意程序開發者的錢包代替。

這個后門是Bizarro的核心組件:它包含100多條命令,讓攻擊者可以竊取網上銀行賬戶憑證。大多數命令用于向用戶顯示偽造的彈出消息。在Bizarro檢測到與某個硬編碼在線銀行系統的連接之前,后門的核心組件不會啟動。惡意程序通過列舉所有窗口并收集其名稱來實現此目的。從窗口名稱字符串中刪除空格字符,帶有重音的字母(例如?或á)和非字母符號(例如破折號)。如果窗口名稱與其中一個硬編碼字符串匹配,則后門將繼續啟動。

后門要做的第一件事是通過執行ipconfig /flushdns命令刪除DNS緩存。這樣做是為了防止連接到被阻止的IP。在那之后,惡意程序將域名解析為IP地址,創建一個套接字并將其綁定到解析的地址。如果連接成功,它將創建%userprofile%\ bizarro.txt文件。

后門及其C2

Bizarro從其C2接收的命令可以分為以下幾類:

(1) 允許C2操作員獲取受害者數據并管理連接狀態的命令。

(2) 允許攻擊者控制受害者硬盤上文件的命令。

(3) 允許攻擊者控制用戶的鼠標和鍵盤的命令。

在carmena命令的幫助下,Bizarro還可以操作用戶的鍵盤(用戶實際輸入的內容)。

(4) 允許攻擊者控制后門操作、關閉、重啟或破壞操作系統和限制Windows函數的命令。

LkingWajuGhkzwu命令關閉后門,而vkbAlcvtlY命令將BAT文件拖放到工作目錄中。批處理腳本負責從磁盤刪除惡意程序。

(5) 記錄按鍵的命令。

Bizarro支持兩個負責鍵盤記錄的命令,COZUMEL命令啟動日志記錄進程,而COZUMARIA命令則停止它。

(6) 執行社會工程攻擊的命令。

這些命令顯示各種消息,誘騙用戶讓攻擊者進入銀行賬戶。顯示的消息類型從簡單的消息框到精心設計的帶有銀行日志的窗口,都讓人誤以為這是真的網站。

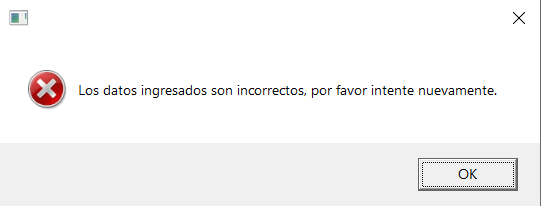

研究人員將首先描述顯示Windows消息框的命令。dkxqdpdv命令顯示一條錯誤消息,其內容為“輸入的數據不正確,請重試。”

Bizarro會顯示一條消息,告訴用戶再次輸入請求的數據

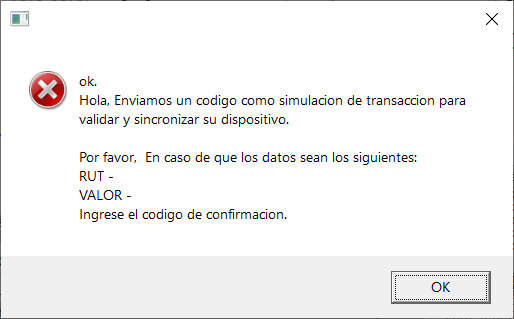

vanessa命令顯示一條錯誤消息,告訴用戶輸入確認信息。為了進一步使用戶確信所有操作都是合法的,該惡意軟件會顯示RUT (Rol único Tributario,一個智利ID號)和之前提供的值。該消息包含以下文本:

要求用戶輸入確認碼的錯誤消息

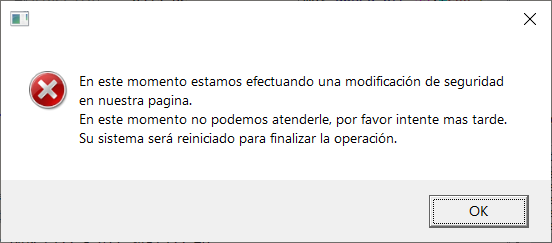

LMAimwc命令顯示另一個錯誤消息,這一次,它告訴用戶,他們的計算機需要重新啟動才能完成與安全相關的操作。Bizarro顯示的文本如下所示:

會出現一個錯誤消息告訴用戶操作系統將重新啟動

Bizarro顯示的最有趣的信息是那些試圖模仿網上銀行系統的信息,要顯示此類消息,Bizarro需要下載JPEG圖像,其中包含銀行徽標和受害者需要遵循的說明。這些圖像以加密形式存儲在用戶配置文件目錄中。在消息中使用圖像之前,必須使用多字節XOR算法對其進行解密,由于消息是從C2服務器下載的,因此只能在受害者的計算機上找到它們。

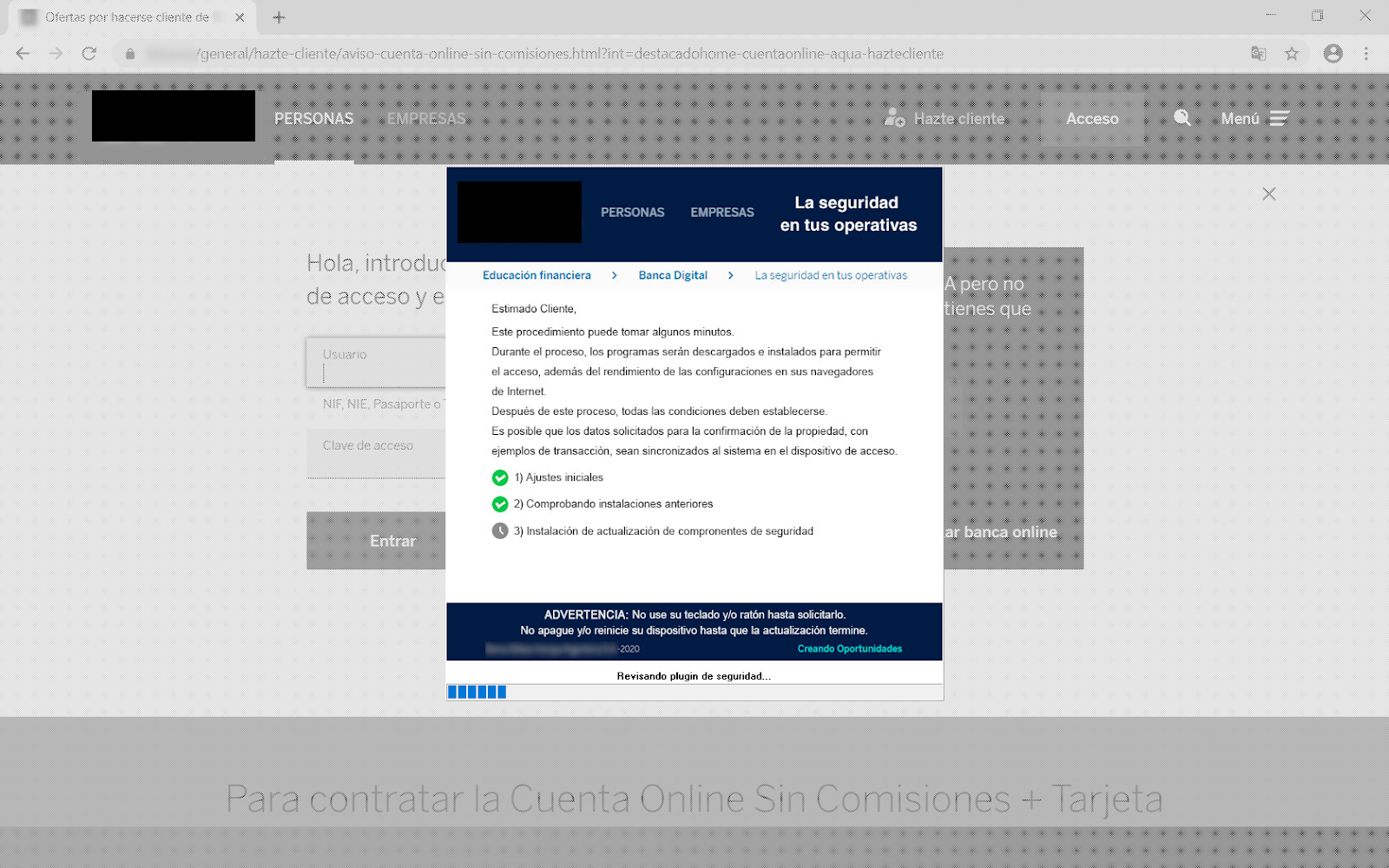

Bizarro可能會顯示的第一類自定義消息是凍結受害者計算機的消息,從而使攻擊者可以花些時間。當接收到顯示此類消息的命令時,任務欄會被隱藏,屏幕會變灰,消息本身也會顯示出來。當消息顯示時,用戶無法關閉它或打開任務管理器。該消息本身告訴用戶該系統已受到威脅,因此需要更新,或者正在安裝安全性和瀏覽器性能組件。此類消息還包含一個隨時間變化的進度條。

下圖顯示了這些消息在受害者屏幕上的樣子,并以西班牙語編寫了消息:

Bizarro阻止了銀行登錄頁面,并告訴用戶正在安裝安全更新

以下兩條消息試圖讓受害者相信他們的系統已被破壞,在大多數情況下,Bizarro告訴用戶不要擔心“安全更新”期間發生的任何事情,因為它們只是在確認客戶端的身份。這使客戶對批準攻擊者請求的所有事情更有信心。

告訴用戶其系統已受到攻擊的消息

Bizarro還試圖引誘受害者向攻擊者發送雙因素驗證碼,研究人員看到的另一個有趣的函數是試圖說服受害者在他們的智能手機上安裝一個惡意應用程序,它使用以下窗口來確定移動操作系統的類型:

Bizarro要求用戶選擇其智能手機的操作系統

如果受害者選擇Android, C2服務器將發送一個帶有惡意應用程序的鏈接到客戶端。客戶端將借助Google Charts API制作出二維碼,然后發送一個帶有以下參數的請求:

http://chart.apis.google.com/chart?chs=x&cht=qr&chld=&chl=

然后,獲得的二維碼將顯示在帶有以下文本的窗口中:

Bizarro要求用戶掃描二維碼

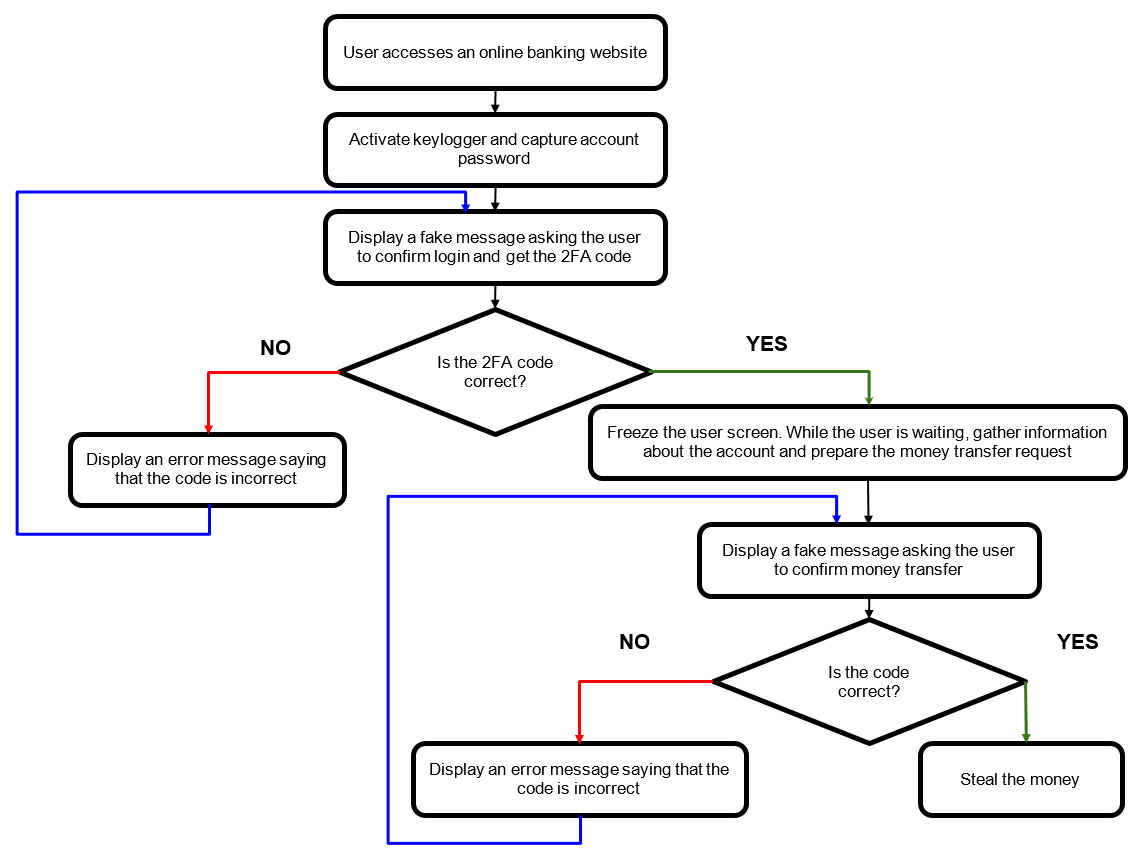

攻擊場景

借助Bizarro開發人員在木馬中包含的命令,攻擊者可能會在以下情況下發動攻擊:

Bizarro使用的感染方案

根據受支持銀行的名單,Bizarro背后的攻擊者將目標鎖定為來自歐洲和南美的多家銀行的客戶。根據研究人員的監測技術,研究人員在不同的國家看到了Bizarro的受害者,包括巴西、阿根廷、智利、德國、西班牙、葡萄牙、法國和意大利。這些數據再次證明了一個事實,那就是Bizarro的經營者已經將他們的興趣從巴西擴展到了南美和歐洲的其他國家。

總結

最近,卡巴斯基的研究人員看到一些南美的銀行木馬(例如Guildma,Javali,Melcoz,Grandoreiro和Amavaldo)將其業務擴展到其他地區,主要是歐洲。Bizarro則是新出現的一個攻擊活動。該活動背后的攻擊者正在采用各種技術方法來使惡意軟件分析和檢測復雜化,以及可以幫助說服受害者提供與其網上銀行帳戶有關的個人數據的社交工程技巧。

研究人員將這個家族命名為Trojan-Banker.Win32.Bizarro或Trojan-Banker.Win64.Bizarro,更多信息請訪問

http://xtraining.kaspersky.com。

本文翻譯自:https://securelist.com/bizarro-banking-trojan-expands-its-attacks-to-europe/102258/