勒索軟件:提防13種技術(shù)、工具和程序(TTP)

勒索軟件正在繼續(xù)困擾著眾多組織,而且問(wèn)題似乎只會(huì)日趨嚴(yán)重。因此,各類(lèi)目標(biāo)組織(包括政府機(jī)構(gòu)和私人企業(yè)等)的捍衛(wèi)者必須尋求更有效的防御措施才能更好地抵御這種威脅。

理想狀態(tài)下,這些防御措施應(yīng)該包括組織主動(dòng)尋找已知的勒索軟件攻擊者所使用的策略、技術(shù)和程序(TTP)。這種威脅捕獲可以幫助防御者在偵查階段發(fā)現(xiàn)攻擊,以阻止攻擊者進(jìn)一步實(shí)現(xiàn)數(shù)據(jù)泄露或系統(tǒng)鎖定的惡意目的。

但是,具體應(yīng)該如何做呢?

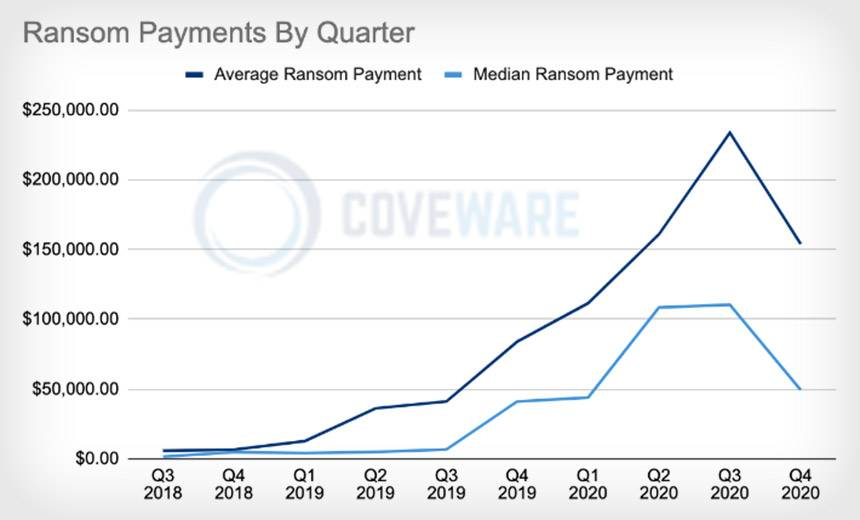

首先,也許我們應(yīng)該先要接受現(xiàn)行的防御措施不起作用的事實(shí)。確實(shí),勒索軟件事件響應(yīng)公司Coveware報(bào)告稱(chēng),勒索軟件仍在繼續(xù)為網(wǎng)絡(luò)犯罪分子創(chuàng)造豐厚利潤(rùn)。

【這些是Coveware每季度調(diào)查的數(shù)千起案件中的受害者所支付的平均和中位數(shù)贖金。盡管平均值最近有所下降,但總體利潤(rùn)仍然很高。】

勒索軟件防御的狀態(tài)似乎并沒(méi)有改善,或者至少可以說(shuō),根本趕不上攻擊者不斷創(chuàng)新的速度。安全公司Emsisoft在《勒索軟件趨勢(shì)綜述》中表示,去年,至少有113個(gè)聯(lián)邦、州、縣和市政府及機(jī)構(gòu)受到勒索軟件的影響,而與此同時(shí),勒索軟件的數(shù)量與2019年受到影響的數(shù)量完全相同。此外,去年,全球有1300多家公司(大多數(shù)為美國(guó)企業(yè))丟失了包括知識(shí)產(chǎn)權(quán)和其他敏感信息在內(nèi)的數(shù)據(jù)。

當(dāng)然,這些數(shù)字還只是包括那些公開(kāi)報(bào)告自身曾遭受勒索軟件感染,或是被盜數(shù)據(jù)出現(xiàn)在泄露站點(diǎn)上的企業(yè)。由于此類(lèi)犯罪活動(dòng)的漏報(bào)率很高,所以可以肯定的是,勒索軟件的實(shí)際攻擊水平可能遠(yuǎn)遠(yuǎn)高出所報(bào)告的水平。

但是值得注意的是,Emsisoft公司通過(guò)對(duì)比2019年與2020年的數(shù)據(jù),結(jié)果并未發(fā)現(xiàn)勒索軟件受害者的數(shù)量有增長(zhǎng)的趨勢(shì),反而,基本持平。

Emsisoft該公司威脅顧問(wèn)Brett Callow表示,

- “盡管2020年的新冠疫情導(dǎo)致全球向遠(yuǎn)程工作過(guò)渡,但是與2019年相比,2020年受勒索軟件影響數(shù)量仍然相對(duì)持平。這可能是因?yàn)橐咔榻o網(wǎng)絡(luò)犯罪造成的問(wèn)題與對(duì)組織造成的問(wèn)題一樣多。由于全球辦公模式改變,攻擊面也隨之發(fā)生了變化,威脅行為者也需要花費(fèi)時(shí)間進(jìn)行調(diào)整-這可能就是疫情初期勒索事件數(shù)量大幅下降的原因所在。”

大型勒索軟件運(yùn)營(yíng)商對(duì)技術(shù)專(zhuān)家需求激增

McAfee Advanced Threat Research網(wǎng)絡(luò)調(diào)查和紅隊(duì)負(fù)責(zé)人John Fokker表示,鑒于勒索軟件可能帶來(lái)的潛在利潤(rùn),越來(lái)越多的運(yùn)營(yíng)商紛紛加入勒索軟件市場(chǎng),并不斷擴(kuò)大其人才規(guī)模。成功的大型運(yùn)營(yíng)商所尋求的一些頂級(jí)技能包括:滲透測(cè)試-使用Metasploit和Cobalt Strike等工具。除此之外,還需要熟悉系統(tǒng)管理工具和環(huán)境,包括網(wǎng)絡(luò)連接的存儲(chǔ)和備份(例如,使用Microsoft Hyper-V)。

VMware網(wǎng)絡(luò)安全戰(zhàn)略負(fù)責(zé)人Tom Kellermann表示,無(wú)論對(duì)被入侵的系統(tǒng)造成什么影響,獲得組織訪(fǎng)問(wèn)權(quán)限并保留該訪(fǎng)問(wèn)權(quán)限仍然是重中之重。一般而言,勒索軟件具有14種以上的規(guī)避技術(shù)。其中包括虛擬化、逃避沙箱、修改注冊(cè)表、混淆文件和禁用安全工具等等。

但是最重要的,還是要得益于rootkit的復(fù)興。在更高層次上,rootkit是一系列工具或技術(shù)的集合,可讓惡意軟件潛入系統(tǒng)深層,對(duì)操作系統(tǒng)不可見(jiàn)。計(jì)算機(jī)處理器有不同層次的執(zhí)行權(quán)限(ring 0-3),攻擊者可利用這些權(quán)限層次來(lái)玩弄運(yùn)行在高層的程序。例如,Windows和Linux之類(lèi)的操作系統(tǒng),有用戶(hù)空間和內(nèi)核空間之分。在最高層,你只需要知道內(nèi)核空間(ring0)比用戶(hù)空間(ring3)權(quán)限高就行了。如果你有個(gè)程序需要列出目錄中的文件列表,你可以調(diào)用用戶(hù)空間函數(shù)來(lái)做這事,但調(diào)用內(nèi)核函數(shù)同樣可以。

如果惡意程序獲得內(nèi)核權(quán)限,就可以“欺騙”運(yùn)行在用戶(hù)空間的程序。因此,如果某程序以用戶(hù)空間函數(shù)調(diào)用來(lái)掃描文件系統(tǒng),內(nèi)核rootkit就可以在它解析文件的時(shí)候欺騙之。在該用戶(hù)空間函數(shù)掃描到惡意文件的時(shí)候,rootkit可以騙它說(shuō),“這些不是你要找的文件”,或者更具體講,就是簡(jiǎn)單地繞過(guò)這些文件,不將它們作為該用戶(hù)空間程序的執(zhí)行結(jié)果加以返回。

簡(jiǎn)言之,惡意軟件有時(shí)候可以用rootkit功能對(duì)本地反病毒(AV)軟件隱身——通過(guò)對(duì)操作系統(tǒng)本身隱藏文件、網(wǎng)絡(luò)連接或其他東西。

可以說(shuō),rootkit的復(fù)興改變了游戲規(guī)則,尤其是當(dāng)我們看到“反事件響應(yīng)”——從刪除日志到實(shí)際破壞基礎(chǔ)架構(gòu)或數(shù)據(jù)在內(nèi)的所有事情——激增時(shí)。但是,攻擊者入侵后的頭等大事通常是加劇受害者的恢復(fù)難度。首先,他們會(huì)滲透?jìng)浞荩宰柚蛊浠謴?fù)進(jìn)程。

基礎(chǔ)防御

對(duì)于企業(yè)組織來(lái)說(shuō),任務(wù)很明確:擁有完善的勒索軟件防御措施及其他準(zhǔn)備。

網(wǎng)絡(luò)安全公司FireEye在最近的一份報(bào)告中表示,

- “組織需要為勒索軟件攻擊做好準(zhǔn)備。這意味著要確保將網(wǎng)絡(luò)分割開(kāi)來(lái),確保已制定了實(shí)際計(jì)劃,并已與高級(jí)領(lǐng)導(dǎo)者和其他關(guān)鍵人員進(jìn)行了桌面練習(xí),以便每個(gè)人都準(zhǔn)備采取最佳行動(dòng)。組織應(yīng)制定事件響應(yīng)服務(wù)級(jí)別協(xié)議(SLA)。 他們還應(yīng)該建立安全的備份,以便團(tuán)隊(duì)在必要時(shí)可以利用該備份完成恢復(fù)。”

另一項(xiàng)重要的防御措施:使所有軟件保持最新?tīng)顟B(tài)。根據(jù)調(diào)查顯示,利用尚未修補(bǔ)的已知漏洞仍然“是威脅參與者中最流行的初始訪(fǎng)問(wèn)媒介之一”,尤其是對(duì)那些針對(duì)更大型目標(biāo)以獲取更多贖金的大型游戲獵人而言。

專(zhuān)家還建議使用多因素身份驗(yàn)證來(lái)保護(hù)遠(yuǎn)程桌面協(xié)議和虛擬網(wǎng)絡(luò)訪(fǎng)問(wèn)。如果沒(méi)有多因素身份驗(yàn)證,攻擊者只需要強(qiáng)行使用或竊取有效的憑據(jù)即可遠(yuǎn)程訪(fǎng)問(wèn)系統(tǒng)。而如果具有多因素身份驗(yàn)證,即便攻擊者獲取正確的憑據(jù),也不可能僅通過(guò)使用這些憑據(jù)來(lái)進(jìn)行遠(yuǎn)程訪(fǎng)問(wèn)。

最后,培訓(xùn)員工(尤其是網(wǎng)絡(luò)安全團(tuán)隊(duì)),以更好地預(yù)防和應(yīng)對(duì)此類(lèi)攻擊仍然至關(guān)重要。

威脅捕獲:提防13種TTP

為了更好地確定何時(shí)遭到了破壞,專(zhuān)家建議組織主動(dòng)尋找可能在其網(wǎng)絡(luò)內(nèi)部的勒索軟件攻擊者。以下是勒索軟件運(yùn)營(yíng)者在攻擊活動(dòng)中廣泛應(yīng)用的一些策略、技術(shù)和程序(TTP),組織必須進(jìn)行監(jiān)控:

- AdFind:Group-IB說(shuō),這種命令行Active Directory工具像眾多合法實(shí)用程序一樣,被許多網(wǎng)絡(luò)犯罪分子使用。

- 高級(jí)IP掃描程序(Advanced IP Scanner):開(kāi)發(fā)人員Famatech表示,其免費(fèi)的網(wǎng)絡(luò)掃描程序“可以顯示所有網(wǎng)絡(luò)設(shè)備,使您能夠訪(fǎng)問(wèn)共享文件夾,可以遠(yuǎn)程控制計(jì)算機(jī)(通過(guò)RDP和Radmin),甚至可以遠(yuǎn)程關(guān)閉計(jì)算機(jī)。”攻擊者有時(shí)候還會(huì)簡(jiǎn)單地將其從官網(wǎng)上下載到系統(tǒng)中,作為其網(wǎng)絡(luò)滲透工作的一部分。

- “銀行”木馬:Trickbot和Qakbot一開(kāi)始都是屬于銀行木馬惡意軟件類(lèi)型,后來(lái)經(jīng)過(guò)重新設(shè)計(jì)主要用于幫助犯罪團(tuán)伙獲取對(duì)系統(tǒng)的初始訪(fǎng)問(wèn)權(quán)限,然后釋放其他類(lèi)型的惡意軟件,包括勒索軟件。卡巴斯基實(shí)驗(yàn)室全球研究與分析團(tuán)隊(duì)的Ariel Jungheit表示,由于這種類(lèi)型的惡意軟件和勒索軟件之間的交集越來(lái)越多,我們認(rèn)為公司應(yīng)該更仔細(xì)地調(diào)查感染,而不是僅僅重新構(gòu)想機(jī)器然后繼續(xù)前進(jìn)。

- BitLocker驅(qū)動(dòng)器加密(BitLocker Drive Encryption):如今,該工具已經(jīng)內(nèi)置于Windows的最新版本中,除非得到正確管理,否則攻擊者可以使用它對(duì)每臺(tái)個(gè)人電腦(PC)進(jìn)行強(qiáng)制加密。VMware安全策略負(fù)責(zé)人Rick McElroy警告稱(chēng),要知道,勒索系統(tǒng)并不總是需要惡意軟件才能實(shí)現(xiàn)。

- ClearLock:攻擊者正使用這種屏幕鎖定工具,使系統(tǒng)管理員和其他人員無(wú)法登錄并取消加密過(guò)程。

- 云存儲(chǔ)(Cloud Storage):勒索軟件運(yùn)營(yíng)者通常使用云存儲(chǔ)從受感染的網(wǎng)絡(luò)中竊取敏感數(shù)據(jù)。攻擊者用來(lái)發(fā)送竊取數(shù)據(jù)的前三個(gè)站點(diǎn)是Google Drive、Amazon Simple Storage Service和Mega文件共享服務(wù)。

- Cobalt Strike:約70%的犯罪團(tuán)伙使用該滲透測(cè)試工具參與大型游戲狩獵活動(dòng)。

- 漏洞:勒索軟件團(tuán)伙非常鐘愛(ài)遠(yuǎn)程訪(fǎng)問(wèn)服務(wù)中的漏洞,例如Pulse Secure中的CVE-2019-11510漏洞以及Pulse Secure、Fortinet和Palo Alto產(chǎn)品中的漏洞。這些漏洞可以使攻擊者輕松地遠(yuǎn)程訪(fǎng)問(wèn)受害者的基礎(chǔ)架構(gòu)。

- IObit卸載程序:該Windows實(shí)用程序旨在安裝不需要的文件。犯罪分子經(jīng)常使用該工具停用或幫助規(guī)避防病毒軟件。

- Mimikatz:這款免費(fèi)工具可用于轉(zhuǎn)儲(chǔ)Windows密碼,并幫助攻擊者提升特權(quán)。目前,該工具仍被廣泛應(yīng)用,通常情況下,部署這些工具時(shí),攻擊者甚至不必費(fèi)心重新命名或嘗試隱藏它。

- NLBrute:旨在暴力破解各種RDP密碼。

- NS2:擁有惡意軟件的黑客使用該實(shí)用程序來(lái)安裝可用的網(wǎng)絡(luò)驅(qū)動(dòng)器和共享,以使他們的惡意代碼傳播得更遠(yuǎn)。

- PsExec:這是一個(gè)輕型的telnet替代工具,它使您無(wú)需手動(dòng)安裝客戶(hù)端軟件即可執(zhí)行其他系統(tǒng)上的進(jìn)程,并且可以獲得與控制臺(tái)應(yīng)用程序相當(dāng)?shù)耐耆换バ浴K顝?qiáng)大的功能之一是在遠(yuǎn)程系統(tǒng)和遠(yuǎn)程支持工具(如IpConfig)中啟動(dòng)交互式命令提示窗口,以便顯示無(wú)法通過(guò)其他方式顯示的有關(guān)遠(yuǎn)程系統(tǒng)的信息。許多犯罪團(tuán)伙正利用它來(lái)幫助摧毀受害者組織。

一切準(zhǔn)備都會(huì)有回報(bào)

將資源用于威脅捕獲和監(jiān)視已知的TTP,以及部署必要的防御措施,并不能阻止所有使用勒索軟件的攻擊者。組織仍然可能會(huì)淪為目標(biāo),并且受到損害,因此,制定預(yù)防和恢復(fù)策略同樣至關(guān)重要,這包括實(shí)施完善的事件響應(yīng)策略。

但是,企業(yè)組織可以竭盡所能增加勒索軟件攻擊者的攻擊難度,這可能會(huì)使犯罪分子放棄對(duì)其進(jìn)行攻擊轉(zhuǎn)而攻擊其他地方。同樣地,不斷完善響應(yīng)策略可以更好地抑制正在進(jìn)行的攻擊所帶來(lái)的影響,從網(wǎng)絡(luò)中驅(qū)逐攻擊者,并且更快地減輕損害。與勒索軟件防御的所有方面一樣,一切準(zhǔn)備和機(jī)會(huì)都一定會(huì)有回報(bào)的。

本文翻譯自:https://www.bankinfosecurity.com/ransomware-beware-13-tactics-tools-procedures-a-16072?rf=2021-03-01_ENEWS_SUB_BIS__Slot1_ART16072&mkt_tok=eyJpIjoiTVdJeE9USXlOek01WmpJdyIsInQiOiJxMFh2RTZjbjBpaHRKQkFJamhmSlE2UXNGWUl4ekRVM2lOcU1yT1g4ZmdXRzYzWTVYNmk3aEJTQmtCOThVcll1KzA0SUMxdjdrVndOQWFNSHd5QUZmOHpqSXJNXC9EQ1pzaGE1eldvbEpZVUhDQ0pDM0Qxb3Y4KysxOUlmQ1BQUVkifQ%3D%3D如若轉(zhuǎn)載,請(qǐng)注明原文地址。