網絡釣魚騙局利用偽造的 Google reCAPTCHA 系統(tǒng)竊取Office 365憑據(jù)

Microsoft用戶受到了成千上萬的網絡釣魚電子郵件的攻擊,這是一次持續(xù)不選的攻擊,目的是竊取用戶的Office 365憑據(jù)。攻擊者利用一個虛假的Google reCAPTCHA系統(tǒng)和包含受害者公司logo的頂級域名登錄頁面,增加了偽造系統(tǒng)的合法性。

據(jù)研究人員稱,在過去三個月中,至少有2500封此類電子郵件發(fā)送給銀行和IT部門的高層員工,但均未成功。電子郵件首先會將收件人帶到偽造的Google reCAPTCHA系統(tǒng)頁面。 Google reCAPTCHA是一項可通過使用圖靈測試來區(qū)分人類和機器人的服務(例如,通過要求用戶點擊一系列圖像中的消火栓),從而幫助保護網站免受垃圾郵件和濫用的侵害。

一旦受害者“通過”了reCAPTCHA測試,他們就會被重定向到網絡釣魚登陸頁面,該頁面要求他們提供Office 365憑據(jù)。

Zscaler的ThreatLabZ安全研究小組的研究人員在周五表示:“此次攻擊以針對具有副總裁和常務董事等頭銜的企業(yè)高級領導人而著名,這些人他們可能會更頻繁地訪問敏感的公司數(shù)據(jù)。” “這些活動的目的是竊取這些受害者的登錄憑據(jù),以使威脅行為者能夠訪問公司的重要資產。”

假冒網絡釣魚電子郵件:語音郵件附件

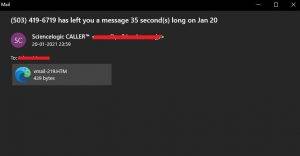

網絡釣魚電子郵件偽裝成來自受害人統(tǒng)一通信工具的自動電子郵件,該工具說他們具有語音郵件附件。例如,一封電子郵件告訴用戶“(503)***-6719在1月20日給您留下了35秒長的消息”,以及一個名為“ vmail-219.HTM”的單獨附件。另一個告訴電子郵件告訴收件人“復查安全文件”。

當受害者單擊附件時,他們會遇到偽造的Google reCAPTCHA頁面,其中包含一個典型的reCAPTCHA框——用戶必須點擊一個復選框,上面寫著“我不是機器人”,然后觸發(fā)圖靈測試。

填寫了偽造的reCAPTCHA系統(tǒng)后,受害者會被引導到一個似乎是Microsoft登錄頁面的地方。登錄頁面還包含與受害者工作的公司不同的logo,例如,一個包含軟件公司ScienceLogic的logo,另一個包含辦公室租賃公司BizSpace的logo。這表明攻擊者已經完成了功課,并正在自定義網絡釣魚登陸頁面以適合受害者的個人資料,以使攻擊看起來更加合法。

受害者被要求將其登錄憑據(jù)輸入系統(tǒng);一旦他們輸入了,就會有一條消息告訴他們驗證“成功”,并且他們將被重定向。

研究人員說:“在提供登錄憑據(jù)后,網絡釣魚活動將顯示一條虛假消息,上面寫著‘驗證成功’”。 “然后,向用戶展示一段他們可以播放的語音郵件消息的錄音,從而使威脅行為者避免懷疑。”

研究人員發(fā)現(xiàn)了與該活動相關的各種網絡釣魚頁面,這些頁面是使用通用頂級域名(例如.xyz,.club和.online)托管的。這些頂級域通常被網絡犯罪分子利用來進行垃圾郵件和網絡釣魚攻擊。這是因為它們每個的購買價格不到1美元,相當于以非常低廉的價格增加了網絡釣魚活動中的可信度。

更多假冒Google reCAPTCHA的網絡釣魚攻擊

攻擊者多年來一直在利用偽造的reCAPTCHA系統(tǒng)進行攻擊。例如,在2019年,一場針對波蘭銀行及其用戶的惡意軟件活動利用包含惡意PHP文件鏈接的電子郵件,最終將BankBot惡意軟件下載到受害者的系統(tǒng)上。攻擊者使用了偽造的Google reCAPTCHA系統(tǒng),以使其看起來更加真實。

二月份的另一起網絡釣魚攻擊據(jù)稱來自語音郵件服務,其中包含播放語音消息“ Play Audi Date.wav”的鏈接,最終通過reCAPTCHA消息將受害者重定向到惡意站點。

上面的兩個例子都表明reCAPTCHA繼續(xù)被用于網絡釣魚攻擊,因為這種策略成功地為攻擊增加了合法性:“類似的利用假谷歌reCAPTCHA的網絡釣魚活動我們已經觀察了好幾年,但這項針對特定行業(yè)高管的專項活動始于2020年12月。”

在過去的幾個月中,Microsoft Office 365用戶面臨著數(shù)種復雜的網絡釣魚攻擊和詐騙。今年10月份,研究人員警告說,網絡釣魚活動偽裝成來自Microsoft Teams的自動消息。實際上,該攻擊旨在竊取Office 365收件人的登錄憑據(jù)。同樣在10月,Office365憑據(jù)網絡釣魚攻擊將目標鎖定在酒店行業(yè),使用視覺驗證碼來避免檢測,并增加了其合法。網絡釣魚攻擊者還采用了谷歌翻譯(Google Translate)或自定義字體等新策略,使詐騙看起來更合法。

本文翻譯自:https://threatpost.com/google-recaptcha-phishing-office-365/164566/#modal_newsletter