微軟的MSERT工具現(xiàn)在可以從Exchange Server攻擊中找到web shell

Microsoft已為其Microsoft安全掃描程序(MSERT)工具推出了一個新更新,以檢測在最近的Exchange Server攻擊中部署的Web Shell。

3月2日,Microsoft披露,有四個Exchange Server 0day漏洞被用于暴露的Outlook On the web(OWA)服務(wù)器。這些漏洞被跟蹤為CVE-2021-26855、CVE-2021-26857、CVE-2021-26858、CVE-2021-27065。

這些漏洞被稱為“ ProxyLogon”,威脅參與者正在使用這些漏洞竊取郵箱,收集憑據(jù)以及部署Web Shell來訪問內(nèi)部網(wǎng)絡(luò)。

當(dāng)Microsoft披露這些攻擊時,他們已經(jīng)發(fā)布了Microsoft Defender的更新簽名,這些簽名將檢測使用0day漏洞安裝的Web Shell。

Microsoft Defender使用以下簽名檢測到這些Web Shell:

- Exploit:Script/Exmann.A!dha

- Behavior:Win32/Exmann.A

- Backdoor:ASP/SecChecker.A

- Backdoor:JS/Webshell (not unique to these attacks)

- Trojan:JS/Chopper!dha (not unique to these attacks)

- Behavior:Win32/DumpLsass.A!attk (not unique to these attacks)

- Backdoor:HTML/TwoFaceVar.B (not unique to these attacks)

對于不使用Microsoft Defender的組織,Microsoft已將更新的簽名添加到其Microsoft安全掃描器獨(dú)立工具中,以幫助組織查找和刪除在這些攻擊中使用的Web Shell。

使用Microsoft安全掃描程序刪除Web Shell

Microsoft安全掃描程序,也稱為Microsoft支持緊急響應(yīng)工具(MSERT),是一個獨(dú)立的便攜式反惡意軟件工具,其中包括Microsoft Defender簽名,用于掃描和刪除檢測到的惡意軟件。

MSERT是按需掃描程序,不會提供任何實(shí)時保護(hù)。因此,它僅應(yīng)用于點(diǎn)掃描,而不應(yīng)作為完整的防病毒程序使用。

此外,如果您未使用/N參數(shù)啟動程序,則MSERT將自動刪除所有檢測到的文件,并且不會隔離它們,如中所示的msert.exe /N。要掃描Web Shell而不刪除它們,您還可以使用本文末尾所述的PowerShell腳本。

可以將Microsoft安全掃描程序下載為32位或64位可執(zhí)行文件,并根據(jù)需要用于對計(jì)算機(jī)執(zhí)行點(diǎn)掃描。

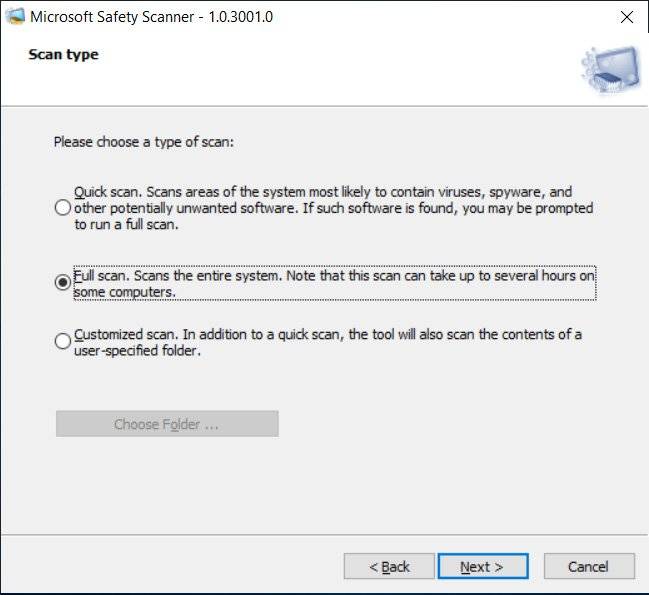

啟動該程序后,同意許可協(xié)議,屏幕上將顯示一個問題,詢問您要執(zhí)行哪種類型的掃描。

Microsoft建議您選擇“完全掃描”選項(xiàng)來掃描整個服務(wù)器。

由于完全掃描可能需要很長時間,具體取決于安裝的大小,因此Microsoft還聲明您可以對以下每個文件夾執(zhí)行“自定義掃描”:

- %IIS installation path%\aspnet_client\*

- %IIS installation path%\aspnet_client\system_web\*

- %Exchange Server installation path%\FrontEnd\HttpProxy\owa\auth\*

- Configured temporary ASP.NET files path

- %Exchange Server Installation%\FrontEnd\HttpProxy\ecp\auth\*

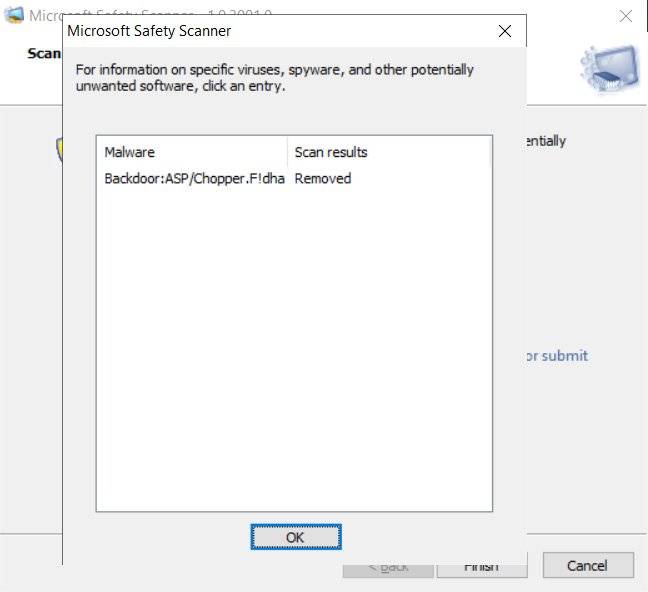

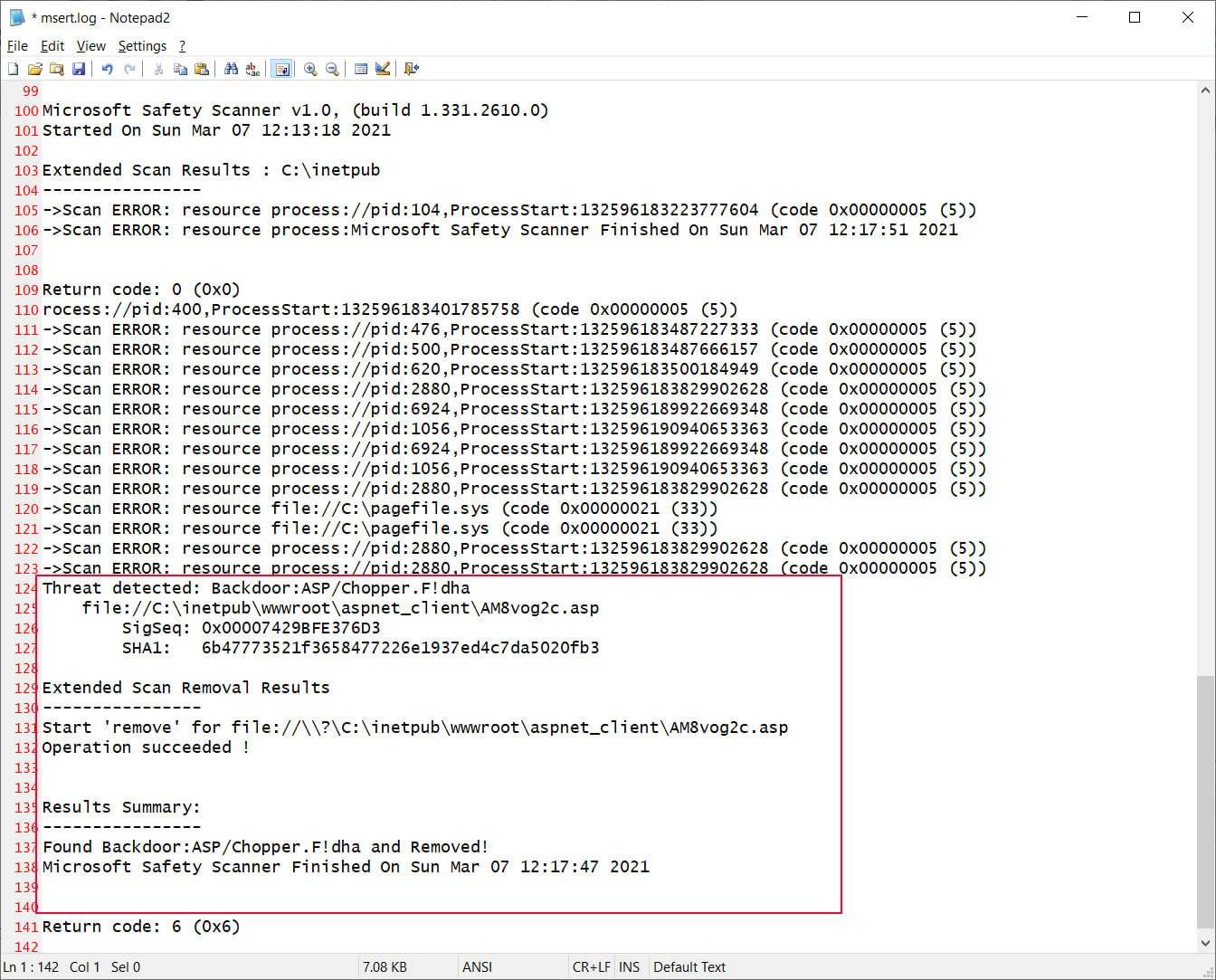

掃描完成后,MSERT將報(bào)告已刪除哪些文件及其定義簽名。

有關(guān)刪除哪些文件的更多詳細(xì)信息,可以查詢 %SYSTEMROOT%\debug\msert.log文件,如下所示。

使用MSERT完成后,只需刪除msert.exe可執(zhí)行文件即可卸載該工具。

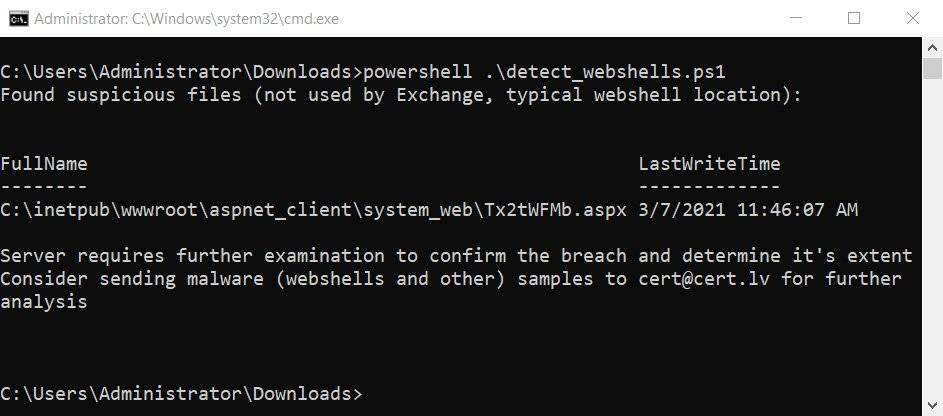

新的PowerShell腳本查找Web Shell

如果您想掃描web shell而不刪除它們,可以使用由CERT拉脫維亞創(chuàng)建的,名為detect的新PowerShell腳本_webshell.ps1。

“ 2021年1月的初始活動歸因于HAFNIUM,但是從那時起,其他威脅行為者就掌握了這些漏洞并開始使用它們。在Microsoft公開披露信息和發(fā)布補(bǔ)丁程序(自2月27日左右)之前,公開披露的Exchange服務(wù)器開始被不加區(qū)別地利用。”

CERT-LV在其項(xiàng)目說明中解釋說:“因此,在Microsoft發(fā)布最新的Exchange更新后不久安裝這些更新并不能完全降低先前受到威脅的風(fēng)險(xiǎn),因此應(yīng)檢查所有Exchange服務(wù)器是否存在未經(jīng)授權(quán)的訪問跡象。”。

此腳本將顯示包含web shell(而不是Microsoft Exchange)在ProxyLogon攻擊中使用的特定字符串的文件。該腳本的優(yōu)點(diǎn)是它不會刪除文件,而使事件響應(yīng)者可以對其進(jìn)行進(jìn)一步分析。

有關(guān)如何使用此腳本的更多信息,請參見CERT-LV項(xiàng)目的GitHub存儲庫。

Microsoft還發(fā)布了一個名為Test-ProxyLogon.ps1的PowerShell腳本,該腳本可用于在Exchange和OWA日志文件中搜索與這些攻擊相關(guān)的危害指標(biāo)(IOC)。

本文翻譯自:https://www.bleepingcomputer.com/news/security/microsofts-msert-tool-now-finds-web-shells-from-exchange-server-attacks/?__cf_chl_jschl_tk__=a656bb4f9b4388d5267df7a14e9b33a0d5eeddb2-1615609681-0-AUybHH9EIEPRdmSVYm4croX1oESBVfx1Su3wWwfxOJgqlz6a0VF1GDHygyS-4CobkezWe2Iueigb7xkgxBCKlvpKdp3AQ9Abbl2BAYNJR30Ka29_y9Coe19S9Hyjnyyt1J5iWtE7GZ7NzipWg0A4ZhCnc42VA_dND6vUJAwvDNVXiA44U93Iv4df3eM4BA4NNF5GY8WQsSl6k9pc9s-0rbI-uB5uE9WEJwTnZ1s1UltWkvnRzIxpj2RF0m8UdJ4sMtulX6AbpF24fEPmD1SDCoqwT6WIEugH00DUQcsS63Y9mUCCeVjfQF1TH0ZUKtJSr3AglOgJIwXc4UA72pZpBitGLXYJiSjP5_p391m6Nx5sEuJZOE4IEkUa-Hm8Jd6TVhhuDwmO70toqYUoKPjKIWf4XAMMCODrcgCzSUQm_zKmFIdh5NPL3u_S80v6o0aRWQ如若轉(zhuǎn)載,請注明原文地址。