勒索軟件2.0時代已經到來,你準備好了嗎?

在談論勒索軟件時,我們需要在其過去和現在之間劃清界限。為什么這么說呢?因為如今的勒索軟件不僅僅涉及加密數據,還主要涉及數據泄露。這種“雙重勒索”首先會竊取受害者的機密數據,然后對受害者的文件進行加密。如果受害者拒絕支付贖金,就會公開數據。也就是說,如今的勒索軟件已經不再單純地加密數據,還會在互聯網上發布被盜數據。我們將其稱之為“勒索軟件2.0”。

?? ??

為什么強調這種區別至關重要呢?因為許多組織仍然認為數據丟失/泄露完全與惡意軟件有關,并且認為只要自己的反惡意軟件防護足夠好的話,就能夠避免這種情況再次發生。遺憾地是,只要人們仍然抱有這種想法,勒索軟件威脅行為者就能夠繼續肆無忌憚地實施攻擊活動并且獲得成功。

在大多數情況下,攻擊的最初向量都是利用商業虛擬專用網軟件中的一些已知漏洞。其他情況包括濫用暴露于Internet的啟用RDP的計算機。然后就是容易受到攻擊的路由器固件的利用。如您所見,這不一定與惡意軟件有關,還與一些不良上網行為、缺乏漏洞修補計劃和常規安全程序等因素有關。

有時候,勒索軟件威脅行為者可能會依賴傳統的惡意軟件,例如之前曾被其他網絡犯罪分子棄用的僵尸網絡植入程序。最后,如果我們回想起特斯拉(Tesla)的故事——2020年8月,惡意行為者試圖用100萬美元誘惑一名特斯拉員工,將勒索軟件引入內華達州工廠的特斯拉網絡——就會發現人類的身體接觸也是一種媒介。這就增加了問題的復雜性。

無論在哪種情況下,攻擊者的初始入口都是先開始網絡偵察,然后在網絡中橫向移動,之后才開始數據滲透。一旦成功,這些數據就會成為攻擊者的“籌碼”。在部署勒索軟件時,反惡意軟件產品可能已被威脅行為者刪除或禁用,因為他們已經完全控制了域網絡并且可以以合法管理員的身份運行各種操作。因此可以說,這是一種完全紅隊的操作,依賴不同的黑客技術實現自身目的,主要包括通過合法工具和其他腳本禁用反惡意軟件解決方案的技術。如此一來,威脅行為者完全不在乎勒索軟件本身是否會被檢測到。

不同的勒索軟件組織會使用不同的TTP(戰術Tactics、技術Techniques和過程Procedures)和加密技術。今天,我們主要探討其中兩個:資深代表Ragnar Locker以及新手代表Egregor。

Ragnar Locker

該惡意軟件的早期變體于2019年被發現;但是,2020年上半年Ragnar Locker開始頻繁攻擊全球大型組織,自此開啟其聲名狼藉之路。

2020年11月,美國聯邦調查局(FBI)向私人行業合作伙伴發出警告,稱從2020年4月開始確認攻擊后,Ragnar Locker勒索軟件活動激增,包括云服務提供商、通信、建筑、旅游和企業軟件公司在內的各行業組織均中招。

Ragnar Locker勒索軟件具有高度針對性,因為每個樣本都是針對目標組織量身定制的。其背后的威脅行為者首先獲得對目標網絡的訪問權限,然后進行偵察以定位網絡資源和備份,以試圖泄露敏感數據。一旦完成偵察階段,操作員便會手動部署勒索軟件并開始加密受害者的數據。

Ragnar Locker勒索軟件背后的操作員喜歡濫用遠程桌面協議(RDP),而他們首選的付款方式是比特幣。據悉,該組織擁有三個.onion域名以及2020年6月16日注冊的一個Surface Web域名。

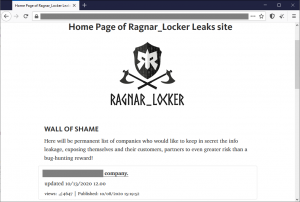

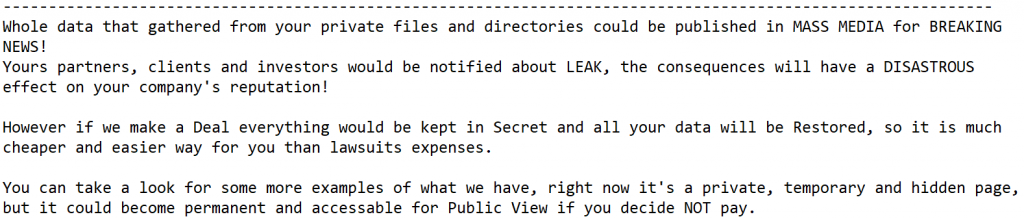

如果受害者拒絕付款,他們就會把竊取的數據公布在所謂的“恥辱墻”上。

【暴露被盜數據的“恥辱墻”屏幕截圖】

奇怪的是,該組織將自身定位為“漏洞賞金組織”。他們聲稱,索要的款項是賞金,用于獎勵他們發現可以利用的漏洞,為文件提供解密以及為受害人提供OpSec培訓。最后,也是最重要的,是為了獎勵他們不發布被盜數據。當然,如果受害者拒絕付款,他們就會將數據公開。除此之外,如果受害者與Ragnar Locker威脅行為者溝通卻沒有付款,那么聊天記錄和被盜數據會被同時公開。

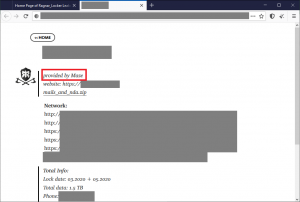

2020年7月,Ragnar Locker公開宣布他們加入了所謂的“Maze Cartel”組織,該組織主要由“迷宮”(Maze)背后的攻擊者與LockBit和RagnarLocker兩個攻擊組織組成。意思是說這些團伙進行了合作,交換從受害者處竊取的信息并將其發布在他們的網站上。

如今,由于潛在目標群龐大,Maze基本上是外包工作。這表明這些類型的團體的發展非常像合法企業,并且正在擴大以滿足需求。他們可能還在共享戰術、技術和流程,整個“Maze Cartel”也將從中受益。

【據稱由Maze提供并在Ragnar Locker恥辱墻頁面上發布的受害者數據示例】

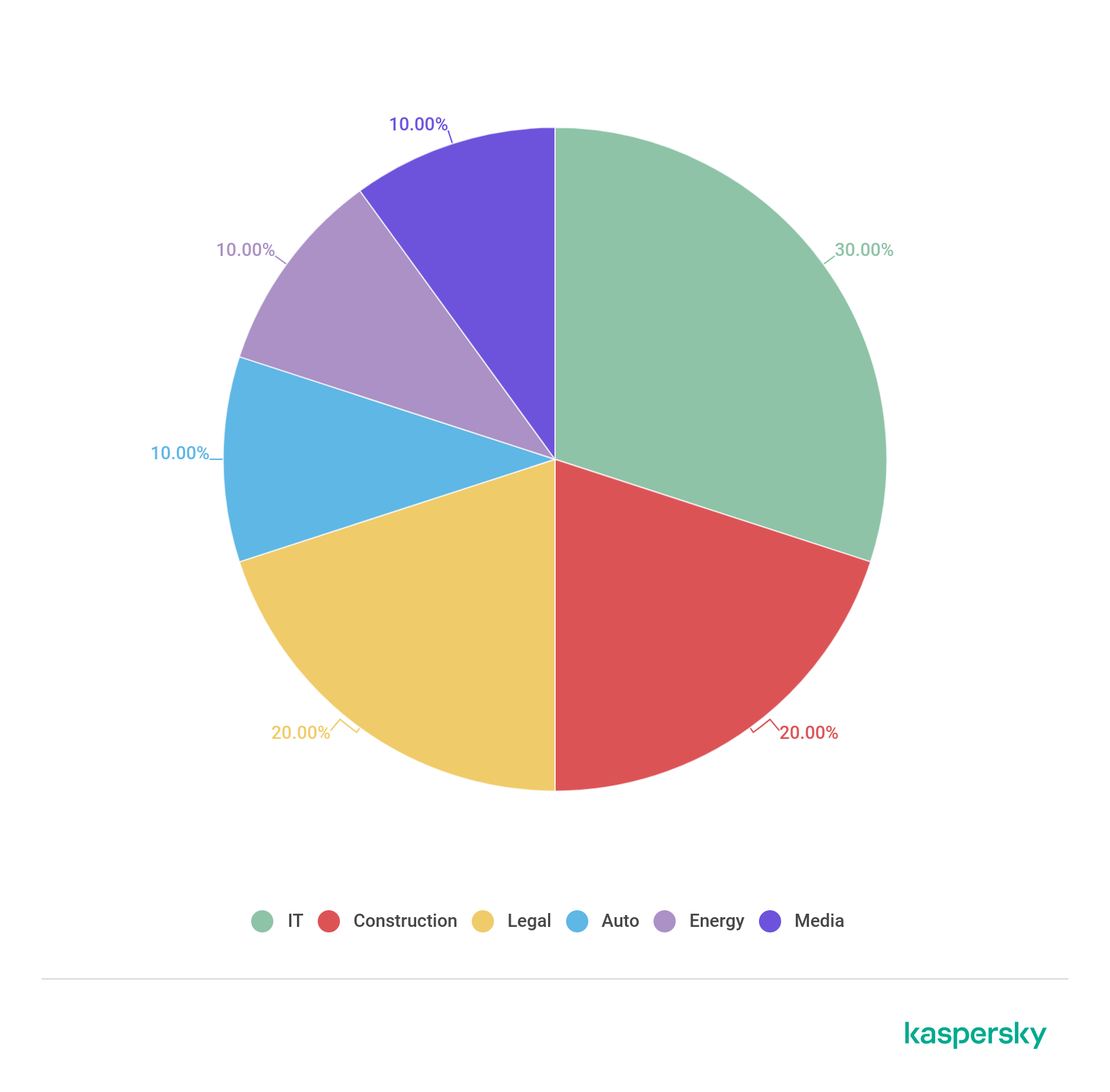

根據拒絕付款的受害者名單所示,Ragnar Locker的主要目標是美國公司,只是具體行業類型各有不同。

【Ragnar Locker受害者地理分布】

??

【Ragnar Locker受害者行業類型分布】

技術說明

為了進行分析,我們選擇了最近遇到的惡意軟件樣本:1195d0d18be9362fb8dd9e1738404c9d

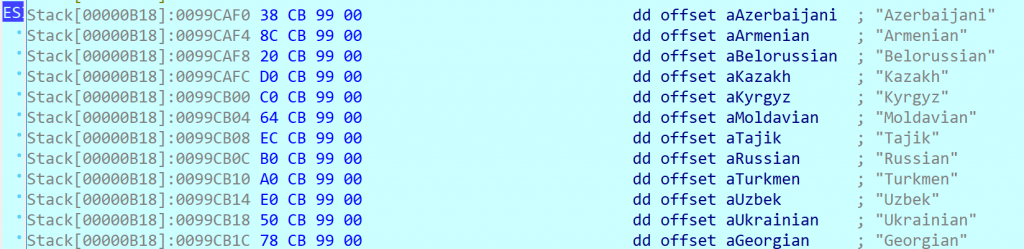

啟動后,Ragnar Locker會檢查正在其上執行的計算機的系統區域設置。如果確定它是下面的屏幕快照中列出的國家之一的語言環境,它將停止運行并退出,而無需執行其他任何操作。

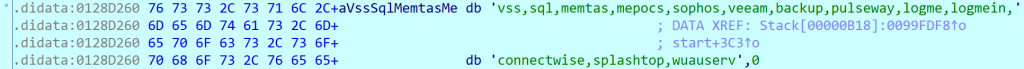

對于不在上述列表中的國家/地區,它將停止使用名稱中包含任何在惡意軟件樣本中硬編碼并被RC4混淆的子字符串的服務:

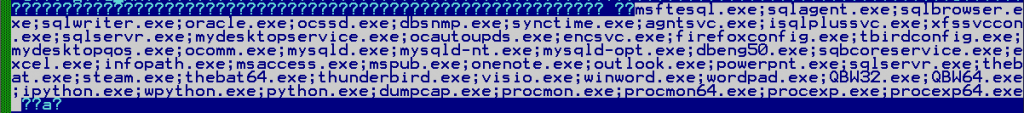

之后,Rangar Locker將根據Trojan主體中包含的另一個子字符串列表終止正在運行的進程:

最后,當所有準備工作完成后,該木馬程序將搜索可用的驅動器并加密受害者的文件。

對于文件加密,RagnarLocker會使用基于Salsa20密碼的自定義流密碼。該木馬程序會為每個處理的文件生成新的隨機值,而不是Salsa20常用的標準初始化常量sigma =“expand 32-byte k”以及tau =“expand 16-byte k”。

這是一個并未十分必要的步驟,可以使密碼與標準Salsa20不兼容,但實際上并不能增強其安全性。

此外,該木馬程序還會為每個文件生成唯一的密鑰和隨機數值,并由RSA使用在木馬主體中硬編碼的2048位公用密鑰以及上述常量進行加密。

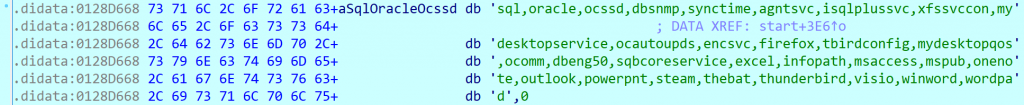

該隨機數生成器(RNG)是基于公認安全的MS CryptoAPI函數CryptGenRandom和SHA-256哈希算法。其實現看起來有些笨拙,但目前尚未在其中發現任何嚴重缺陷。

【最近的Ragnar Locker變體使用的RNG程序偽代碼】

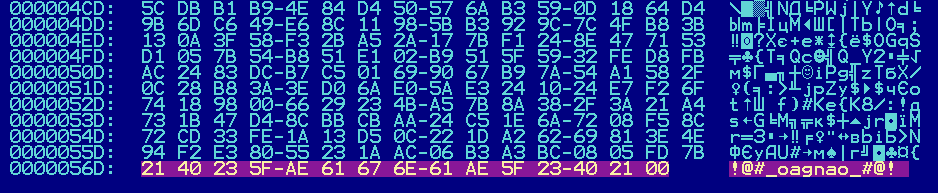

在對每個受害者文件的內容進行加密后,Ragnar Locker會將加密的密鑰、隨機數和初始化常量添加到加密的文件中,并通過添加標記“!@#_?agna?_#@!”進行最終確定。

【Ragnar Locker加密文件的尾隨字節】

該木馬程序留下的贖金通知中包含受害組織的名稱,該名稱清楚地表明犯罪分子使用了高度針對性的方法識別受害者并精心準備了攻擊活動。

該贖金通知還試圖通過強調攻擊者除了加密文件外,還通過木馬程序竊取了機密文件,進一步威脅受害者交付贖金。

Egregor

Egregor勒索軟件是2020年9月發現的一種新病毒,經過初步分析,我們注意到該新威脅與Sekhmet勒索軟件以及臭名昭著的Maze勒索軟件之間的代碼存在相似性(2020年11月,Maze勒索軟件已經宣布退出江湖)。

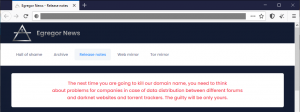

據悉,Egregor至少擁有一個.onion域和兩個Surface Web域。第一個Surface Web域于2020年年9月6日注冊;第二個Surface Web域于2020年10月19日注冊。在撰寫本文時,這兩個Surface Web域都處于間歇狀態。

Egregor勒索軟件通常由網絡中斷后的犯罪分子分發,該惡意軟件樣本是一個動態鏈接庫(DLL)文件,需要使用作為命令行參數給出的正確密碼才能啟動。這些DLL通常是從Internet上刪除的。有時,用于傳播它的域名會利用受害者行業中使用的名稱或文字。

就與受害者談判來說,Egregor可能是最激進的勒索軟件家族。它只給受害者72小時的時間用于聯系威脅行為者。否則,將處理受害者的數據并進行發布。

該勒索軟件的具體贖金主要通過受害者與威脅行為者溝通協商,最終達成一致意見。贖金同樣以比特幣形式交付。

【談判支付贖金的示例】

技術說明

為了進行分析,我們選擇了最近遇到的惡意軟件樣本:b21930306869a3cdb85ca0d073a738c5

如上面聲明中所述,只有在啟動過程中提供正確密碼的情況下,惡意軟件示例才有效。惡意軟件的打包程序將使用該密碼來解密有效負載二進制文件。參數丟失或不正確將導致有效載荷的解密不正確,從而將無法執行并導致崩潰。

該技術旨在阻礙沙盒型系統中的自動分析以及研究人員的手動分析:沒有正確的密碼,就不可能解壓縮和分析有效載荷二進制文件。

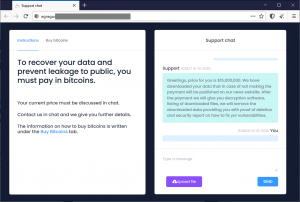

解壓惡意打包程序的兩層之后,我們最終得到了一個模糊的二進制文件,該二進制文件仍然不適合靜態分析。 Egregor中使用的混淆技術與Maze和Sekhmet中的混淆技術非常相似:使用有條件和無條件跳轉、PUSH + JMP而不是RETN的控制流混淆來“破壞代碼”。

【控制流混淆示例】

有效負載開始執行時,首先,它將檢查操作系統的系統和用戶語言,以避免對安裝了以下語言之一的計算機進行加密:

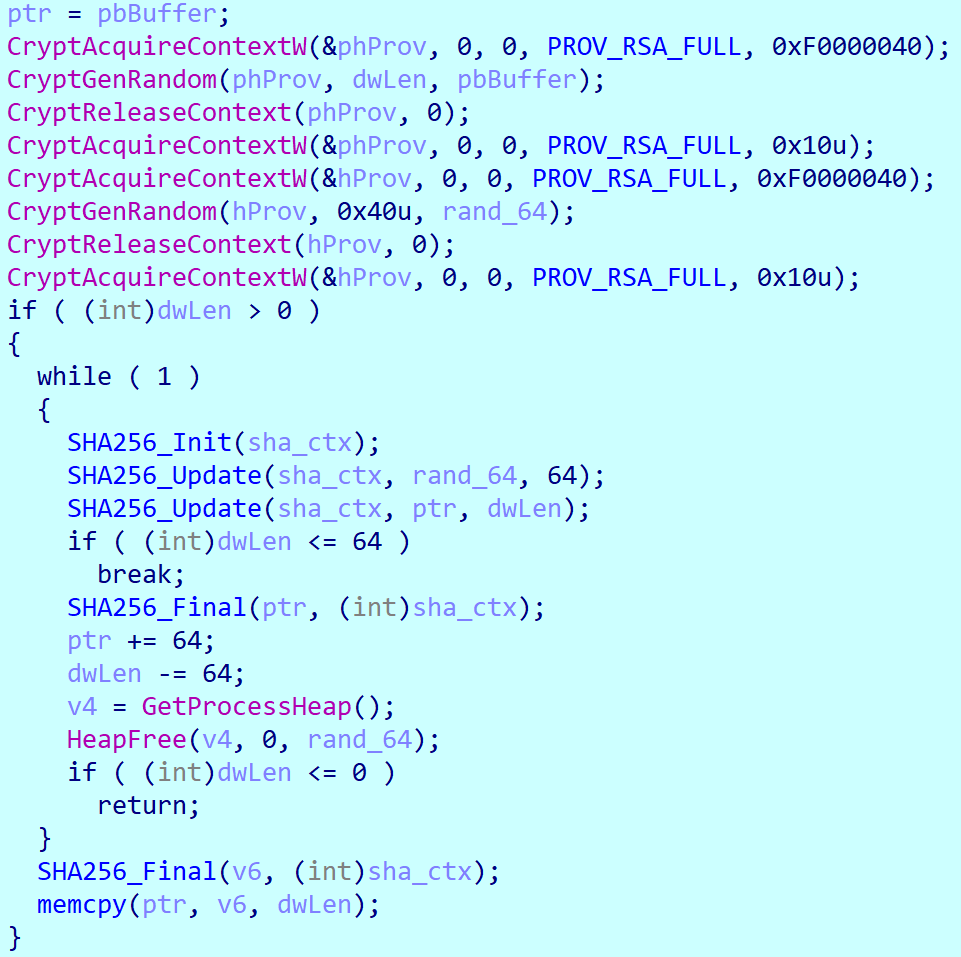

然后它將嘗試終止以下程序:

此舉旨在使感染過程中可能正在使用的潛在有價值文件(例如文檔或數據庫)可寫。另外,它還嘗試終止安全研究人員習慣使用的一些程序(例如procmon或dumpcap),以進一步阻止動態分析。

Egregor使用基于流密碼ChaCha和非對稱密碼RSA的混合文件加密方案。

犯罪分子的RSA-2048主公鑰被嵌入木馬的主體中。

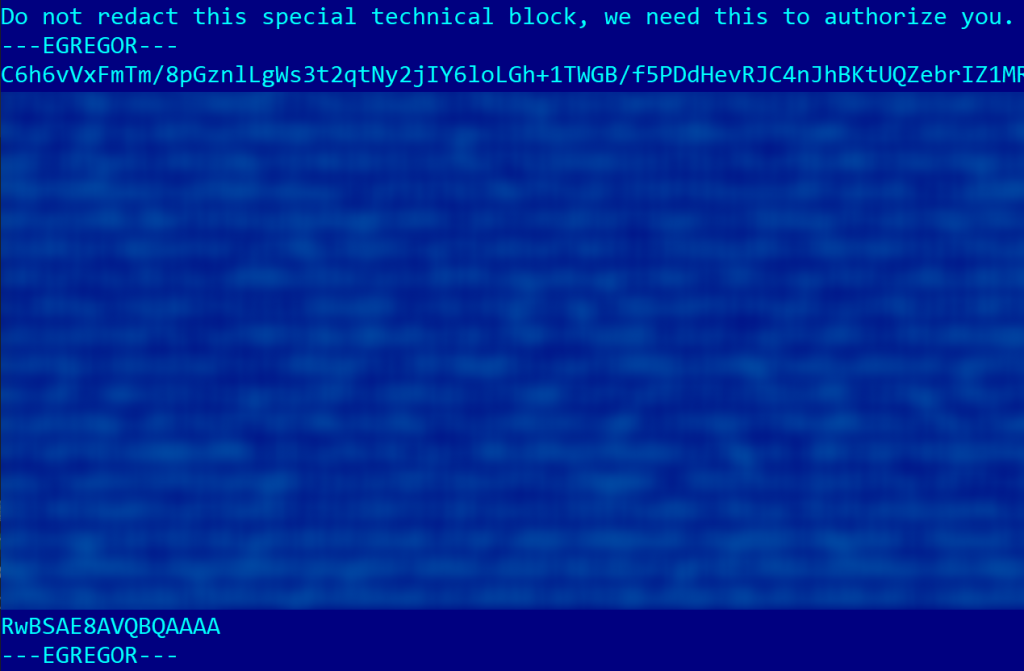

在受害者的計算機上執行時,Egregor會生成一對新的唯一的會話RSA密鑰對。該會話專用RSA密鑰由ChaCha導出,并使用唯一生成的密鑰+隨機數加密,然后用RSA主公鑰加密該密鑰和隨機數。結果保存在二進制文件中(在本例中為C:\ ProgramData \ dtb.dat),并在贖金記錄中保存為base64編碼的字符串。

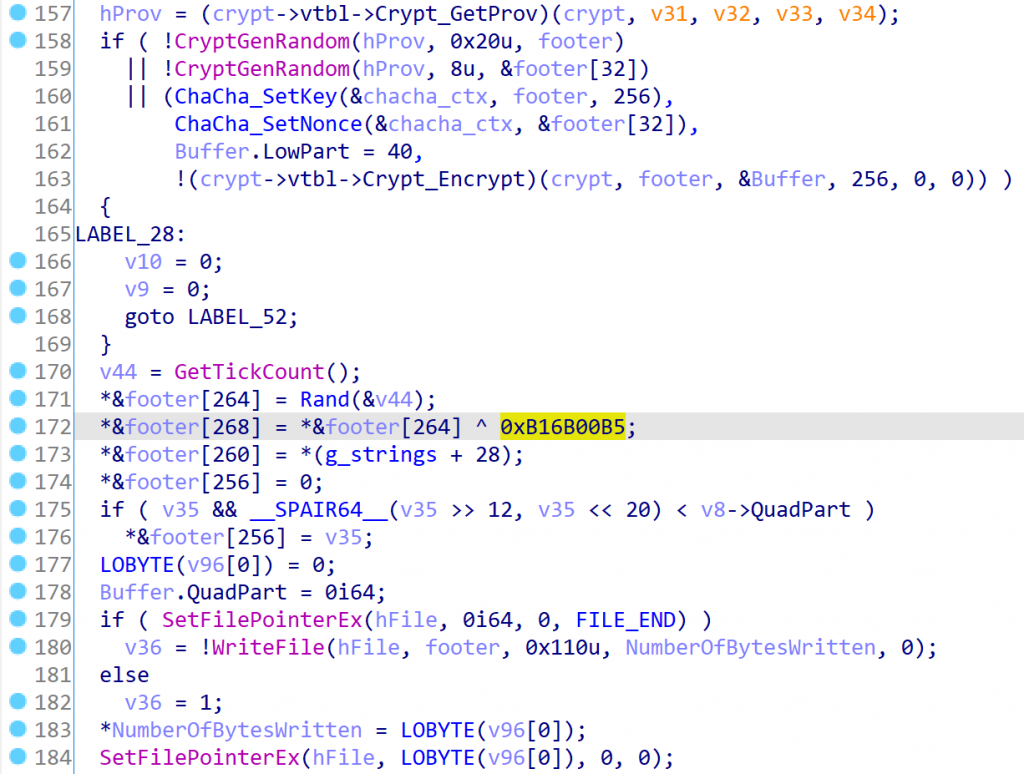

對于Egregor處理的每個數據文件,它將生成一個新的256位ChaCha密鑰和64位隨機數,通過ChaCha加密文件內容,然后使用會話RSA公鑰加密它們,最后將它們與一些輔助信息一起保存在加密文件的末尾。

每個加密文件的最后16個字節由一個動態標記組成:一個隨機的DWORD以及與該DWORD異或的值0xB16B00B5(在所謂的leet talk中等于“BIGBOOBS”,最初為“黑客、破解者和腳本小子所用)。

【部分文件加密程序偽代碼】

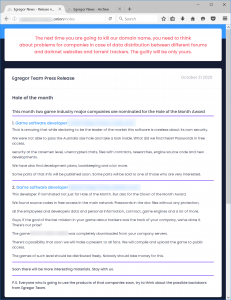

該數據泄漏網站的主頁中包含有關最近遭受攻擊的公司的新聞,以及勒索軟件組織寫的一些諷刺言論。

該站點的存檔部分還列出了勒索者的受害者以及下載盜竊數據的鏈接。

根據拒絕支付贖金的受害者信息所示,Egregor的地理覆蓋范圍比Ragnar Locker的覆蓋范圍更廣:

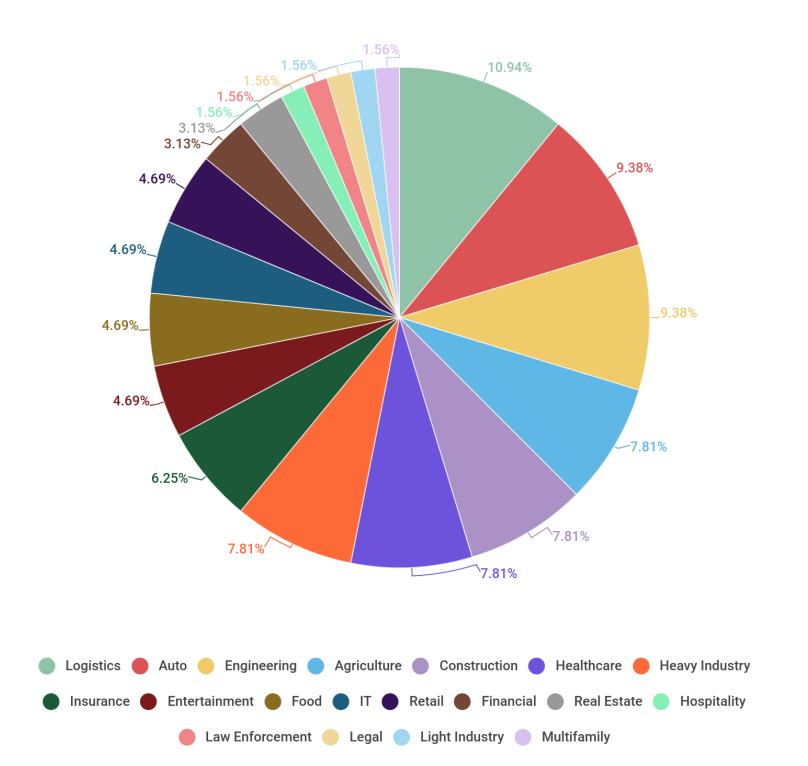

受攻擊的行業數量同樣要比Ragnar Locker勒索軟件更多:

【Egregor受害者行業分布】

總結

不幸的是,勒索軟件2.0已經到來。當我們談論2.0的時候,指的就是具有數據泄露功能且高度針對性的勒索軟件。整個勒索過程的重點是有關受害者的數據有沒有在互聯網上發布,其次考慮的才是解密被鎖定的文件。

為什么對于受害者來說,數據沒有公布如此重要?這就要談及數據保護條例的問題,因為違反HIPAA,PIC或GDPR之類的規定所導致的訴訟和罰款,不僅會為企業組織帶來重大財務損失,還會進一步影響企業聲譽和客戶信任感,造成無法彌補的影響。

一旦企業組織將勒索軟件威脅行為者視為典型的惡意軟件威脅,他們的防護將注定失敗。這不僅僅涉及端點保護,它還是關于紅隊協作的問題,商業分析人員使用滲漏的文件評估贖金水平。當然,它還與數據盜竊和公眾羞辱有關,最終會導致各種各樣的問題。

防護建議

為了保護您的企業組織免受此類勒索軟件攻擊,安全專家建議:

- 除非絕對必要,否則請勿將遠程桌面服務(例如RDP)暴露到公共網絡中,并始終對它們使用強密碼;

- 立即為提供遠程員工訪問權限并充當網關作用的商業級虛擬專用網解決方案安裝可用補丁;

- 始終保持您所用的所有設備上的軟件處于最新狀態,以防止勒索軟件濫用其中的漏洞;

- 將防御策略重點放在檢測橫向移動和數據泄露方面,要格外注意傳出的流量,以檢測網絡犯罪分子的連接。定期備份數據并確保在緊急需要時能夠快速訪問它;

- 為了保護公司環境,請對您的員工進行教育培訓;

- 使用可靠的端點安全解決方案等等。

本文翻譯自:https://securelist.com/targeted-ransomware-encrypting-data/99255/

【責任編輯:??趙寧寧?? TEL:(010)68476606】