戴爾易安信PowerEdge UEFI|戴爾科技推出一款全面的密鑰管理解決方案,加強(qiáng)服務(wù)器固件安全

還記得曾經(jīng)到了半夜

也不忘從被窩里爬起

打開電腦玩起偷菜、搶車位小游戲

以及那些在今天看起來“慘不忍睹”

卻在當(dāng)時(shí)技驚四座的

功夫兔、火柴人打斗小動(dòng)畫嗎?

其實(shí)這些都離不開大名鼎鼎的Flash

然而就在2021年新年到來的那一刻

這款陪伴了我們25年的軟件

已經(jīng)正式和我們揮別

01曾經(jīng)的王者,跌落神壇

說起Flash,總免不了來一波“回憶殺”。

2000年的時(shí)候,個(gè)人電腦剛剛普及,國(guó)內(nèi)互聯(lián)網(wǎng)也才起步不久。囿于當(dāng)時(shí)帶寬的限制,加載圖片都需要很長(zhǎng)時(shí)間,更別說視頻和游戲,而Flash的出現(xiàn)則很好地解決了這一困境。依靠其小巧的矢量文件和“邊下邊播”的特性,很快成為了時(shí)代的“弄潮兒”,帶領(lǐng)網(wǎng)民從文字邁入了2D動(dòng)畫時(shí)代。

在這之后,各種Flash小游戲,以及無數(shù)Flash動(dòng)畫創(chuàng)作者的前赴后繼,帶給了我們很多歡聲笑語。而后面的視頻網(wǎng)站興起,進(jìn)一步讓Flash成為了互聯(lián)網(wǎng)的事實(shí)標(biāo)準(zhǔn):網(wǎng)絡(luò)上超過75%的視頻播放依賴著Flash技術(shù),F(xiàn)lashPlayer的裝機(jī)量超過90%。

然而,隨著移動(dòng)互聯(lián)時(shí)代的到來,F(xiàn)lash也逐漸暴露出越來越多的技術(shù)短板:用Flash來解碼視頻會(huì)大量占用系統(tǒng)資源,也很容易造成設(shè)備死機(jī)。相比之下HTML5則輕量得多,它可以在網(wǎng)頁上提供多媒體內(nèi)容,而不需要用戶安裝和更新專用插件。

更為嚴(yán)重的是,F(xiàn)lash存在大量的嚴(yán)重安全漏洞,即便屢次更新也難以很好解決。在大多數(shù)的Flash漏洞當(dāng)中,一個(gè)顯著特征就是攻擊者可以通過漏洞,在用戶電腦中執(zhí)行任意代碼。

當(dāng)你看到Windows系統(tǒng)更新時(shí),

其實(shí)有很多補(bǔ)丁就是專門打給Flash的

于是當(dāng)各個(gè)網(wǎng)站都開始從Flash轉(zhuǎn)向HTML5,F(xiàn)lash也全面走向了邊緣化。2017年7月25日,Adobe官方聲明:2020年12月31日,將停止更新和發(fā)行Flash Player(EOL)。這也意味著Flash Player在這一刻終于成為了歷史。曾經(jīng)的王者,最終跌落神壇。

公告中,Adobe還表示在到期后將不會(huì)發(fā)布Flash Player更新或安全補(bǔ)丁。并且在EOL日期之后,將禁止基于Flash的內(nèi)容在Adobe Flash Player中運(yùn)行。

在勒索病毒愈加猖獗的今天,F(xiàn)lash層出不窮的漏洞無疑是懸掛在每一位用戶頭上的達(dá)摩克利斯之劍。因此出于安全的考慮,卸載你電腦上的Flash Player是十分明智的選擇。

02別讓服務(wù)器成為黑客的跳板

說完Flash的故事,我們沿著安全話題來聊聊服務(wù)器。

其實(shí)過去一年不止普通用戶受到的安全風(fēng)險(xiǎn)與日俱增,企業(yè)用戶的服務(wù)器也成為黑客的重要目標(biāo)。而如同F(xiàn)lash遲遲不能解決漏洞問題而被淘汰一樣,服務(wù)器的安全防護(hù)手段也需與時(shí)俱進(jìn),否則就將成為黑客獲取企業(yè)機(jī)密數(shù)據(jù)的跳板。

在這方面,戴爾科技僅在過去一年就引入了多項(xiàng)新的功能,為企業(yè)服務(wù)器的數(shù)據(jù)安全策略打下堅(jiān)實(shí)基礎(chǔ)。

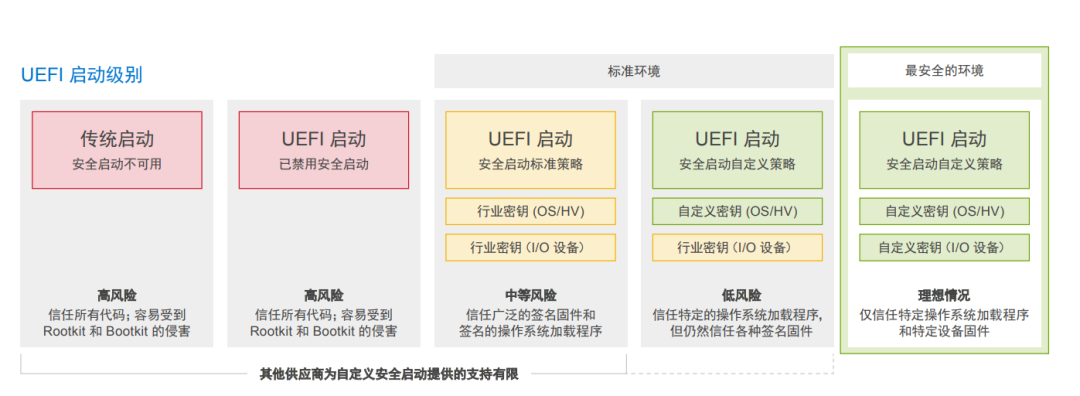

例如,為了加強(qiáng)服務(wù)器固件安全,戴爾科技通過戴爾易安信PowerEdge UEFI安全啟動(dòng)自定義功能擴(kuò)展了平臺(tái)安全啟動(dòng)過程的管理功能。

作為傳統(tǒng)BIOS配置和啟動(dòng)控件的現(xiàn)代替代產(chǎn)品,UEFI安全啟動(dòng)可在虛擬機(jī)管理程序或操作系統(tǒng)啟動(dòng)之前初始化服務(wù)器的基線功能。PowerEdge服務(wù)器利用UEFI安全啟動(dòng),以檢查UEFI驅(qū)動(dòng)程序和操作系統(tǒng)啟動(dòng)加載程序的通過加密方式生成的證書。這些證書就像是讓服務(wù)器能夠驗(yàn)證以下內(nèi)容的“密鑰”:

- UEFI 驅(qū)動(dòng)程序是從 PCIe 卡加載的 ;

- UEFI 驅(qū)動(dòng)程序和可執(zhí)行文件是從大容量存儲(chǔ)設(shè)備加載的;

- 操作系統(tǒng)啟動(dòng)加載程序—通常是Linux或Microsoft Windows。

這個(gè)驗(yàn)證過程至關(guān)重要,可以在操作系統(tǒng)啟動(dòng)之前實(shí)施保護(hù)機(jī)制,并避免有未經(jīng)授權(quán)的代碼在服務(wù)器上初始化。UEFI固件驗(yàn)證經(jīng)過精心設(shè)計(jì),能夠檢查啟動(dòng)加載程序、內(nèi)核和其他用戶空間代碼的簽名,從而禁止未簽名的軟件在系統(tǒng)上運(yùn)行,減少了啟動(dòng)過程中相關(guān)漏洞的風(fēng)險(xiǎn)。

此外,戴爾科技還推出了一款全面的密鑰管理解決方案——戴爾易安信OpenManage Secure Enterprise Key Manager(SEKM),可為各種規(guī)模的企業(yè)實(shí)現(xiàn)可擴(kuò)展的數(shù)據(jù)保護(hù)與合規(guī)性。

服務(wù)器自加密驅(qū)動(dòng)器(SED)上數(shù)據(jù)的默認(rèn)保護(hù)策略是使用板載密鑰管理軟件,該軟件授予授權(quán)用戶訪問解密和解鎖存儲(chǔ)在SED上的數(shù)據(jù)所需的密鑰。

然而,這種策略有其局限性。如果一個(gè)惡意用戶帶著這臺(tái)服務(wù)器走出數(shù)據(jù)中心,他們有可能找到密鑰并訪問加密數(shù)據(jù)。此外,它可能會(huì)讓你面臨內(nèi)部威脅,擁有服務(wù)器訪問權(quán)限的員工可能會(huì)找到密鑰并竊取數(shù)據(jù)(比如推特員工就被黑客通過社會(huì)工學(xué)誘導(dǎo),幫助黑客打開了入侵的大門)。

而利用SEKM,密鑰被生成、管理并存儲(chǔ)在一個(gè)外部服務(wù)器上,遠(yuǎn)離存儲(chǔ)在自加密驅(qū)動(dòng)器 (SED) 上的數(shù)據(jù)。然后,SEKM通過行業(yè)標(biāo)準(zhǔn)的密鑰管理互操作協(xié)議或KMIP與技術(shù)合作伙伴(例如CryptSoft、Thales和Gemalto)合作,滿足嚴(yán)苛的靜態(tài)數(shù)據(jù)保護(hù)要求。

通過存儲(chǔ)和管理遠(yuǎn)離數(shù)據(jù)和加密設(shè)備的密鑰來提供安全性,即使服務(wù)器遭到破壞或被盜,也能提供強(qiáng)大的數(shù)據(jù)安全性。該解決方案可以配置為將私鑰存放在海外,防止服務(wù)器所在國(guó)的組織獲取這些密鑰和訪問關(guān)鍵的私人數(shù)據(jù)。

相關(guān)內(nèi)容推薦:戴爾易安信 PowerProtect DD | 數(shù)據(jù)保護(hù)專用存儲(chǔ)設(shè)備