基于Autohotkey的密碼竊取器正在針對美國和加拿大的銀行發起攻擊

AutoHotkey 是一款免費的、Windows平臺下開放源代碼的熱鍵腳本語言。

研究人員發現黑客正在傳播一種用AutoHotkey (AHK)腳本語言編寫的新證書竊取器,這是自2020年初開始的一項持續活動的一部分。

美國和加拿大的金融機構客戶是此次攻擊的主要目標,特別是針對銀行,如豐業銀行、加拿大皇家銀行、匯豐銀行、Alterna銀行、第一資本銀行、宏利人壽和EQ銀行,目的就是竊取用戶的銀行卡號和密碼,另外還包括一家印度銀行:印度工業信貸投資銀行。

AutoHotkey是一種面向Microsoft Windows的開源自定義腳本語言,旨在為宏創建和軟件自動化提供簡單的熱鍵,允許用戶在任何Windows應用程序中自動化重復的任務。

多階段感染鏈開始于一個嵌入了Visual Basic for Applications (VBA) AutoOpen宏的帶有惡意軟件的Excel文件,該文件隨后被用來通過合法的可移植AHK腳本編譯器可執行文件(“adb.exe”)刪除和執行下載程序客戶端腳本(“adb.ahk”)。

下載程序客戶端腳本還負責實現持久性,分析受害者,并從位于美國、荷蘭和瑞典的命令與控制(C&C)服務器下載和運行額外的AHK腳本。

這個惡意軟件的不同之處在于,它不是直接從C&C服務器接收命令,而是下載并執行AHK腳本來完成不同的任務。

趨勢科技的研究人員在一份分析報告中表示:

“通過這樣做,攻擊者可以決定上傳特定的腳本,為每個用戶或用戶組實現定制任務。這也防止了主要組件被公開,特別是向其他研究人員或沙箱披露。”

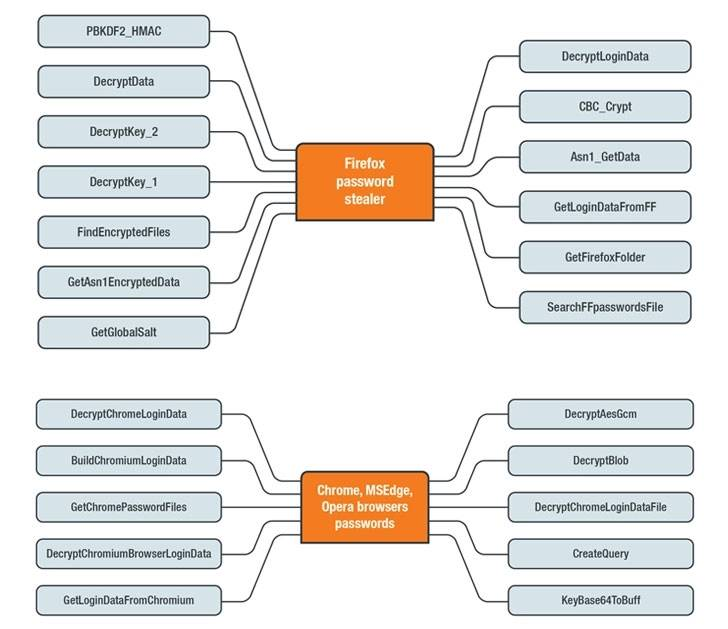

其中最主要的是一個證書竊取程序,目標是各種瀏覽器,如谷歌Chrome, Opera, Microsoft Edge等。安裝完成后,攻擊者還將嘗試在受感染的計算機上下載SQLite模塊(“sqlite3.dll”),并使用該模塊對瀏覽器的應用程序文件夾中的SQLite數據庫執行SQL查詢。

在最后一步,攻擊者從瀏覽器收集并解密憑據,并通過HTTP POST請求以純文本形式將信息擴展到C&C服務器。

研究人員注意到惡意軟件組件“在代碼級別上井井有條”,建議使用說明(俄語編寫)可能意味著攻擊鏈創建背后的“雇用黑客”組織,并將其作為一種服務提供給他人。

研究人員總結道:

“通過在受害者的操作系統中使用缺乏內置編譯器的腳本語言,加載惡意組件來分別完成各種任務,并頻繁更改C&C服務器,攻擊者已經能夠在沙箱中隱藏他們的攻擊意圖。”

本文翻譯自:https://thehackernews.com/2020/12/autohotkey-based-password-stealer.html如若轉載,請注明原文地址。