Adrozek:劫持Chrome、Edge和Firefox的惡意軟件

12月10日,微軟發(fā)布了Adrozek 惡意軟件的分析報告,該惡意軟件可以感染用戶設(shè)備,然后xiu給瀏覽器和瀏覽器設(shè)置,以注入廣告到搜索結(jié)果頁面中。

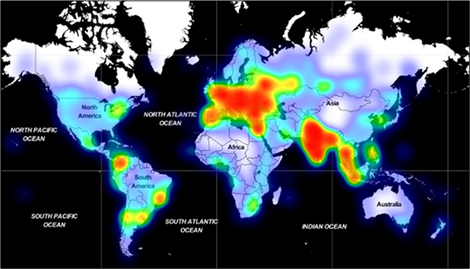

Adrozek 惡意軟件自2020年5月開始活躍,在8月達到峰值,每天控制超過3萬個瀏覽器。微軟報告顯示受感染的用戶數(shù)更多。微軟稱,2020年 5月-9月,全球檢測到的Adrozek檢測量就超過10萬。受害者主要位于歐洲、南亞和東南亞。

Adrozek受害者分布

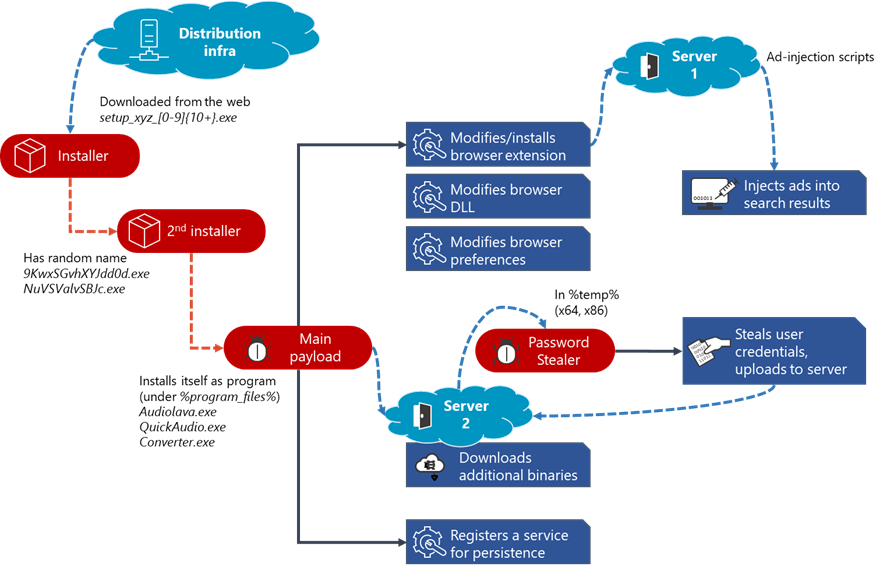

ADROZEK工作原理和分布

當前,惡意軟件主要是通過經(jīng)典的drive-by下載方案。用戶會從合法網(wǎng)站重定向到誘使安裝惡意軟件的域名。陷阱軟件會安裝Androzek惡意軟件,然后在注冊表的幫助下實現(xiàn)重啟后的駐留。

一旦完成駐留,惡意軟件就會尋找本地安裝的瀏覽器,比如微軟Edge、谷歌Chrome、Mozilla Firefox或Yandex 瀏覽器。如果在受感染的機器上發(fā)現(xiàn)了以上任意一款瀏覽器,惡意軟件就會通過修改瀏覽器的AppData 文件夾來強制安裝一個擴展。

為了確保瀏覽器的安全特征不會起作用和檢測這些未授權(quán)的修改,Adrozek 會修改瀏覽器的一些DLL文件來修改瀏覽器的設(shè)置和禁用安全特征。

Adrozek做的修改包括:

· 禁用瀏覽器更新;

· 禁用文件完整性檢查;

· 禁用安全瀏覽特征;

· 注冊和激活上一步添加的擴展;

· 允許惡意擴展在隱身模式下運行;

· 允許擴展來沒有獲得適當權(quán)限的情況下運行;

· 從工具欄隱藏擴展;

· 修改瀏覽器的默認主頁;

· 修改瀏覽器的默認搜索引擎。

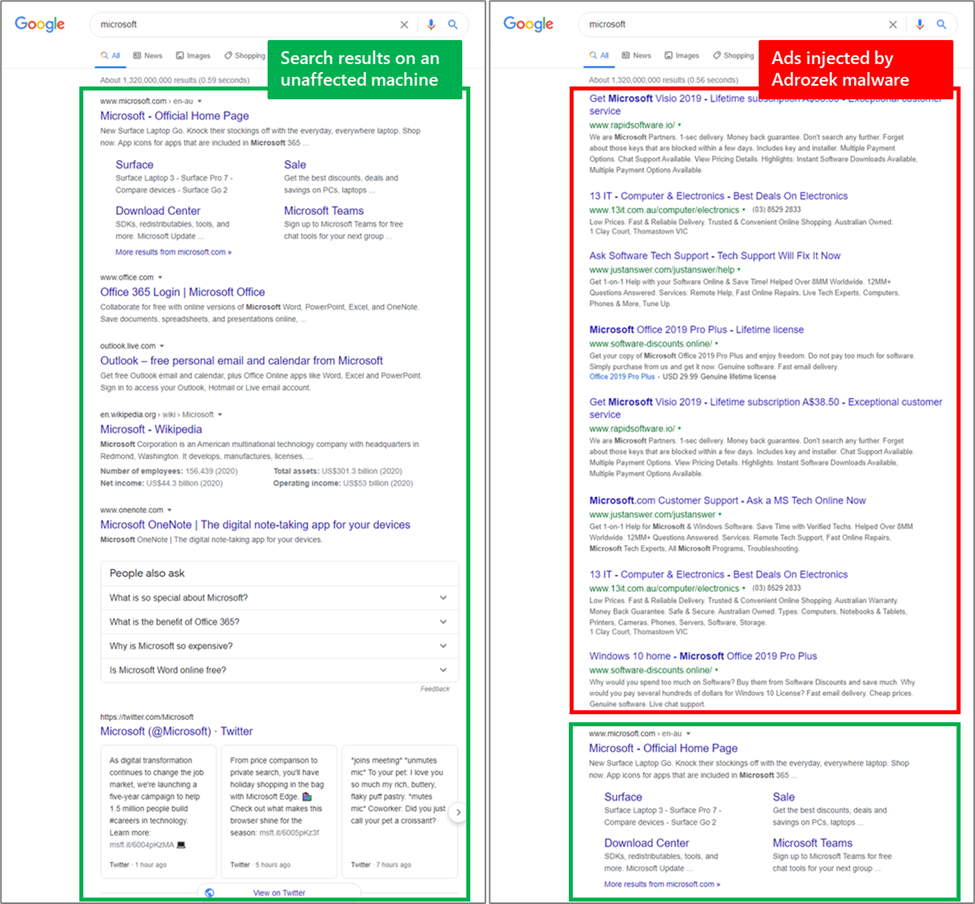

以上操作的目的是允許Adrozek將廣告注入到搜索結(jié)果頁面中,惡意軟件可以通過廣告的流量來獲利。

Adrozek搜索結(jié)果比較

微軟稱在Firefox上,Adrozek還有一個可以從瀏覽器竊取憑證和上傳數(shù)據(jù)到攻擊者服務(wù)器的特征。

Adrozek活動預(yù)測

Microsoft 稱Adrozek攻擊活動是非常復(fù)雜的,尤其是分發(fā)基礎(chǔ)設(shè)施。研究人員追蹤了2020年5月開始Adrozek安裝包存放的159個域名發(fā)現(xiàn),每個域名平均保存17300個動態(tài)生成的URL,每個URL有超過15300個動態(tài)生成的Adrozek 安裝器。大規(guī)模基礎(chǔ)設(shè)施也反映了攻擊者保持攻擊活動運行的決心。分發(fā)基礎(chǔ)設(shè)施也是動態(tài)的,其中一些域名活動時間只有1天,其他的一些域名活動時間長達120天。

根據(jù)惡意軟件payload和分發(fā)基礎(chǔ)設(shè)施,研究人員預(yù)測Adrozek攻擊活動會在未來幾個月繼續(xù)增長。研究人員建議受感染的用戶重新安裝其瀏覽器。

更多細節(jié)參見:https://www.microsoft.com/security/blog/2020/12/10/widespread-malware-campaign-seeks-to-silently-inject-ads-into-search-results-affects-multiple-browsers/

本文翻譯自:https://www.zdnet.com/article/microsoft-exposes-adrozek-malware-that-hijacks-chrome-edge-and-firefox/如若轉(zhuǎn)載,請注明原文地址。