感染W(wǎng)indows最常見的惡意電子郵件附件

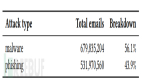

為了保證網(wǎng)絡(luò)安全,每個(gè)人都需要識(shí)別網(wǎng)絡(luò)釣魚電子郵件中通常用于傳播惡意軟件的惡意附件。

當(dāng)惡意軟件傳播時(shí),攻擊者創(chuàng)建垃圾郵件運(yùn)動(dòng),這些活動(dòng)偽裝成發(fā)票、邀請(qǐng)函、支付信息,運(yùn)輸信息,電子郵件,語音郵件等。這些電子郵件中包含惡意的Word和Excel附件或鏈接,當(dāng)打開這些附件并啟用了宏后,這些附件就會(huì)在計(jì)算機(jī)上安裝惡意軟件。

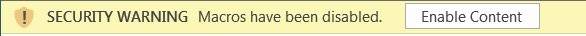

但是,在Word或Excel執(zhí)行文檔中的宏之前,Office要求你點(diǎn)擊“啟用編輯”或“啟用內(nèi)容”按鈕,不過這是絕對(duì)不能做的。

切勿在收到的附件上點(diǎn)擊“啟用內(nèi)容”

為了誘騙用戶點(diǎn)擊這些按鈕,惡意軟件傳播者會(huì)創(chuàng)建包含文本和圖片的Word和Excel文檔,其中指出了顯示文檔的問題,然后,它提示收件人點(diǎn)擊“啟用內(nèi)容”或“啟用編輯”以正確查看內(nèi)容。

這些惡意附件中的文字和圖片的組合被稱為“文檔模板”,以下是垃圾郵件活動(dòng)中針對(duì)一些更廣泛的惡意軟件感染所使用的不同文檔模板,需要注意的是,這些文檔模板也可以用于不同的惡意軟件。此外,這是一個(gè)更常見的模板示例,但是還有許多其他的模板。

BazarLoader

BazarLoader是一款以企業(yè)為目標(biāo)的惡意軟件,由“TrickBot”木馬幕后的同一組織開發(fā)。當(dāng)安裝后,攻擊者使用BazarLoader/BazarBackdoor遠(yuǎn)程訪問你的計(jì)算機(jī),然后用來攻擊你的網(wǎng)絡(luò)的其余部分。

當(dāng)一個(gè)網(wǎng)絡(luò)被BazarLoader感染時(shí),攻擊者通常會(huì)最終部署Ryuk勒索軟件來加密網(wǎng)絡(luò)上的所有設(shè)備。

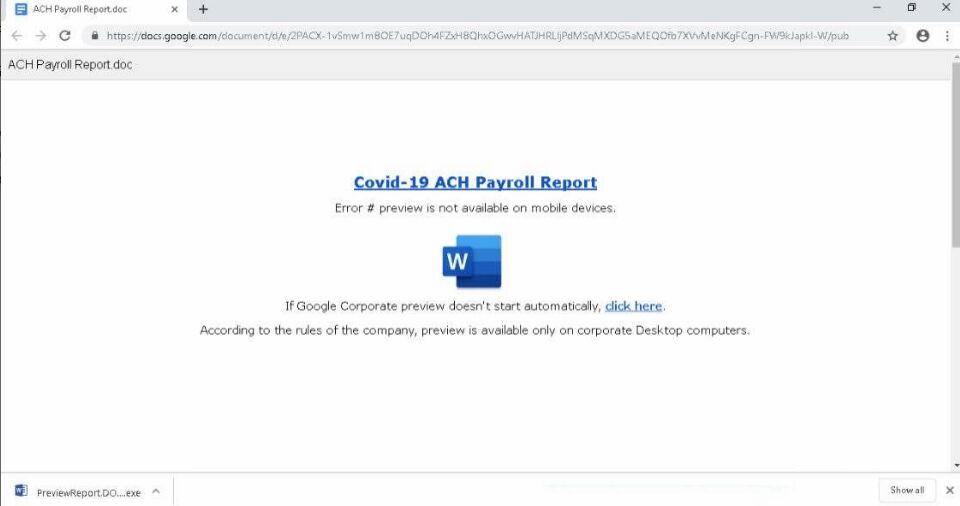

通過釣魚郵件傳播BazarBackdoor的釣魚郵件通常含有谷歌文檔和谷歌表格上的Word或Excel文檔鏈接。

但是,這些Google文檔文檔偽裝成問題,并提示你下載文檔。該下載實(shí)際上是安裝BazarLoader的可執(zhí)行文件,如下所示。

BazarLoader:偽造的Google文檔托管附件

Dridex

Dridex是一個(gè)高級(jí)的、模塊化的銀行木馬,于2014年首次被發(fā)現(xiàn),并不斷更新。

感染后,Dridex將下載不同的模塊,這些模塊可用于竊取密碼,提供對(duì)計(jì)算機(jī)的遠(yuǎn)程訪問或執(zhí)行其他惡意活動(dòng)。

當(dāng)Dridex進(jìn)入到網(wǎng)絡(luò)時(shí),通常會(huì)導(dǎo)致部署B(yǎng)itPaymer或Dridex勒索軟件攻擊。

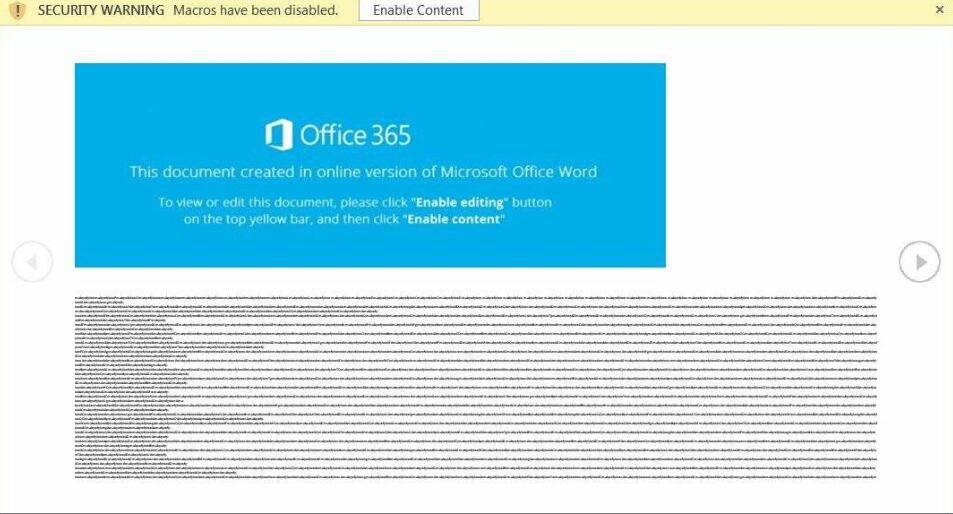

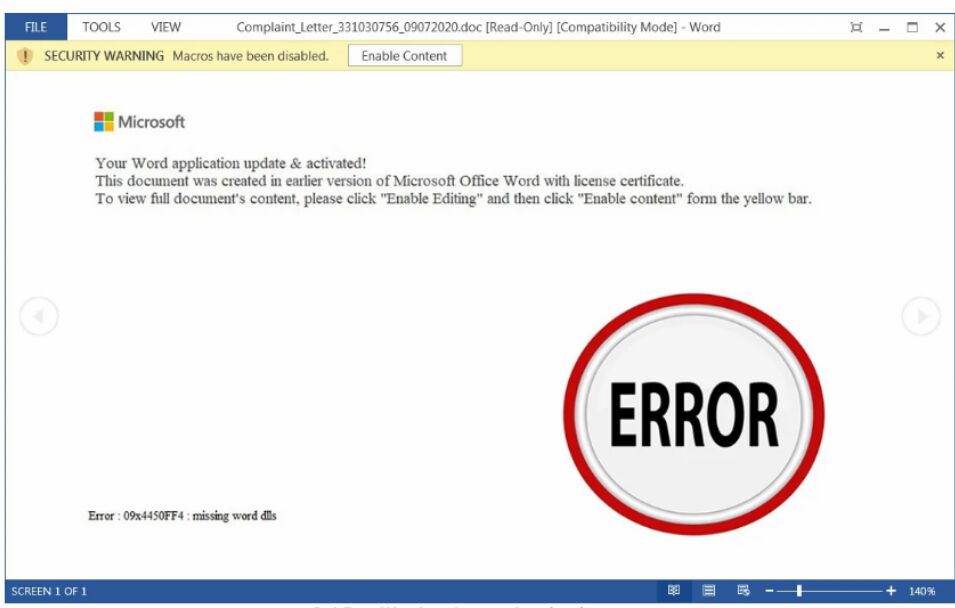

另一種名為WastedLocker的勒索軟件也與Dridex有關(guān),但一家網(wǎng)絡(luò)安全公司不同意這些評(píng)估。與其他惡意軟件傳播活動(dòng)不同,Dridex gang傾向于使用更格式化的文檔模板來顯示小的或模糊的內(nèi)容,并提示你點(diǎn)擊以使內(nèi)容看得更清楚。

例如,下面的模板聲明文檔是在Microsoft Office Word的早期版本中創(chuàng)建的,并在下面顯示難以讀取的文檔。

Dridex:在早期版本的Word中創(chuàng)建

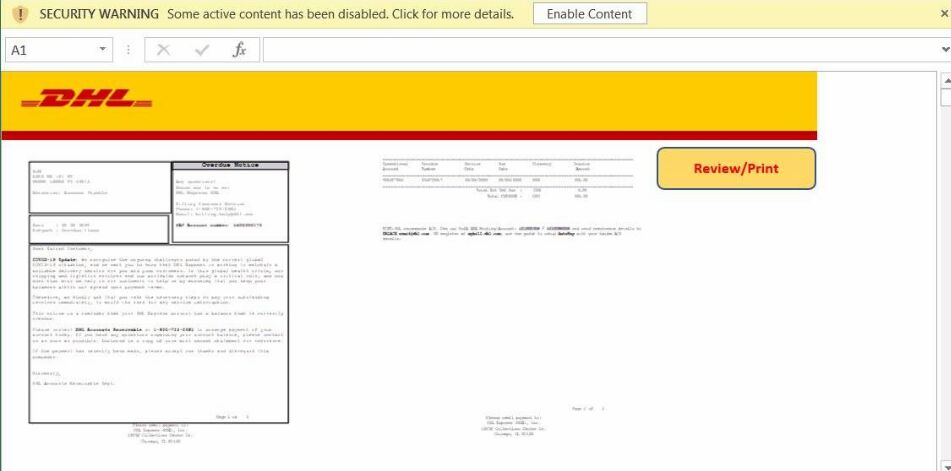

Dridex還使用更多風(fēng)格化的文檔模板,偽裝成是DHL和UPS的運(yùn)輸信息。

Dridex:偽造的DHL發(fā)貨信息

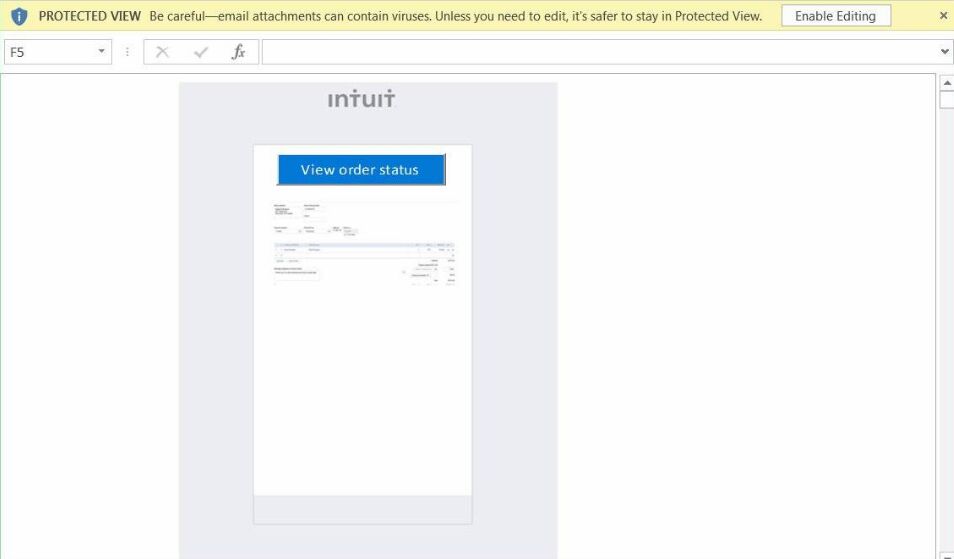

最后,Dridex將顯示一些難以閱讀的付款發(fā)票,提示你點(diǎn)擊“啟用編輯”以正確查看它。

Dridex:Intuit的偽造發(fā)票

從上面的例子中可以看出,Dridex喜歡使用帶有公司徽標(biāo)和抬頭的嵌入文檔的圖像來誘使用戶啟用宏。

Emotet

Emotet是包含惡意Word或Excel文檔的垃圾郵件中分布最廣的惡意軟件,一旦受到感染,Emotet將竊取受害者的電子郵件,并通過被感染的電腦向全球的收件人發(fā)送更多垃圾郵件。

感染了Emotet的用戶最終會(huì)進(jìn)一步感染木馬,比如TrickBot和QakBot。這兩個(gè)木馬都被用來竊取密碼,cookie,文件,并導(dǎo)致組織在整個(gè)網(wǎng)絡(luò)范圍內(nèi)遭受破壞。

最終,如果感染了TrickBot,網(wǎng)絡(luò)很可能會(huì)受到Ryuk或Conti勒索軟件攻擊的影響。對(duì)于受QakBot影響的用戶,可能會(huì)受到ProLock勒索軟件的攻擊。

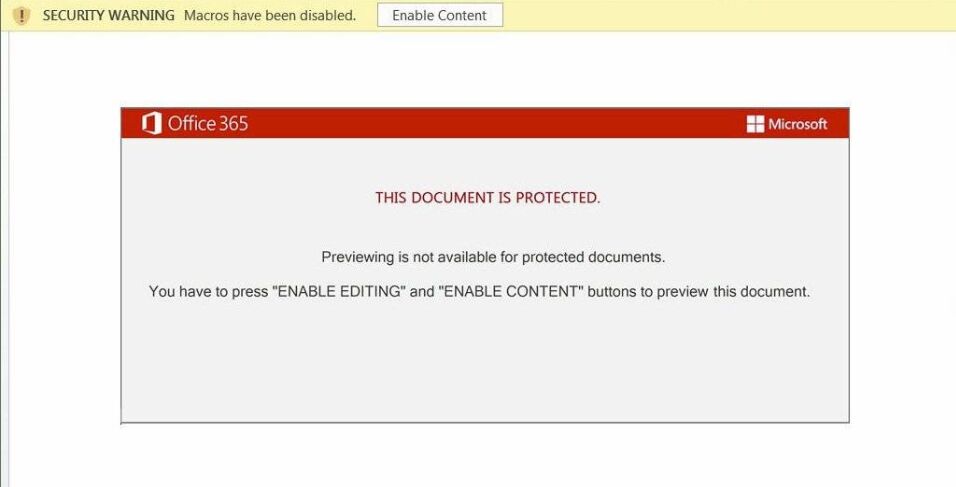

與Dridex不同,Emotet不在其文檔模板中使用實(shí)際文檔的圖像。取而代之的是,他們使用了各種各樣的模板,這些模板顯示警告框,提示你無法正確查看文檔,并且用戶需要點(diǎn)擊“啟用內(nèi)容”以閱讀文檔。

例如,下面顯示的“Red Dawn”模板聲明“此文檔受保護(hù)”,然后提示你啟用內(nèi)容讀取它。

Dridex:“此文檔受保護(hù)”模板

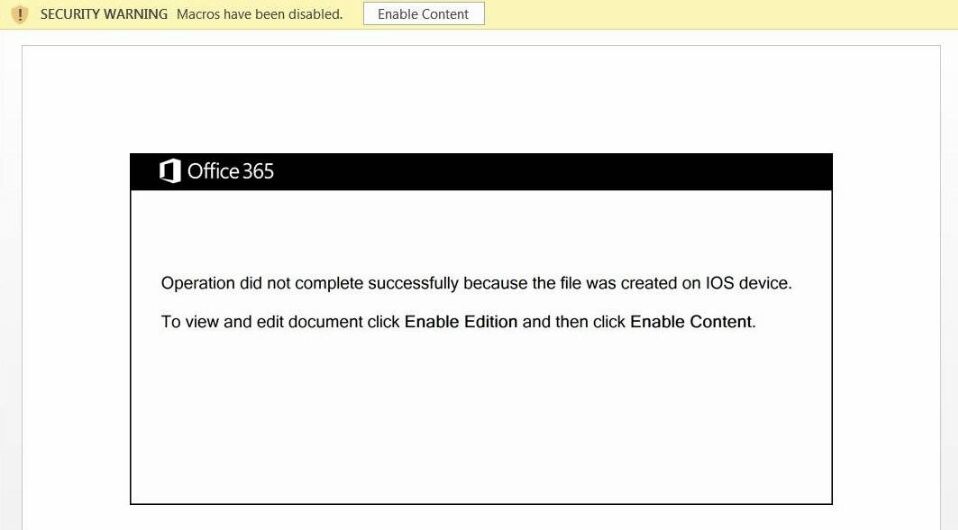

下一個(gè)模板假裝無法正確打開,因?yàn)樗窃?ldquo;iOS設(shè)備”上創(chuàng)建的。

Emotet:在iOS設(shè)備上創(chuàng)建

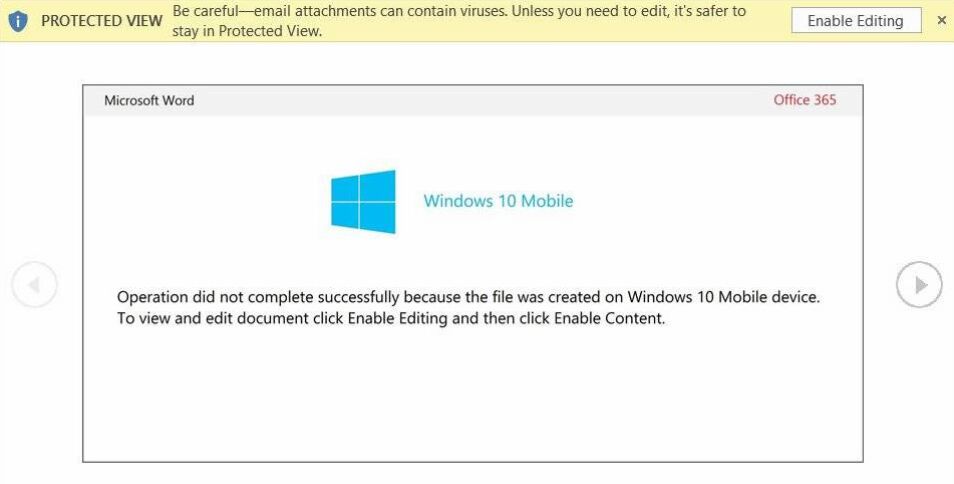

另一種說法是,該文件是在Windows 10移動(dòng)設(shè)備上創(chuàng)建的,這是一個(gè)奇怪的消息,因?yàn)閃indows 10移動(dòng)設(shè)備已經(jīng)停產(chǎn)一段時(shí)間了。

Emotet:在Windows 10手機(jī)上創(chuàng)建

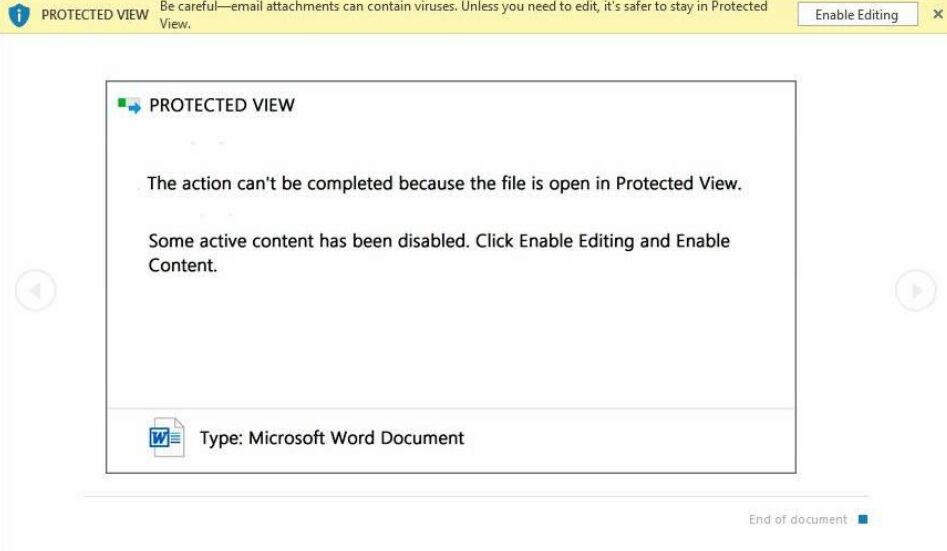

下一個(gè)模板假裝文檔處于“Protected視圖”中,用戶需要點(diǎn)擊“Enable Editing”才能正確查看它。

Emotet:受保護(hù)的視圖

下一個(gè)模板更有趣一些,因?yàn)樗嬖V用戶在查看文檔之前接受Microsoft的許可協(xié)議。

Emotet:接受許可協(xié)議

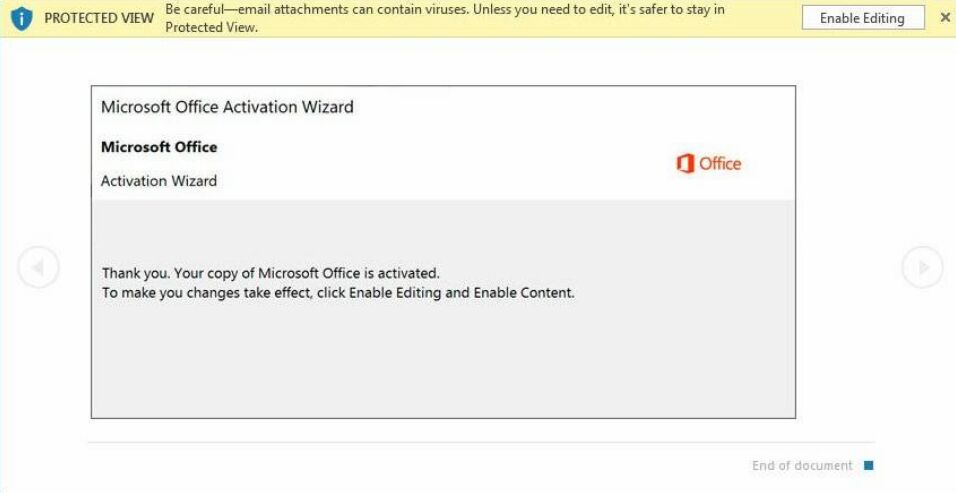

另一個(gè)有趣的模板會(huì)偽裝成Microsoft Office激活向?qū)В崾居脩?ldquo;啟用編輯”以完成激活Office。

Emotet:Office激活向?qū)?/p>

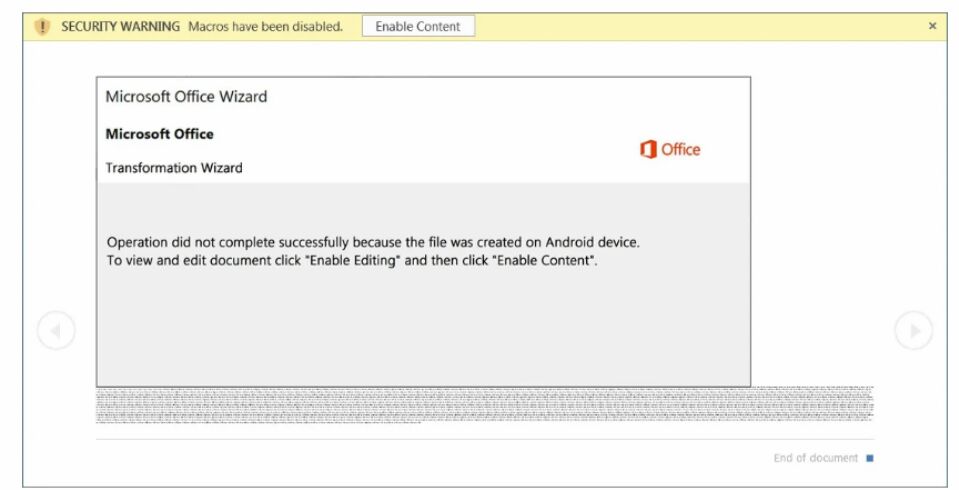

最后,眾所周知,Emotet使用一個(gè)偽裝成Microsoft Office轉(zhuǎn)換向?qū)У奈臋n模板。

Emotet:轉(zhuǎn)換向?qū)?/p>

可以看到,Emotet沒有使用格式化的文檔模板,而是使用常規(guī)警告來嘗試說服用戶在附件中啟用宏。

QakBot

QakBot或QBot是一種銀行木馬,通過網(wǎng)絡(luò)釣魚活動(dòng)傳播,該網(wǎng)絡(luò)釣魚活動(dòng)通常向企業(yè)發(fā)送惡意的Microsoft Word文檔。

QakBot是一種模塊化木馬,可以竊取銀行信息,安裝其他惡意軟件或提供對(duì)受感染設(shè)備的遠(yuǎn)程訪問的功能。

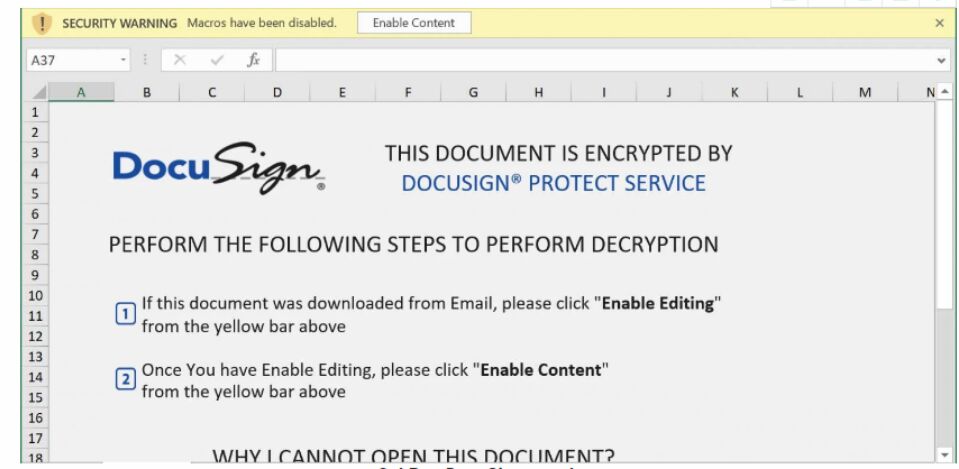

就像本文中提到的其他木馬一樣,QakBot也與一種名為ProLock的勒索病毒有合作,而ProLock通常是攻擊的最終有效載荷。與Emotet相比,QakBot活動(dòng)更傾向于使用更多風(fēng)格化的文檔模板。QakBot垃圾郵件活動(dòng)使用的最常見模板偽裝來自DocuSign,如下所示。

QakBot:DocuSign模板

其他模板包括偽裝來自Microsoft Defender或Word更新和激活屏幕的模板,例如以下模板。

QakBot:Word更新和激活漏洞

所有可執(zhí)行文件附件

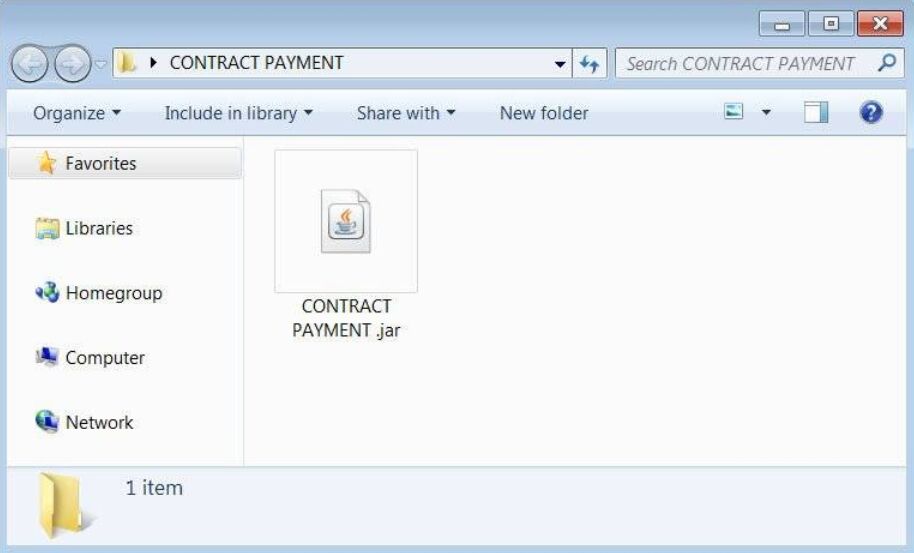

最后,永遠(yuǎn)不要打開以.vbs、.js、.exe、.ps1、.jar、.bat、.com或.scr擴(kuò)展名結(jié)尾的附件,因?yàn)樗鼈兌伎梢杂糜谠谟?jì)算機(jī)上執(zhí)行命令。

由于大多數(shù)電子郵件服務(wù)(包括Office和Gmail)都會(huì)阻止“可執(zhí)行”附件,因此惡意軟件傳播者會(huì)將它們發(fā)送到受密碼保護(hù)的檔案中,并將密碼包含在電子郵件中,這種技術(shù)允許可執(zhí)行附件繞過電子郵件安全網(wǎng)關(guān)并到達(dá)預(yù)定的收件人。

JAR附件

不幸的是,Microsoft決定默認(rèn)情況下隱藏文件擴(kuò)展名,從而使攻擊者能夠誘騙用戶運(yùn)行不安全的文件。因此,BleepingComputer強(qiáng)烈建議所有Windows用戶啟用文件擴(kuò)展名的顯示。

如果你收到一封電子郵件包含其中一個(gè)可執(zhí)行文件類型,它幾乎毫無疑問是惡意的,你應(yīng)該立即刪除。

本文翻譯自:https://www.bleepingcomputer.com/news/security/the-most-common-malicious-email-attachments-infecting-windows/如若轉(zhuǎn)載,請(qǐng)注明原文地址。