如何通過電子郵件身份驗證抵御商務電子郵件攻擊(BEC)?

以電子郵件作為媒介的攻擊近幾年已經愈演愈烈,這種不斷發展的網絡犯罪形式目前已經有了一個專門的稱呼——商務電子郵件(Business Email Compromise,簡稱BEC)。

BEC針對商業、政府和非營利組織,可能導致大量數據丟失、安全漏洞和金融資產受損。BEC攻擊愈演愈烈,一年增長130%

一個普遍的誤解是,攻擊者通常把他們的重點放在跨國公司和企業級別的組織。如今,中小企業和大型行業參與者一樣,都是電子郵件欺詐的目標。最易受攻擊的是中小型企業,因為它們在保護自己的計算系統和信息方面的投入通常比大型企業少得多,這使得攻擊者能很輕易的入侵他們的系統。

BEC如何發起對組織的攻擊?

BEC的攻擊包括復雜的社會工程攻擊,例如網絡釣魚、CEO欺詐、偽造發票和電子郵件欺騙等,這種攻擊也可以被稱為冒名頂替攻擊,其攻擊者旨在通過偽造某個職位上的負責人來欺騙公司,比如冒充CFO或CEO、業務合作伙伴或任何你會盲目信任或服從的人,這是推動BEC攻擊成功的關鍵因素。

2021年6月,Agari的安全研究人員發現了有史以來第一個浮出水面的俄羅斯BEC網絡犯罪網絡,該犯罪網絡也是Nigerian Scammer的幕后黑手。這個俄羅斯BEC團伙被代號Cosmic Lynx,自2019年7月以來,已經針對46個國家/地區的200多個高級管理人員發動BEC郵件詐騙攻擊。與其他常規的BEC騙局不同,Cosmic Lynx的電子郵件內容非常逼真,以沒有部署DMARC郵件安全策略的受害者為目標,并利用偽造的“合并并購”方案來竊取更大額資金。據Agari的研究人員說,這是向全球電子郵件攻擊趨勢的歷史性轉變,預示著全球CISO必須立即應對的新型復雜的社交網絡釣魚攻擊。研究人員說,大多數BEC詐騙團伙團體都沒有特定的攻擊目標,但Cosmic Lynx則具有明確的針對性,它專門尋找具有重要全球影響力的大型跨國組織,其中包括許多財富500強或全球,000強公司。Agari表示,Cosmic Lynx的目標員工通常是高級管理人員,其中75%擔任副總裁、總經理或常務董事的頭銜。調查發現,幾乎所有攻擊事件的理由都是受害者的公司正準備與一家亞洲公司達成收購協議。Cosmic Lynx聲稱自己是這家亞洲公司的首席執行官,并要求目標員工與“外部法律顧問”合作,以協調完成收購所需的付款。由于其敏感的性質,要求目標員工對交易的細節保密,直到交易完成為止,這使欺詐行為更容易被發現而不被發現。根據分析,Cosmic Lynx電子郵件的內容非常“規范和專業”,與通常使用錯誤百出的其他BEC攻擊迥然不同,它們使人們無法區分真實郵件和虛假郵件。。

隨著新冠疫情的加劇,視頻會議應用程序已成為遠程攻擊所必須的工具。網絡攻擊者正利用這種情況發送欺騙性的電子郵件,假冒來自視頻會議平臺Zoom的通知,這旨在竊取登錄憑據以進行大規模的公司數據盜取。

顯而易見,近年來BEC的攻擊趨勢愈演愈烈,并且不斷增加,攻擊者更是創造出了更復雜和創新的方法來逃避安全監測。目前BEC影響了全球70%以上的組織,并導致每年數十億美元的損失。

這就是行業專家提出諸如DMARC之類的電子郵件身份驗證協議的原因,以提供高級別的假冒攻擊保護。

什么是電子郵件驗證?

電子郵件身份驗證是一組旨在通過驗證參與傳輸和可能修改消息的任何消息傳輸代理(MTA)的域所有權技術,來提供有關電子郵件消息來源的可驗證信息。

網絡電子郵件的原始基礎簡單郵件傳輸協議(SMTP)沒有這種功能,因此電子郵件中的偽造發件人地址(一種稱為電子郵件欺騙的做法)已廣泛用于網絡釣魚,電子郵件垃圾郵件和各種類型的欺詐。為了解決這個問題,許多競爭電子郵件身份驗證方案已經制定,但是只有到了最近有三種被廣泛采用——SPF,DKIM和DMARC。此類驗證的結果可以用于自動電子郵件過濾中,或者可以在選擇適當的操作時幫助收件人。

這就突顯了對有效的電子郵件身份驗證協議(如DMARC)的實際需求。

使用DMARC防止BEC的步驟

步驟1:實施

防止BEC的第一步實際上是為你的域配置DMARC,基于域的郵件身份驗證、報告和一致性(DMARC)使用SPF和DKIM身份驗證標準來驗證從你的域發送的電子郵件。

它向接收服務器指定如何響應未通過這兩項身份驗證檢查的電子郵件,從而使域所有者可以控制接收者的響應。因此,為了實現DMARC,你需要進行以下操作:

1.確定所有有效的電子郵件來源授權為你信任的域;

2.在你的DNS中發布SPF記錄以為你的域配置SPF;

3.在你的DNS中發布DKIM記錄以為你的域配置DKIM;

4.在你的DNS中發布DMARC記錄以為你的域配置DMARC;

為避免復雜性,你可以使用PowerDMARC的免費工具(免費的SPF記錄生成器、免費的DKIM記錄生成器、免費的DMARC記錄生成器)立即生成具有正確語法的記錄,并將其發布在你的域名的DNS中。

步驟2:執行

你的DMARC政策可以設置為:

p=none(僅監測DMARC,身份驗證失敗的消息仍然會被傳遞);

p=quarantine (執行時的DMARC,身份驗證失敗的郵件將被隔離);

p = reject(DMARC處于最大強制執行階段,驗證失敗的消息將根本不會傳遞);

研究人員建議你在開始使用DMARC時,設置一個只允許監控的策略,這樣你就可以查看電子郵件流程和發送的問題。然而,這樣的政策不會提供任何針對BEC的保護。

這就是你最終需要使用DMARC執行的原因,PowerDMARC通過p=reject的策略可以幫助你立即從監視立馬過渡到強制執行,這將幫助接收服務器指定使用你的域的惡意源發送的電子郵件,其根本不會發送到收件人的收件箱。

步驟3:監控與報告

現在你已將DMARC策略設置為強制執行,并且已成功將BEC最小化,但這就足夠安全了嗎?當然不是了。你仍然需要一個廣泛而有效的報告機制來監控電子郵件流并響應任何傳遞過來的問題。 PowerDMARC的多租戶SaaS平臺可幫助你:

1.保持對你的域的控制;

2.直觀地監控為你注冊的每封電子郵件、用戶和域的身份驗證結果;

3.刪除試圖假冒你身份的濫用IP地址;

DMARC報告在PowerDMARC儀表板上有兩種主要格式:

1.DMARC匯總報告(提供7種不同視圖);

2.DMARC分析報告(具有加密功能,可增強隱私性);

DMARC的實施、執行和報告將大大降低你被BEC誘騙和假冒的機會。

使用反垃圾郵件過濾器后,還需要DMARC嗎?

當然需要了,微軟開發的一個安全功能就是DMAR,可以防止用戶受到釣魚郵件的攻擊,保護用戶的個人信息。DMARC可以幫助你查看發過來的郵件是否是合法的,是否存在風險,幫助您截住垃圾郵件和網絡釣魚郵件。

DMARC的工作方式與普通的反垃圾郵件過濾器和電子郵件安全網關完全不同,雖然這些解決方案通常與基于云的電子郵件交換器服務集成在一起,但它們只能提供針對入站網絡釣魚嘗試的保護。

從你的域發送的郵件仍然受到假冒的威脅,這就是DMARC發揮安全的地方。

增強電子郵件安全性的其他提示

始終保持在10個DNS解析限制之下

超過SPF 10查找限制可能會使你的SPF記錄完全無效,甚至導致合法電子郵件也無法通過身份驗證。

在這種情況下,如果你將DMARC設置為拒絕,那么真實的電子郵件將無法發送。 PowerSPF是你的自動和動態SPF記錄平滑器,它通過幫助你保持在SPF硬性限制范圍內來緩解SPF的錯誤。

它會自動更新網絡數據塊,并不斷掃描你的電子郵件服務提供商對其IP地址所做的更改,而無需你的任何干預。

確保傳輸中的電子郵件的TLS加密

盡管DMARC可以保護你免受社會工程攻擊和BEC的侵害,但你仍然需要做好準備應對諸如中間人(MITM)之類的普遍監視攻擊。

可以通過確保每次將電子郵件發送到你的域時,在SMTP服務器之間協商通過TLS保護的連接來完成。

PowerDMARC的托管MTA-STS在SMTP中強制使用TLS加密,并附帶一個簡單的實現過程。

獲取有關電子郵件收到問題的報告

在為你的域配置MTA-STS之后,還可以啟用SMTP TLS報告以獲取有關電子郵件收到問題的診斷報告。 TLS-RPT可幫助你了解電子郵件生態系統并更好地響應協商安全連接導致發送失敗的問題。

你可以在PowerDMARC儀表板上的兩個視圖中查看TLS報告(每個結果和每個發送源的匯總報告)。

使用郵件識別品牌標志(BIMI)

郵件識別品牌標志(BIMI)是一種電子郵件標準,它將改變人們通過電子郵件與自己喜歡的品牌廠商進行交互的方式。郵件識別品牌標志(BIMI)提供了一個框架,組織可以通過該框架提供授權徽標,以在收件人的收件箱中顯示該組織的身份驗證電子郵件。

預測郵件識別品牌標志(BIMI)將會越來越受歡迎,尤其是在嚴重依賴客戶信任和參與的大型企業和知名廠商中。實際上,谷歌公司將在2020年啟動郵件識別品牌標志(BIMI)試點,這將有助于刺激采用率。Verizon Media公司的研究表明,郵件識別品牌標志(BIMI)可以提高開放率并提高客戶參與度。

BIMI通過將你獨特的品牌徽標附加到你從域中發出的每封電子郵件中來工作。 用戶僅需3個簡單步驟,PowerDMARC即可輕松實現BIMI。

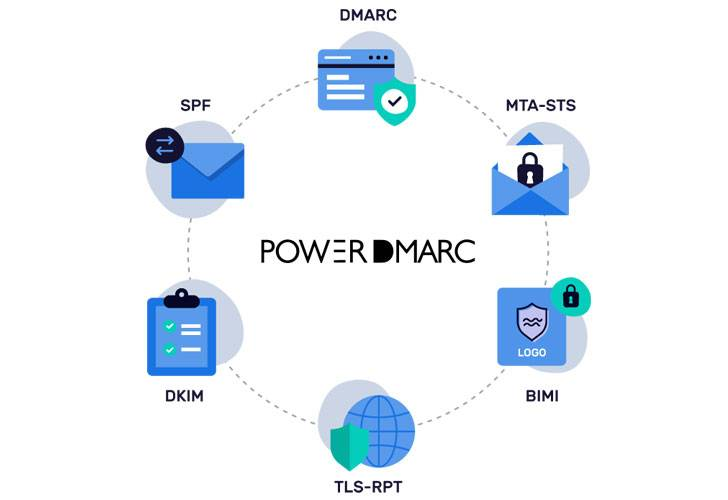

PowerDMARC是一系列電子郵件身份驗證協議的一站式安全保護平臺,包括DMARC,SPF,DKIM,BIMI,MTA-STS和TLS-RPT。

本文翻譯自:https://thehackernews.com/2021/02/how-to-fight-business-email-compromise.html如若轉載,請注明原文地址。