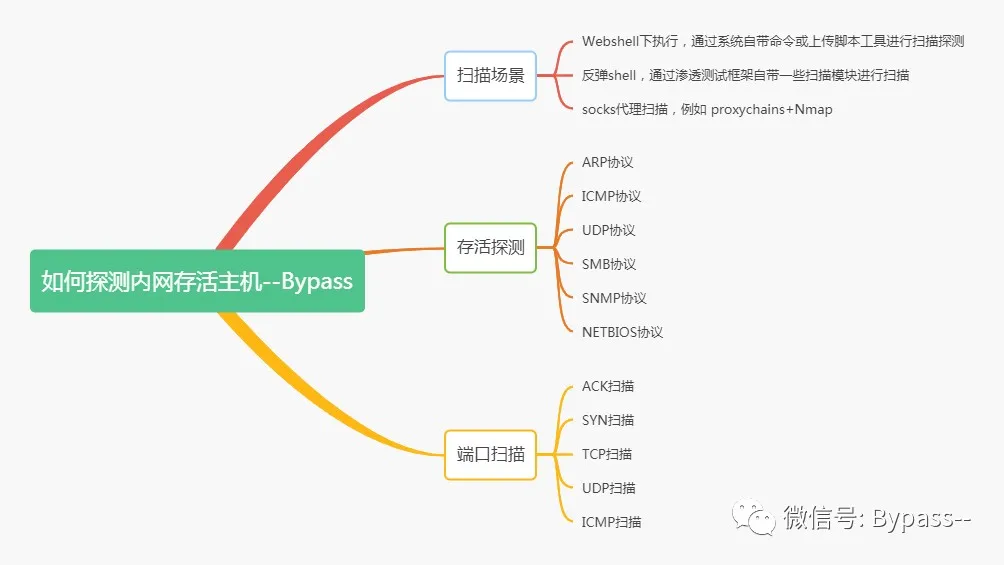

如何探測內網存活主機

在滲透中,當我們拿下一臺服務器作為跳板機進一步進行內網滲透時,往往需要通過主機存活探測和端口掃描來收集內網資產。

我們將主機掃描的場景大致可分為三種,1)直接在webshell下執行,通過系統自帶命令或上傳腳本工具進行掃描探測 ;2)通過反彈shell進行內網滲透,msf等滲透測試框架自帶一些掃描模塊;3)通過socks代理掃描內網(例如 proxychains+Nmap掃描)。

在合適的場景下,選擇最合適的武器。比如支持存活探測的協議,包括了 ARP、ICMP、SMB、 UDP、NETBIOS、SNMP協議等;支持端口掃描的方式,包括ACK掃描、SYN掃描、TCP掃描、UDP掃描、ICMP掃描等。

1. ping命令

我們經常通過ping檢查網絡連通性,通過telnet來測試指定端口連通性。使用系統自帶的命令來完成C段探測,雖然效率低,但不容易觸發安全規則。如果服務器開啟了防火墻或者禁ping,那么就會影響探測結果。

Windows下使用ping命令掃描C段:

- for /l %i in (1,1,255) do @ping 192.168.64.%i -w 1 -n 1|find /i "ttl="

Linux 下使用ping命令掃描C段:

- for k in $( seq 1 255);do ping -c 1 192.168.99.$k|grep "ttl"|awk -F "[ :]+" '{print $4}'; done

另外,還可以結合系統自帶的traceroute、arp 、netstat等命令收集內網信息,curl、wget可以用來做端口探測。

2. Powershell

通過powershell腳本掃描IP地址存活:

- powershell.exe -exec bypass -Command "Import-Module ./Invoke-TSPingSweep.ps1;Invoke-TSPingSweep -StartAddress 192.168.1.0 -EndAddress 192.168.1.255"

腳本下載地址:https://gallery.technet.microsoft.com/scriptcenter/Invoke-TSPingSweep-b71f1b9b

用PowerShell實現基本的端口掃描功能。

針對單個IP的多個端口的掃描:

- PS C:\Users\Bypass> 1..1024 | % {echo ((new-object Net.Sockets.TcpClient).Connect("192.168.246.44",$_)) "Port $_ is open!"} 2>$null

針對某IP段中單個端口的掃描:

- foreach ($ip in 1..20) {Test-NetConnection -Port 80 -InformationLevel "Detailed" 192.168.1.$ip}

針對某IP段 & 多個端口的掃描器

- 1..20 | % { $a = $_; 1..1024 | % {echo ((new-object Net.Sockets.TcpClient).Connect("10.0.0.$a",$_)) "Port $_ is open!"} 2>$null}

3. 基于MSF的內網主機探測

使用msf進行反彈shell進行內網滲透時,通過msf自帶的掃描模塊進行快速掃描。

主機存活探測:

- auxiliary/scanner/discovery/arp_sweep ARP掃描

- auxiliary/scanner/discovery/udp_sweep UDP掃描

- auxiliary/scanner/netbios/nbname NETBIOS掃描

- auxiliary/scanner/snmp/snmp_enum SNMP掃描

- auxiliary/scanner/smb/smb_version SMB掃描

端口掃描:

- auxiliary/scanner/portscan/ack TCP ACK端口掃描

- auxiliary/scanner/portscan/ftpbounce FTP bounce端口掃描

- auxiliary/scanner/portscan/syn SYN端口掃描

- auxiliary/scanner/portscan/tcp TCP端口掃描

- auxiliary/scanner/portscan/xmas TCP XMas端口掃描

4. Nmap掃描內網

Nmap是一個端口掃描器,可用于主機發現、端口掃描、版本檢測、OS檢測等。

使用場景:建立socks代理,proxychains+Nmap掃描內網。

支持多種掃描模式:

- -sT: TCP 掃描

- -sS: SYN 掃描-

- sA: ACK 掃描

- -sF:FIN掃描

- -sU: UDP 掃描

- -sR: RPC 掃描

- -sP: ICMP掃描

快速掃描所有端口:

- nmap -sS -p 1-65535 -v 192.168.99.177