后量子密碼硬件加速:計算速度提升2.5倍,ATP減小4.9倍

密碼,無疑在系統安全和網絡安全中扮演著至關重要的角色。

但是,隨著具有強大密碼破解能力的量子計算機不斷取得實質性研究進展,目前廣泛使用的RSA、ECC等公鑰密碼算法逐漸變得不再安全。

這對于現有的密碼體系而言可以說是毀滅性的威脅。

為應對該類挑戰,學術界和工業界早已開始著手研究能抵御量子計算攻擊的后量子密碼算法。

但問題在于,后量子密碼算法的運算量通常非常巨大,想要真正應用和推廣,就對專用后量子密碼芯片提出了高要求:

必須要依靠高效的硬件架構,從而能以較低資源開銷獲得滿足應用需求的執行速度。

現在,針對這一問題,清華大學魏少軍、劉雷波教授團隊提出了一種低計算復雜度數論轉換與逆轉換方法,以及一種高效的后量子密碼硬件架構。

不僅能降低一類基于格的后量子密碼算法的計算復雜度,還能在提高算法執行速度的同時減少了硬件資源開銷。

實驗結果表明,與最先進的方法相比,該設計在計算速度上快了2.5倍以上,同時面積延時積(ATP)減小了4.9倍。

這一成果剛剛登上了第22屆密碼硬件與嵌入式系統會議(CHES)。這是國際密碼芯片和物理安全方向最重要的頂會之一。

后量子密碼硬件加速技術

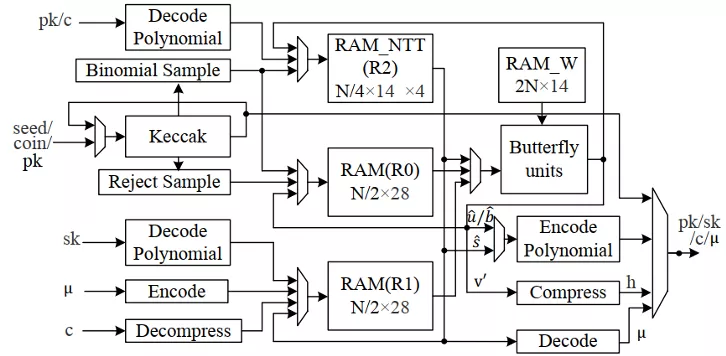

具體而言,這是一種應用于格密碼的低計算復雜度數論轉換方法及其硬件實現架構,可以同時優化算法執行時間和硬件資源開銷。

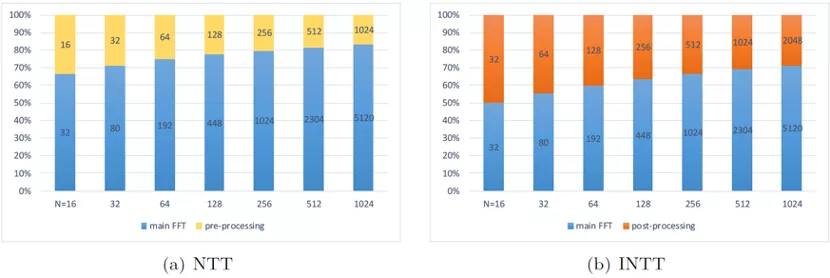

如下圖所示,已有面向格密碼的數論轉換架構效率不高的癥結在于其正變換和逆變換分別需要預處理與后處理,而預處理與后處理的計算量巨大,正是制約處理速度提升的瓶頸。

在清華的這項研究中,研究人員將預處理部分融合進時域分解快速傅里葉變換中,將后處理部分融合進頻域分解快速傅里葉變換中,徹底去除了這兩部分運算量。

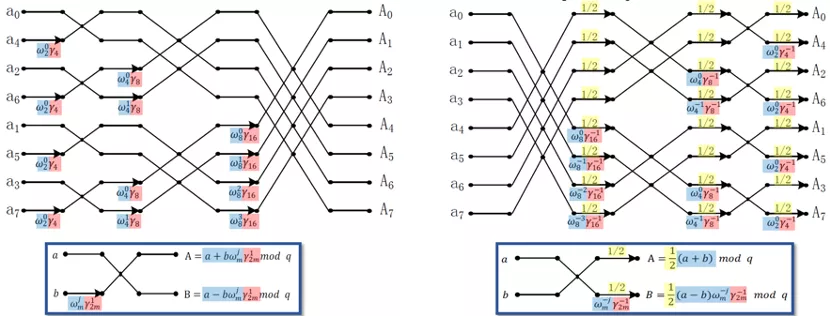

消除預處理和后處理后的低計算復雜度數論轉換和逆數論轉換,就像這樣:

相比經典快速傅里葉變換,這個方法沒有額外時間開銷,硬件代價也非常小。

同時,研究人員還提出了一種能支持兩種蝶形運算的緊湊型運算單元架構,針對NewHope算法的特定模數提出了一種無需執行乘法操作的恒定時間模約簡方法,并據此設計了低復雜度數論轉換硬件實現架構。

在同規模數論轉換的硬件架構中達到執行速度最快,且減小面積延時積近3倍。

此外,這項研究還使用了雙倍帶寬匹配、時序隱藏等架構優化技術,進一步減小了執行NewHope算法的時鐘周期數,設計了處理時間恒定的NewHope硬件架構。

實驗結果表明,其計算速度相比已有最好結果快至少2.5倍,同時面積延時積減小了4.9倍。

關于作者

論文一作張能,目前正在清華大學微電子所攻讀博士學位。

論文通訊作者是清華微電子所長聘教授劉雷波,主要合作者還有楊博翰、陳晨、尹首一等。

其實,在架構和芯片領域,清華魏少軍、劉雷波教授的這支團隊早已打響了名號。

△魏少軍教授

過去10余年,魏少軍、劉雷波教授團隊在硬件安全與密碼芯片領域取得了多項技術突破,關鍵技術在一系列國家重大工程中得到批量應用,曾獲國家技術發明獎二等獎、教育部技術發明獎一等獎、電子學會技術發明獎一等獎、中國發明專利金獎、世界互聯網大會15項世界互聯網領先科技成果等多項重要科技獎勵。

此前,該團隊的《應用于事務內存的樂觀并發控制算法的FPGA加速》還曾獲MICRO最佳論文提名。這也是MICRO 52年歷史上第二次有亞洲高校及機構獲此殊榮。