5個應用泄漏數百萬用戶敏感數據 到底是哪五個app?你中招了嗎?

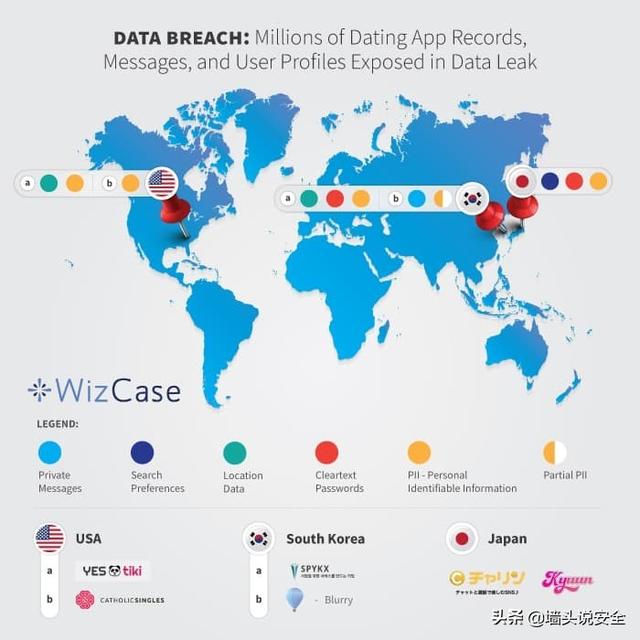

WizCase的IT研究人員最近在美國和東亞的5個不同的約會應用程序上發現了數據泄漏和隱私泄露事件。

這些違規行為展示了受損的用戶數據和敏感信息,例如姓名,賬單地址,電話號碼,個人資料,甚至私人/直接消息。

進一步的信息證明,泄露的配置文件有數百萬,并且托管這些數據庫的Elasticsearch服務器,MongoDB數據庫和AWS存儲桶在沒有密碼保護或安全驗證的情況下可以公開訪問。

涉及數據泄露的應用程序和站點

CatholicSingles

根據WizCase在美國的博客文章,CatholicSingles泄露了敏感的用戶信息,包括他們的姓名,電子郵件地址,電話號碼,年齡,職業,教育程度和帳單地址。確保用戶身體特征(例如頭發,眼睛顏色和互聯網活動)的數據也已被破壞。

更令人震驚的是,用戶的付款方式也很容易獲得,使他們處于危險之中。這個交友網站專門為尋求基于信仰的伴侶的單身人士打造。

YESTIKI

TIKI互動在應用商店上顯示的另一個美國約會應用程序YESTIKI.com泄漏了4300條用戶記錄,這些記錄通過MongoDB服務器最終達到352MB。數據泄露包括用戶的真實姓名,電話號碼,GPS位置,活動日志等。

Blurry

名為Blurry的韓國應用程序通過Elasticsearch服務器暴露了70,000條記錄。該應用程序已由50,000多名用戶安裝,可在iTunes應用程序商店中使用。

但是,此違規行為導致使用該平臺交換私人消息。其中一些消息包含機密信息,例如Instagram句柄和電話號碼。

Congdaq/Kongdaq

SPYKX.com創建的另一個名為Congdaq / Kongdaq的韓國應用程序通過Elasticsearch服務器暴露了123,000(600MB)個用戶記錄。數據泄漏導致用戶的私人但敏感信息,包括明文密碼,性別,出生日期和GPS位置。

Charin and Kyuun

此外,日本的兩個約會應用程序分別稱為Charin和Kyuun,盡管懷疑它們屬于同一公司,但它們暴露了102,000,000(57GB)的客戶記錄。兩種應用程序的設計都相似,并且違規行為導致使用了同一臺未受保護的Elasticsearch服務器。

公開的數據包括用戶的電子郵件地址,明文密碼,ID,移動設備信息及其個人喜好。

WizCase進行的進一步調查顯示,另外六臺不安全的服務器暴露了約會應用程序用戶的信息。但是,他們無法找到原點。該公司認為,數據泄露和泄漏可能是通過稱為“網絡抓取”的過程進行的。

Web爬網是收集和存儲用戶提供的信息的過程。但這不僅限于網站,同樣的類比也適用于技術和協議。

如何確保數據安全?

保護數據的最佳方法是,在包括約會應用程序在內的任何網站上注冊時,請保持警惕和注意數據。另外,請勿對每個帳戶或社交媒體句柄使用相同的密碼。

確保選擇難以破解或復雜的密碼。除此之外,您通過這些應用程序提供的信息應該最少。注意提供您的家庭住址,電話號碼甚至照片。