五款最容易受到攻擊的汽車 你中招了嗎?

據(jù)Computerworld網(wǎng)站報(bào)道,PT&C|LWG司法咨詢服務(wù)(以下簡稱“PT&C|LWG”)在發(fā)表的一份研究報(bào)告中列出了最容易受到黑客攻擊的5款車型。PT&C|LWG的研究基于黑客發(fā)表的研究報(bào)告、車輛召回信息和媒體報(bào)道。

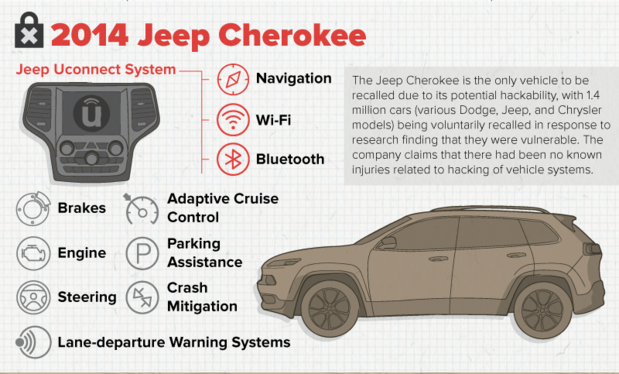

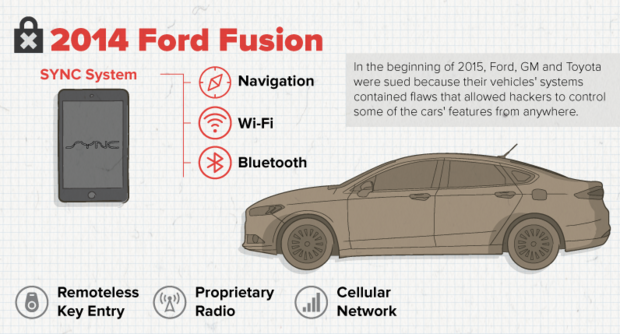

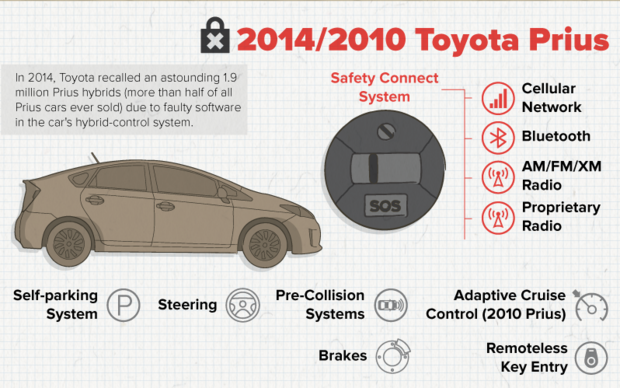

最容易受到黑客攻擊的車型包括2014年款Jeep切諾基、2014年款英菲尼迪Q50、2015年款凱迪拉克Escalade、2010和2014年款豐田普銳斯、2014年款福特Fusion。

最不容易遭到攻擊的車型包括:2014年款?yuàn)W迪A8、2014年款道奇蝰蛇、2014年款本田雅閣和特斯拉Model S。

PT&C|LWG列出的最不容易受到攻擊的車型,要么是安裝計(jì)算機(jī)系統(tǒng)較少的車型,例如道奇蝰蛇,要么是安裝能相互通信的網(wǎng)絡(luò)設(shè)備較少的車型,例如奧迪A8。PT&C|LWG分析師羅伯特·格拉格(Robert Gragg)說,“這些車型上能夠被攻擊的點(diǎn)不多。”

Computerworld稱,特斯拉Model S入選最不容易遭到攻擊汽車榜單的原因是其主機(jī)運(yùn)行Linux操作系統(tǒng)。格拉格表示,“惡意件主要面向Windows操作系統(tǒng),Linux更強(qiáng)健,開發(fā)在其上運(yùn)行的惡意代碼的難度更大。”

據(jù)格拉格稱,相反,最容易受到攻擊的汽車使用的聯(lián)網(wǎng)部件也是最多的,尤其是那些無線電或WiFi網(wǎng)絡(luò)與汽車實(shí)體部件相連的車型。

市場研究公司Gartner預(yù)計(jì),到2020年,具有無線連網(wǎng)功能的乘用車數(shù)量將達(dá)到1.5億輛,其中60% - 75%將能消費(fèi)、創(chuàng)建和分享基于Web的數(shù)據(jù)。

為了解決未來由無線攻擊汽車帶來的危險(xiǎn),英特爾今天宣布成立汽車安全評(píng)審委員會(huì)(以下簡稱“ASRB”),幫助降低與聯(lián)網(wǎng)汽車有關(guān)的網(wǎng)絡(luò)安全風(fēng)險(xiǎn)。

該委員會(huì)由具備網(wǎng)絡(luò)-實(shí)體系統(tǒng)專業(yè)知識(shí)的全球頂級(jí)安全人才組成。ASRB研究人員將進(jìn)行安全測試和審計(jì),提出先進(jìn)網(wǎng)絡(luò)安全解決方案的最優(yōu)方法和設(shè)計(jì)建議,惠及汽車產(chǎn)業(yè)和司機(jī)。英特爾還發(fā)表了第一版的汽車網(wǎng)絡(luò)安全最優(yōu)方法白皮書。英特爾將根據(jù)ASRB的研究對(duì)白皮書進(jìn)行修訂。

英特爾安全部門高級(jí)副總裁、總經(jīng)理克里斯·楊(Chris Young)在一份聲明中表示,“我們能,也必須提高汽車防御網(wǎng)絡(luò)攻擊的水平。”

Computerworld表示,目前,現(xiàn)代化汽車上安裝有20-70臺(tái)計(jì)算機(jī),每臺(tái)計(jì)算機(jī)都有自己的專門用途。例如,引擎控制計(jì)算機(jī)監(jiān)控多個(gè)電子傳感器,以及負(fù)責(zé)調(diào)節(jié)引擎和維持最優(yōu)性能的致動(dòng)器。汽車廠商利用“電子控制單元”描述管理各種汽車功能的計(jì)算機(jī)。

例如,電子控制單元控制著防抱殺剎車和接近報(bào)警等汽車安全功能;控制空調(diào)系統(tǒng)的電子控制單元能接收來自車內(nèi)傳感器的數(shù)據(jù),并利用這些數(shù)據(jù)調(diào)節(jié)氣流、加熱和制冷溫度。

通常情況下,所有車載計(jì)算機(jī)系統(tǒng)能利用控制器局域網(wǎng)絡(luò),通過管理車載通信和娛樂信息系統(tǒng)的計(jì)算機(jī)化系統(tǒng)進(jìn)行訪問。

目前許多現(xiàn)代化汽車能通過手機(jī)、藍(lán)牙,甚至WiFi連接訪問。盡管并非易事,但是,一旦黑客獲得汽車主機(jī)的訪問權(quán)限,其固件可以用來攻擊汽車的控制器局域網(wǎng)絡(luò),控制器局域網(wǎng)絡(luò)能與所有電子控制單元通信。然后就是發(fā)現(xiàn)能控制各種汽車功能的控制器局域網(wǎng)絡(luò)消息了。

例如,一名安全研究人員最近在YouTube上發(fā)布了一段視頻,演示他制作的一臺(tái)設(shè)備如何截獲無線通信信號(hào),對(duì)運(yùn)行OnStar RemoteLink移動(dòng)應(yīng)用的通用汽車公司的汽車進(jìn)行定位、開鎖和啟動(dòng)操作。

最近的另外一起汽車攻擊研究案例,演示了如何通過手機(jī)網(wǎng)絡(luò)訪問一輛2015年款Jeep切諾基的控制器局域網(wǎng),并控制從轉(zhuǎn)向、剎車到安全帶和收音機(jī)在內(nèi)的汽車功能和設(shè)備。

攻擊Jeep切諾基的安全研究人員查理·米勒(Charlie Miller)和克里斯·瓦拉塞克(Chris Valasek)表示,由于可以通過手機(jī)訪問,數(shù)以十萬輛計(jì)的汽車可能面臨在很遠(yuǎn)的距離上受到攻擊的風(fēng)險(xiǎn)。

Computerworld指出,PT&C|LWG在研究報(bào)告中估計(jì),汽車受到攻擊的最小距離與它使用的無線通信協(xié)議有關(guān)。例如,被動(dòng)防盜系統(tǒng)的攻擊距離為10米,無線電數(shù)據(jù)系統(tǒng)為100米,藍(lán)牙系統(tǒng)為10米,智能鑰匙為5-20米,對(duì)于支持WiFi的汽車,只要有互聯(lián)網(wǎng)連接的地方,就可以對(duì)它發(fā)動(dòng)攻擊。格拉格稱,這可能是個(gè)問題,因?yàn)樵絹碓蕉嗟钠噺S商都推出了帶有WiFi路由器的車型。

PT&C|LWG在報(bào)告中稱,“在2013年倫敦被盜的2.1萬輛汽車中,估計(jì)47%與某種形式的電子攻擊有關(guān)。大多數(shù)這類攻擊使用電子設(shè)備欺騙汽車的安全系統(tǒng),使之誤認(rèn)為竊賊在使用車鑰匙。”

格拉格表示,“在現(xiàn)實(shí)生活中”,列入最容易受到攻擊汽車榜單中的汽車并未受到攻擊。PT&C|LWG研究的結(jié)論基于工程師和白帽黑客的嘗試。

格拉格指出,“在更先進(jìn)的汽車中——配置有車載信息娛樂系統(tǒng)的汽車,無線安全系統(tǒng)和無線接入點(diǎn)都與導(dǎo)航系統(tǒng)相連。因此,這類汽車更容易受到黑客攻擊,因?yàn)樗鼈冇懈嗟臒o線接入點(diǎn)。具有無線訪問功能的任何產(chǎn)品都容易受到攻擊。”