VandaTheGod的7年黑歷史終因太嘚瑟被扒了出來

自2013年以來,世界各國政府的許多官方網站都遭到了黑客的攻擊和攻擊,攻擊者自稱是“VandaTheGod”。

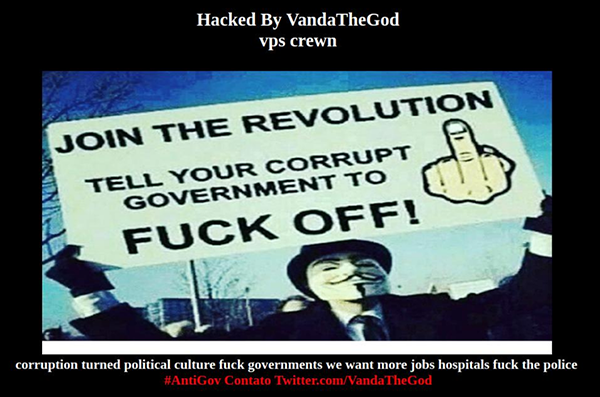

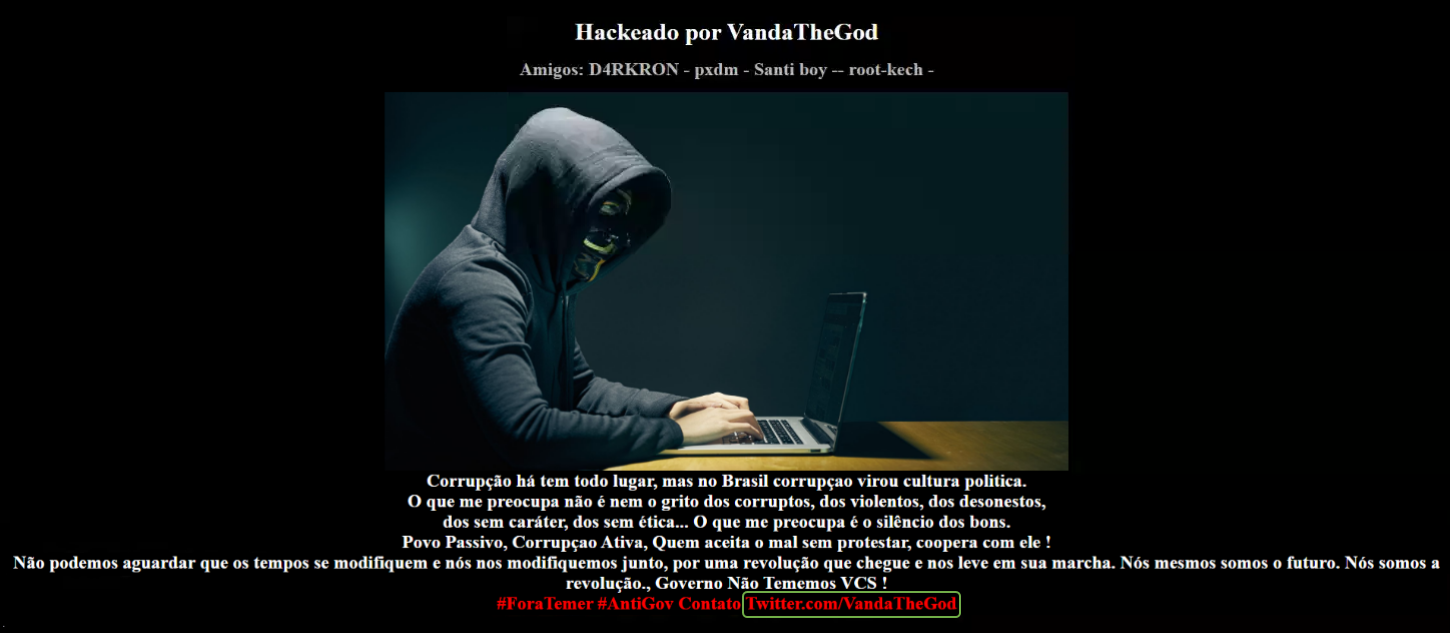

黑客的目標是許多國家的政府,包括:巴西、多米尼加共和國、特立尼達和多巴哥、阿根廷、泰國、越南和新西蘭。這些被攻擊的網站上留下的許多信息暗示,攻擊是出于反政府情緒的動機,是為了打擊社會不公,黑客認為這些不公是政府腐敗的直接結果。

盡管網站的丑化給了VandaTheGod很多關注,但攻擊者的活動不僅限于此,還包括竊取信用卡信息和泄露敏感的個人信息。

然而,通過仔細研究這些攻擊,我們能夠繪制出VandaTheGod多年來的活動圖,并最終發現攻擊者的真實身份。

被VandaTheGod攻擊的網站

高調的社交媒體活動

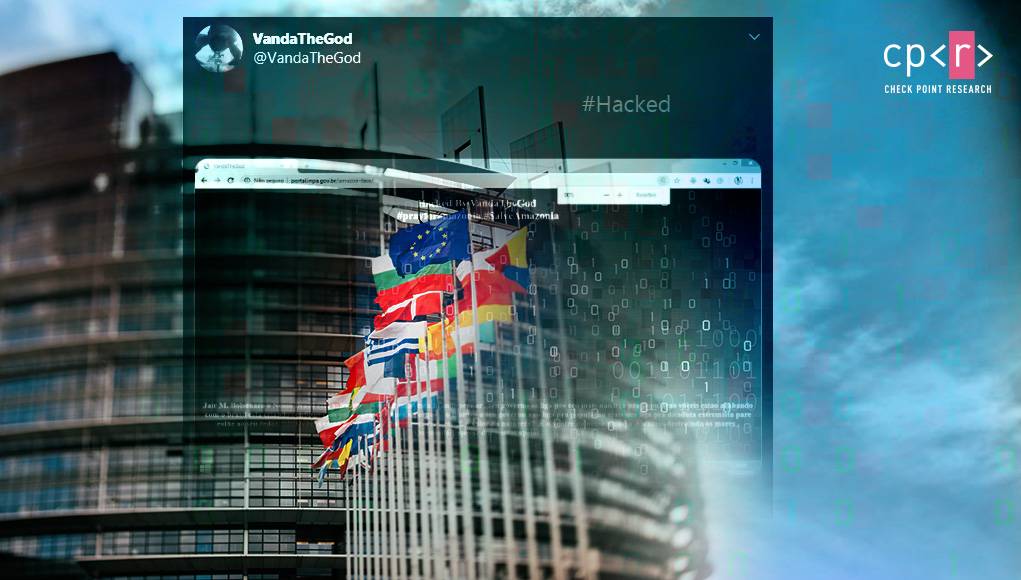

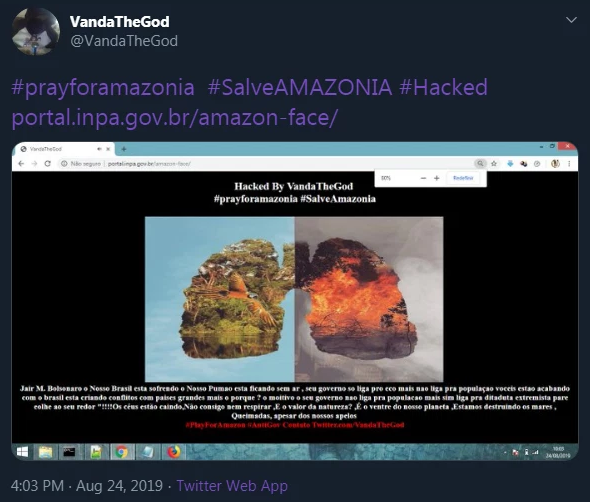

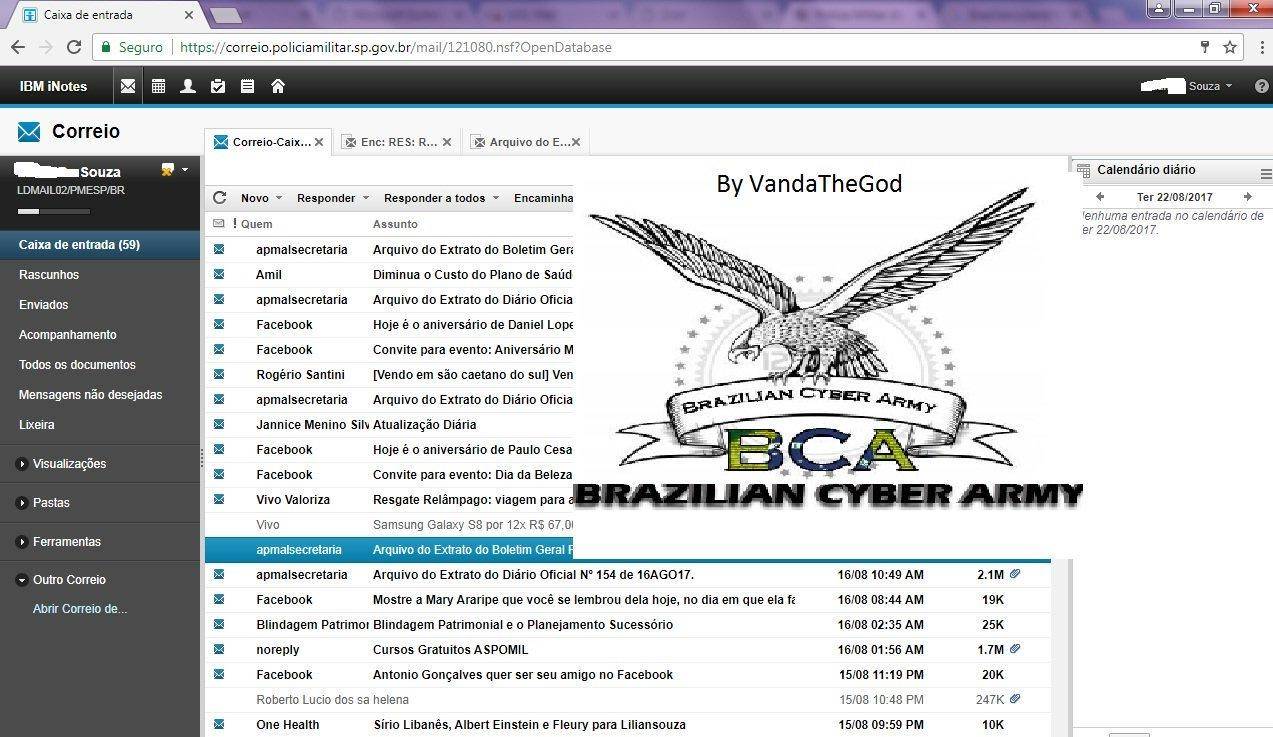

這個“VandaTheGod”角色背后的組織過去曾使用了多個別名,比如“Vanda de Assis”或“SH1N1NG4M3”,并且在社交媒體(尤其是Twitter)上非常活躍。他們通常會與公眾分享這些黑客努力的結果:

遭到攻擊的巴西政府網站,如攻擊者的Twitter feed所示

有時甚至會將此Twitter帳戶的鏈接添加到VandaTheGod在受感染網站上留下的消息中,從而確認此配置文件確實由攻擊者管理。

描述VandaTheGod的Twitter帳戶的受感染網站

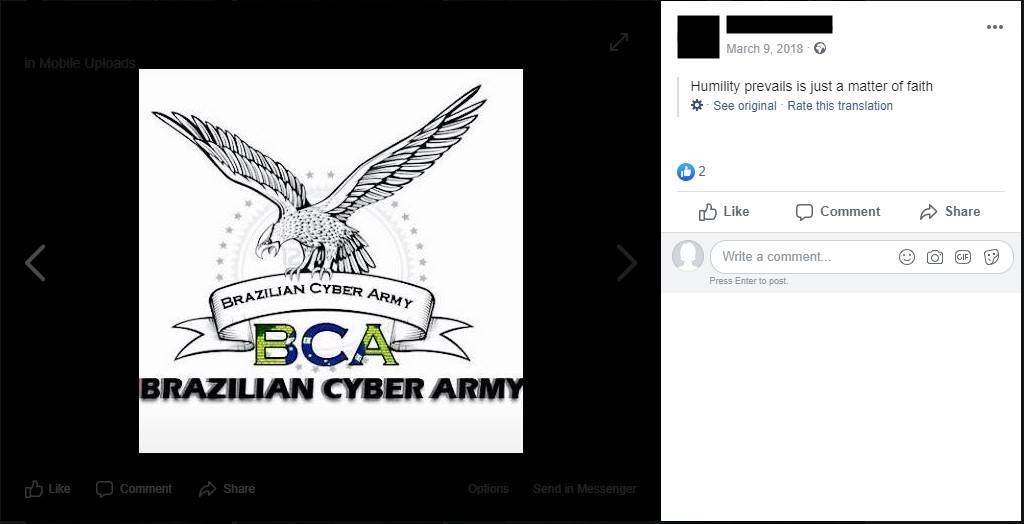

這個賬號里的很多推文都是用葡萄牙語寫的,此外,攻擊者聲稱自己是“巴西網絡軍隊”或“BCA”的一部分,經常在被盜賬戶和網站的截圖中顯示BCA的標識。

VandaTheGod與“巴西網絡軍隊”的關系

是社會極端主義還是黑客行為?

VandaTheGod不僅攻擊政府網站,還攻擊公眾人物、大學、甚至醫院。在其中一起案件中,攻擊者聲稱可以獲得100萬名新西蘭患者的醫療記錄,這些記錄以200美元的價格出售。

VandaTheGod聲稱可以訪問新西蘭基層衛生組織的數據

盡管公開的黑客活動報道有時可能阻止攻擊者追捕新目標,但令人奇怪的是,此人似乎很受關注,并且經常對有關VandaTheGod成就的報道感到自豪。他們甚至將一些媒體報道視頻上傳到VandaTheGod YouTube頻道。

攻擊者自我吹噓的媒體報道

大多數VandaTheGod對政府的攻擊都是出于政治動機,但仔細查看一些推特,就會發現攻擊者也在試圖把個人作為攻擊目標:總共入侵5000個網站。

VandaTheGod宣布的5000個網站被黑的目標

根據zone-h記錄(一個記錄惡意網站事件的服務),這個目標幾乎達到了,因為目前有4820個與VandaTheGod有關的被黑網站記錄。盡管這些網站中的大多數都是通過大規模掃描互聯網上的已知漏洞而被黑客入侵的,但列表中還包括眾多政府和學術網站,VandaTheGod似乎是故意選擇的。

在Zone-H中被入侵的記錄

VandaTheGod的隱藏術

VandaTheGod在多個黑客團體中的主要作用以及對公眾的熱愛,意味著他們通過眾多的社交媒體帳戶,備用帳戶(如被刪除),電子郵件地址,網站等等,與黑客社區中的其他人保持聯系。多年來,這個活動留下了大量的信息,這些信息為我們的研究提供了幫助。

VandaTheGod宣傳的電子郵件聯系信息

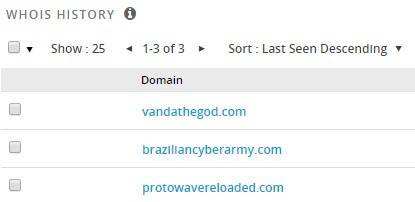

例如,VandaTheGod[.]com的WHOIS記錄顯示,該網站是由一個來自巴西的人注冊的,更確切地說,是來自Uberlandia,使用的是電子郵件地址fathernazi@gmail[.]com。碰巧的是,過去VandaTheGod聲稱自己是UGNazi黑客組織的成員。

VandaTheGod[.]com WHOIS信息

這個電子郵件地址被用來注冊其他網站,如braziliancyberarmy[.]com:

由fathernazi@gmail.com注冊的其他域

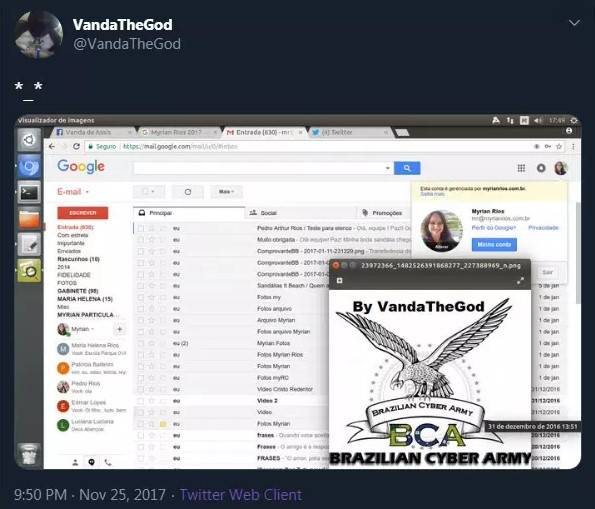

然而,這并不是唯一一個由VandaTheGod在網上分享的關于攻擊者身份的有價值的信息。例如,下面的截圖顯示了巴西女演員兼電視節目主持人米里安·里奧斯被泄露的電子郵件賬戶:

米里安·里奧斯在VandaTheGod的Twitter feed上的受感染帳戶的屏幕截圖

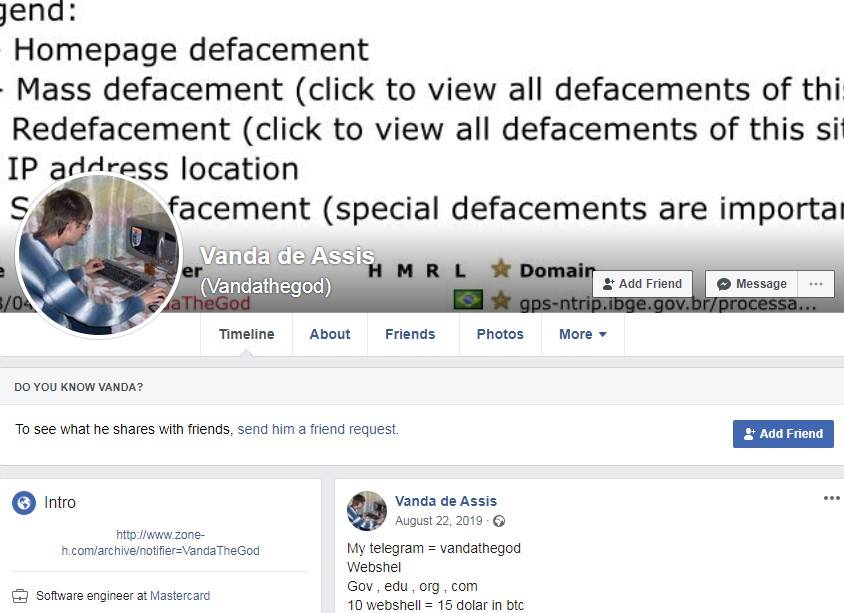

然而,這張截圖也顯示了一個名為“Vanda De Assis”的Facebook選項卡,查找這個名字后,我們找到了一個屬于攻擊者的個人資料:

Vanda De Assis的Facebook賬號

在對iOS數字取證和事件響應(DFIR)進行例行調查之后,研究人員發現了一些可疑事件,這些事件早在2018年1月就影響了iOS上的默認郵件應用程序。研究人員分析了這些事件,發現了一個影響蘋果iphone和ipad的可利用漏洞。ZecOps在很長一段時間內,在企業用戶、vip和mssp上檢測到該漏洞的多個觸發器。

該漏洞的攻擊范圍包括向受害者的郵箱發送自定義電子郵件,使其能夠在iOS 12上的iOS MobileMail應用程序或在iOS 13上發送的郵件中觸發該漏洞。

幾乎沒有可疑事件包括黑客通常使用的字符串(例如414141…4141),經過確認,我們驗證了這些字符串是由電子郵件發送者提供的。值得注意的是,盡管有證據顯示證實了受攻擊者的電子郵件是由受害者的iOS設備接收和處理的,但本應接收并存儲在郵件服務器上的相應電子郵件卻丟失了。因此,我們推斷這些電子郵件可能已被有意刪除。

我們知道從2018年1月開始在iOS 11.2.2上發生了多個觸發事件,當前,攻擊者可能正在濫用這些漏洞,詳情請點此。在研究觸發這些漏洞的過程中,我們已經看到一些可疑受害者之間的相似之處。

受影響的版本:1.所有經過測試的iOS版本都容易受到攻擊,包括iOS 13.4.1;2.根據我們的發現,這些漏洞都是在iOS 11.2.2或更高版本上主動觸發的;3.iOS 6及更高版本容易受到攻擊,iOS 6于2012年發布,iOS6之前的版本可能也會受到攻擊,但我們尚未檢查較早的版本。因為在iOS 6發行時,iPhone 5已上市。

研究人員發現,MIME庫中MFMutableData的實現缺少對系統調用ftruncate()的漏洞檢查,該漏洞導致越界寫入。我們還找到了一種無需等待系統調用ftruncate失敗即可觸發OOB-Write的方法。此外,我們發現了可以遠程觸發的堆溢出。眾所周知,這兩種漏洞都是可以遠程觸發的。OOB寫入漏洞和堆溢出漏洞都是由于相同的漏洞而引發的,即未正確處理系統調用的返回值。遠程漏洞可以在處理下載的電子郵件時觸發,在這種情況下,電子郵件將無法完全下載到設備上。

受影響的庫:/System/Library/PrivateFrameworks/MIME.framework/MIME;易受攻擊的函數:-[MFMutableData appendBytes:length:]。利用漏洞后的異常行為,除了手機郵件應用暫時放緩外,用戶觀察不到任何其他異常行為。在iOS 12上嘗試利用漏洞(成功/失敗)之后,用戶只會注意到郵件應用程序突然崩潰。在iOS13上,除了暫時的速度下降之外,這不會引起注意。如果隨后進行另一次攻擊并刪除電子郵件,則失敗的攻擊在iOS 13上不會明顯。

在失敗的攻擊中,攻擊者發送的電子郵件將顯示消息:“此消息無內容。”崩潰取證分析,用戶經歷的部分崩潰(多次崩潰中的一部分)如下;崩潰的指令是stnp x8,x9,[x3],這意味著x8和x9的值已被寫入x3并由于訪問存儲在x3中的無效地址0x000000013aa1c000而崩潰。為了找出導致進程崩潰的原因,我們需要看一下MFMutableData的實現。下面的調用樹是從崩潰日志中提取的,只有選定的一些設備才會發生崩潰。通過分析MIME庫,-[MFMutableData appendBytes:length:]的偽代碼如下:在崩潰發生之前執行以下調用堆棧:如果數據大小達到閾值,則使用文件存儲實際數據,當數據更改時,應相應更改映射文件的內容和大小,系統調用ftruncate()被inside -[MFMutableData _flushToDisk:capacity:]調用以調整映射文件的大小。ftruncate的幫助文檔是這樣說明的:如上所示,如果調用失敗,則返回-1,并且全局變量errno指定漏洞。這意味著在某些情況下,此系統調用將無法截斷文件并返回漏洞代碼。但是,在ftruncate系統調用失敗時,_flushToDisk無論如何都會繼續,這意味著映射的文件大小不會擴展,執行最終會到達appendBytes()函數中的memmove(),從而導致mmap文件出現超出邊界(OOB)的寫入。

盡管此配置文件沒有共享有關VandaTheGod真實身份的任何詳細信息,但我們能夠看到此名稱與攻擊者操作的Twitter帳戶之間有許多相似之處,因為在兩個平臺上經常共享相同的內容:

在VandaTheGod的Twitter帳戶上的黑客活動圖片

在Vanda de Assis的Facebook帳戶上的黑客行為完全相同

然而,更有趣的是,上面的截屏顯示了一個用戶的名字,我們將在這里僅通過首字母M. R.來識別。

VandaTheGod的電腦截圖,顯示了可能的身份

起初,我們不確定M. R.是否是VandaTheGod的真實姓名首字母,但我們認為值得調查,因為帶有這些首字母的名字也出現在VandaTheGod的Twitter上的一些截圖中,作為用于此黑客活動的計算機的用戶名。

起初,我們嘗試在Facebook上搜索名為M.R.的人,但這并不可能成功。

當我們與之前在vandathegod.com的WHOIS信息:“UBERLANDIA”中觀察到的城市一起搜索M.R.時,便是我們的突破。

這仍然給了我們許多Facebook個人資料,但是我們能夠找到一個帳戶,其中包含認可巴西網絡軍的上載圖像。

VandaTheGod的電腦截圖,顯示了可能的身份

現在,我們所要做的就是把這個人的賬號和我們所知道的凡達神的賬號聯系起來。

我們在新發現的個人資料和Vanda de Assis的Facebook賬戶之間找到了幾篇重疊文章。

M.R.的Facebook個人資料上的資料

在Vanda de Assis的Facebook個人資料中,有一模一樣的圖片

最后,我們從不同角度(即海報的客廳)以不同的角度找到了共享的環境照片。這證實了M.R.和VandaTheGod帳戶均由同一個人控制。

VandaTheGod推特賬戶上的客廳視圖

MR的Facebook帳戶上的同一客廳視圖

隨后,研究者將這些發現報告給相關執法部門。不過截止發稿時,所有詳細的社交媒體資料仍然存在,但攻擊者個人資料中與VandaTheGod別名共享的部分重疊的許多照片后來都被刪除了。此外,到2019年底,這些個人資料上的活動停止了,從那以后,此人就沒有發布過任何更新。

結論

自2013年以來,VandaTheGod的黑客活動一直針對政府、公司和個人。他們攻擊政府網站,出售公司信息,并在網上泄漏許多個人信用卡信息。

盡管許多人往往低估了攻擊性黑客組織,但VandaTheGod已經成功地對知名網站進行了多次攻擊,事實證明,黑客經常伴隨著犯罪活動,例如盜竊個人賬號的資金和銀行的存款,甚至是與更廣泛的網絡犯罪社區共享他們的攻擊和技術。

VandaTheGod成功進行了許多黑客攻擊,但最終卻因為自己的招搖,他留下了許多線索,從而暴露了自己的真實身份,尤其是在他的黑客職業生涯初期。最終,我們能夠確定VandaTheGod就是一個巴西人。