微軟遭遇“僵尸圍城”,黑客用Microsoft SQL數據庫挖礦

最近,Guadricore的IT安全研究人員透露,一個名為“Vollgar”的僵尸網絡正在從120多個IP地址向Microsoft SQL(MSSQL)數據庫發起攻擊,該攻擊自2018年5月以來一直持續到現在(將近兩年)。

該惡意軟件通過暴力破解技術成功獲得控制權后,便使用這些數據庫來挖掘加密貨幣。當前,正在開采的加密貨幣是V-Dimension(Vollar)和Monero(門羅幣),后者由于其廣為人知的匿名功能而在該領域非常受歡迎。

進一步的詳細統計信息顯示,61%的計算機僅感染了2天或更短的時間,21%的計算機感染了7-14天以上,其中17.1%的計算機受到了重復感染。后一種情況可能是由于缺乏適當的安全措施而導致在首次感染服務器時無法徹底消除該惡意軟件。

受感染最嚴重的國家包括中國、印度、美國、韓國和土耳其。

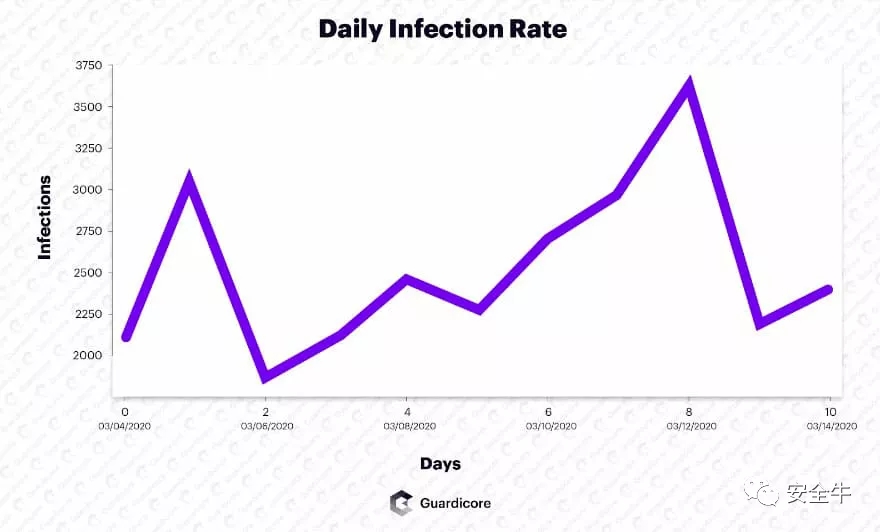

3月上旬平均每天感染數量超過3000次 數據來源:Guardicore

除了挖礦,攻擊者還會竊取數據,研究者指出:

| 除了消耗寶貴的CPU資源挖礦之外,這些數據庫服務器吸引攻擊者的原因還在于它們擁有的大量數據。這些機器可能存儲個人信息,例如用戶名、密碼、信用卡號等,這些信息僅需簡單的暴力就可以落入攻擊者的手中。 |

為幫助感染者,Guardicore建立了一個Github代碼庫(https://github.com/guardicore/labs_campaigns/tree/master/Vollgar),該庫有用于識別惡意軟件的一系列特征數據,包括:

- 作為攻擊的一部分丟棄的二進制文件和腳本的名稱

- 回傳服務器的域和IP地址

- 攻擊者設置的計劃任務和服務的名稱

- 攻擊者創建的后門憑證

- Guardicore制作的Powershell腳本,用于檢測Windows機器上Vollgar活動的殘留

該庫還提供了腳本運行指南和行動建議,其中包括:

- 立即隔離受感染的計算機,并阻止其訪問網絡中的其他資產。

- 將所有MS-SQL用戶帳戶密碼更改為強密碼也很重要,以避免被此攻擊或其他暴力攻擊再次感染。

- 最后,還可以采取某些主動性的預防措施來保護自己的數據庫。例如將數據庫與互聯網斷開,從而限制外部訪問;實施基于復雜訪問的控制機制,該機制僅將需要訪問特定服務器的IP地址列入白名單,并限制登錄嘗試的次數以防止暴力破解。

【本文是51CTO專欄作者“安全牛”的原創文章,轉載請通過安全牛(微信公眾號id:gooann-sectv)獲取授權】