全年觀測:增長的利潤意味著更多的勒索軟件攻擊

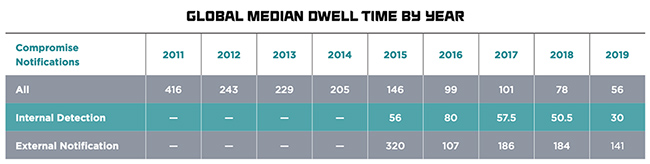

各個組織正在更快地檢測和遏制攻擊,全球停留時間中位數(即網絡入侵開始到被識別之間的持續時間)已縮短為56天。根據FireEye的數據,這比上一年的78天中位數低了28%。

顧問將這種趨勢歸因于組織改善了其檢測程序,以及攻擊者行為的改變。例如破壞性攻擊(勒索軟件、加密貨幣礦工等)的持續增加,而些攻擊的駐留時間通常比其他攻擊類型短。

全球內部和外部檢測時間也縮短了。

- 組織通過外部得知入侵:停留時間中位數為141天,比上一個M-Trends報告(184天)減少了23%。

- 組織自我檢測到入侵事件:停留時間中位數為30天,比去年同期(50.5天)減少40%。盡管內部檢測時間的改善程度最大,但仍有12%的受訪組織的內部檢測的停留時間在700天以上。

內部檢測占比達四年來的最低水平

盡管組織內部識別的入侵的停留時間縮短了,但與外部來源相比,自我檢測到的安全事件的總體百分比也有所下降——比起去年下降了12個百分點。而自2011年以來,內部檢測數量一直是穩定增長的。

也就是說,2019年是四年來外部通知首次超過內部檢測。這種轉變可能是由于多種因素引起的,例如執法和網絡安全供應商通知的增加,公共披露規范的變化以及合規性提升。

同時,由于其他指標顯示組織檢測和響應是在持續改進的,所以這種轉變不太可能是因為組織檢測入侵的能力降低。

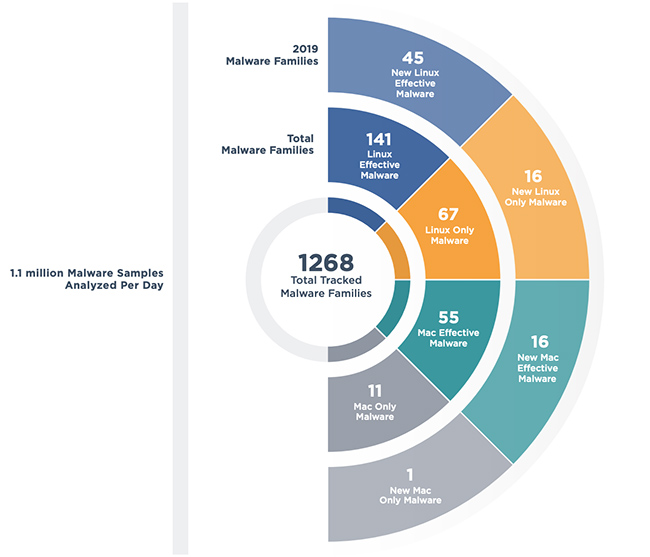

確定了數百個新的惡意軟件家族

報告詳細介紹了2019年觀察到的所有惡意軟件家族的情況,其中41%從未見過。此外,確定的樣本中有70%屬于五個最常出現的家族之一,并且這些家族基于開源工具積極進行開發。

這些表明,不僅惡意軟件作者正在創新,網絡犯罪分子還在外包任務,以更快地通過運營獲利。

還要注意的是,大多數新的惡意軟件家族都影響了Windows或多個平臺,僅影響Linux或Mac的新的惡意軟件家族活動仍然是少數。

更多的勒索軟件攻擊

在專業人員響應的攻擊中,絕大多數(29%)可能是出于直接獲得經濟利益的動力,包括了勒索,贖金,盜竊卡和非法轉賬等。其次(22%)是數據盜竊,可能是出于獲得知識產權或間諜活動的目的。

勒索軟件攻擊的成功獲利,以及勒索軟件即服務(RaaS)商業模式的可用性,都促成了勒索軟件案件總數的增加。歷史上以個人和信用卡信息為目標的老牌網絡犯罪集團也越來越多地將勒索軟件作為創收的輔助手段。

考慮到勒索軟件攻擊的難易程度以及攻擊者在獲利上的持續成功,可以預期,勒索軟件將繼續被用作輔助手段。