物聯網病毒是怎么回事?

故事要從一個叫做“Mirai”(日語詞匯,本意為“未來”)的病毒說起。

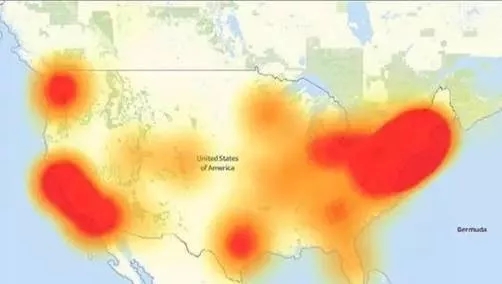

美國東部時間2016年10月21日上午7:00左右,一場始于東海岸的大規模互聯網癱瘓事件開始發生 。前后三次,每次持續一到兩個小時的大規模DDoS攻擊使大半個美國的網絡陷入癱瘓,包括Twitter、Netflix、Github、Airbnb、Visa等各大熱門網站均出現了無法訪問的情況,美食博主無法在推上曬出當日早餐,程序員無法在Github交流切磋,人們的網絡生活突然變得乏味……但負擔最重的還是企業,被動承受了軟硬件維修升級的財務支出以及故障損失。

紅色部分表示民眾反應無法訪問網站的區域,圖源downdetector.com

很快,事件最直接的“受害者”——美國域名解析服務商 Dyn確認了這是一次跨越多個攻擊向量及互聯網位置的復雜攻擊,涉及數千萬個IP地址,并且攻擊流量的主要來源之一就是受到僵尸網絡感染的聯網設備,比如路由器、攝像頭,同時Dyn還確認了這組僵尸網絡背后的病毒身份,就是一個月前出現在黑客論壇上的“Mirai”病毒。

簡化一點來理解,Mirai發動攻擊的流程分為兩大步:

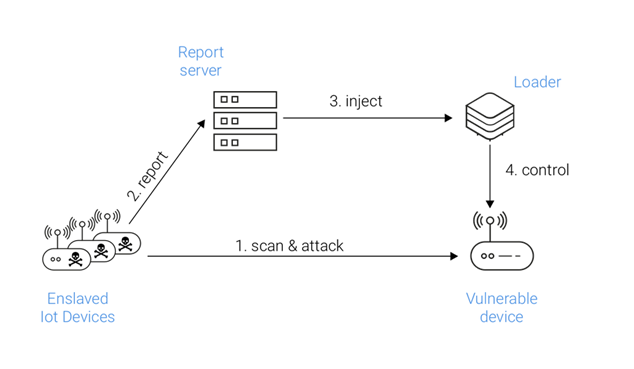

第一步,擴大僵尸網絡規模,盡可能多地發現、攻擊并感染網絡中存在漏洞的IoT設備。

黑客首先會創造一批受Mirai感染的原始設備,這些設備會持續地、隨機地在網絡中掃描發現更多存在漏洞的IoT設備。在檢測到目標以后,機制就會使用Mirai內置的超過60組默認賬戶密碼(像是admin/admin)進行登陸,而一旦登錄成功(因為很多IoT設備都使用默認設置,所以這種看起來低級的方法其實效率很高),就會向C&C服務器報告以向設備下發下載Mirai病毒的指令。設備由此被感染并進入”肉雞”狀態,以備黑客在任何時候指揮發動攻擊,秉持著“只要干不死,就往死里干”的精神而存在。

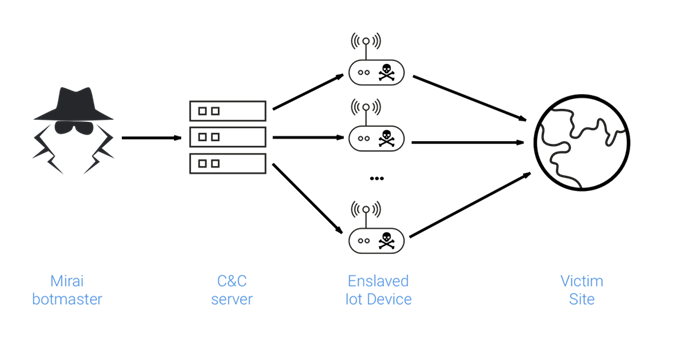

第二步,操縱”肉雞”,向目標發起DDoS攻擊。

DDoS攻擊,又稱分布式拒絕服務,通常利用大量的網絡節點資源如IDC服務器、個人PC、手機、打印機、路由器、攝像頭等智能設備對目標發送合理的服務請求,就此占用過多的服務資源,使服務器擁塞而無法對外提供正常服務。擁有足夠肉雞數量的Mirai向目標發起DDoS攻擊,道理也是如此。

大斷網事件之后,Mirai由此名聲大噪,甚至有發言認為:“Mirai的橫空出世表明DDoS攻擊活動出現了新的轉折點,IoT僵尸網絡開始成為此類攻擊的主力軍。”

據測算,Mirai的威力在2016年11月達到峰值,當時它已控制了超過60萬個物聯網設備。

的確,當黑客們利用Mirai病毒在全世界收割了數量級如此龐大的設備,他們便有了一種統帥千軍、發號施令的感覺,在利益或名氣的趨勢下做了很多法律允許之外的事,比如先攻擊母校網站,再把安全服務賣給學校;比如攻擊專門報道網絡犯罪的博客網站,挫挫對方銳氣;再比如刷單薅羊毛、網站刷瀏覽量、利用僵尸網絡挖礦、或者向金主的競爭對手發起DDoS攻擊……像這樣的事還有很多。

那么跳到事件結局,我們發現制作Mirai病毒的3位年輕黑客早已被FBI逮捕,付出了應有的代價。但說到這您也許會問,既然幕后黑手已經落網,為什么還需要給Mirai那么長的篇幅特別說明?我們難道只是在看一份卷宗嗎?

所以,接下來要說的就很關鍵。

在“大斷網事件”之前一個月,主謀之一Paras Jha就在自己名為 Anna -Senpai的論壇賬號上,用“開源”的精神完整地發布了Mirai病毒源代碼,而他這份代碼寫得很優秀,具備了所有僵尸網絡病毒的基本功能,可以說是底子很好。因此只要后來者有意愿、有能力在原始文檔上做些改動,就可能改造出新的病毒變種,使其具備新的傳染性與危害性,帶來新的網絡危機。

????

潘多拉魔盒就在此刻打開。

1. 由黑客BestBuy操縱的變種Mirai

2016年11月27日,歐洲最大的電信運營商德國電信(Telekom)旗下90萬臺路由器突然被惡意入侵,大量用戶無法正常使用服務。

事后發現,當時德國電信為用戶提供的路由器存在一個極大的漏洞,這個漏洞使路由器的7457端口直接暴露給外部網絡,黑客正是通過變種的Mirai病毒瘋狂地掃描互聯網中所有設備的7457端口,進而把越來越多的路由器都納入自己僵尸網絡的麾下。

2. Satori

Satori是在2017年12月被發現的,名字同樣來源于日語,意為“覺醒”。

Satori依然是Mirai的變種,但與Mirai使用掃描器搜索易被攻擊的路由器不同,Satori利用路由器兩個端口37215和52869中的漏洞來進行攻擊,因此不需要別的組件就能夠自行傳播,快速擴大影響。

據研究人員表示,該病毒當時僅用了12個小時就成功激活超過28萬個不同的IP,影響了數十萬臺路由器設備。

3. Satori的變種——Satori Coin Robber

因為快速、聯合的防御行動,Satori的蔓延很快就被抑制住了,但黑客并沒有善罷甘休。

2018年1月,研究人員檢測到Satori的變種Satori Coin Robber。該病毒嘗試在端口37215和52869上重新建立整個僵尸網絡,并且開始滲透互聯網上的挖礦設備,通過攻擊其3333管理端口,把別人挖礦機的錢包地址改成自己的,從中獲取直接利益。

4. DvrHelper

因為Mirai引發的事件影響太大,許多機構都在此后著重布置了DDoS防御解決方案。DvrHelper作為Mirai的變種,配置了8個DDoS攻擊模塊來增加攻擊的力度,IP攝像頭經常是它的目標。

5. Persirai

Mirai代碼開源以后形成了特別大的影響,不僅讓物聯網產業看到了風險防控的重要性,也讓很多惡意軟件都選擇以Mirai為參考向物聯網設備發動進攻,Persirai就是聞訊而來的一股強大力量。

該病毒以暴露在公網中的IP攝像機為感染目標,在感染設備之后還會采用特殊的方法寄存在內存中并刪除痕跡來躲避用戶或者安全軟件的檢測。

此外,病毒作者竟考慮到IP攝像頭資源有限,且針對這類的惡意軟件實在太多,因此在感染設備后直接封堵漏洞,阻止后來者的感染攻擊。

6. Hajime

Hajime病毒首次出現在安全研究人員視野中,是在2016年10月。

它有很多與Mirai相似的地方,比如抓”肉雞”,利用存在漏洞的IoT設備進行傳播,且預設的用戶名和密碼組合與Mirai完全相同而只是多出兩組,但Hajime有一處關鍵的不同——它沒有攻擊性,不具備任何DDoS攻擊功能。

因此Hajime更像是用一種“不管做什么,先把位子占了”的模式對病毒提出反抗,畢竟當設備被Hajime感染后,就能夠阻擋外界通過23、7547、5555和5358這些常被Mirai利用的端口進行攻擊。但Hajime的立場有很大爭議,畢竟善惡只在一念間,而這些設備確確實實被其控制,未來的走向難以確定。

7. BrickerBot

物聯網病毒中立場存疑的還有BrickerBot。

如果說Mirai是為了把設備組成僵尸網絡以做黑產使用,BrickerBot卻不這么想。

它不指望受感染設備變成”肉雞”,反而通過一系列的指令清除設備文件,切斷網絡連接,直接讓設備“變磚”。

后來網絡中有人跳出稱自己是BrickerBot作者,此舉本意是為提醒用戶自己的設備有安全問題,希望盡快修補漏洞,但這種把設備直接破壞卻說“我是為你好”的方式也很難讓人領情。

我們應該怎么做?

時至今日,安全研究員們已經捕獲了數百種Mirai的變種樣本,針對Mirai的長期研究足夠被稱得上是行業中的“Mirai學”。在此之外雖然還有其他的病毒網絡,正對著物聯網體系虎視眈眈,但這都是歷史發展的必然, Windows/Linux系統、Android/IOS系統也是這樣走過來的。只是到了IoT時代,步子邁得快了些,很多設備出現了漏洞,給了心懷不軌的人可乘之機。尤其是使用了弱口令及默認密碼、內置密碼;存在邏輯漏洞、公共組件歷史漏洞的物聯網設備風險最大。

對此的解決方案也有不少:

降低物聯網設備風險的解決方案

- 關閉暴露在公網中的設備端口。

- 及時更改設備出廠默認密碼,對于一些無法更改的老舊設備暫停使用。

- 廠商持續監控設備出入流量及設備行為,盡早發現異常。

- 廠商定期排查現有設備中的風險與漏洞并做出修復。

- 設備廠商積極與監管部門和網絡安全公司密切合作,做好事件發生時的應急響應。

最后想說的是,物聯網病毒沒有那么可怕,自互聯網誕生以來就必然會出現這種情況。做好預防,找好安全合作伙伴,發現情況正確應對,一切就都會有答案。