WiFi網絡WPA2 KRACK漏洞分析報告

0x00 漏洞概述

安全研究員Mathy Vanhoef發現的WPA2協議的KRA(Key Reinstallation Attacks)漏洞,利用WPA2協議標準加密密鑰生成機制上的設計缺陷,四次握手協商加密密鑰過程中第三個消息報文可被篡改重放,導致在用密鑰被重新安裝。

WiFi網絡通過WPA2 handshake四次握手消息協商用于后續數據通信的加密密鑰,其中交互的第三個消息報文被篡改重放,可導致中間人攻擊重置重放計數器(replay counter)及隨機數值(nonce),重放給client端,使client安裝上不安全的加密密鑰。

此漏洞攻擊方式被命名為Key reinstallation attacks密鑰重裝攻擊,除了影響已經在用的數據加密密鑰,同時也影響PeerKey, group key, Fast BSS切換FT握手等,會導致WiFi通信數據加密通道不安全,存在被嗅探、篡改和重放等風險,攻擊者可獲取WiFi網絡中的數據信息。

幾乎所有支持Wi-Fi的設備(Android, Linux, Apple, Windows, OpenBSD, MediaTek, Linksys等)都面臨安全威脅,危害較大。

該漏洞相關影響取決于被攻擊的握手過程和數據加密協議,例如AES-CCMP可被重放和解密,TCP流量存在被劫持和注入惡意流量的可能,WPATKIP和GCMP可被重放、篡改及解密,影響會更大,因為GCMP兩端使用的相同的認證密鑰。

相關CVE如下,其中每個CVE代表一種特定場景下的密鑰重裝攻擊。

l CVE-2017-13077: 四次握手過程中重裝PTK-TK加密密鑰對

l CVE-2017-13078: 四次握手過程中重裝GTK

l CVE-2017-13079: 四次握手過程中重裝IGTK

l CVE-2017-13080: Group key 握手過程中重裝GTK

l CVE-2017-13081: 握手過程中重裝IGTK

l CVE-2017-13082: 接收重傳的快速BSS切換重關聯請求,在處理過程中重安裝PTK-TK加密密鑰對

l CVE-2017-13084: 在PeerKey握手過程中重安裝STK KEY

l CVE-2017-13086: 在DTLS握手過程中重安裝TDLS PeerKey

l CVE-2017-13087: 在處理WNM睡眠模式響應幀過程中重安裝GTK

l CVE-2017-13088: 在處理WNM睡眠模式響應幀過程中重安裝IGTK

漏洞攻擊演示視頻:

https://www.youtube.com/watch?v=BtdN1SM5Z5o

0x01 WPA2協議介紹

WPA全名為Wi-Fi Protected Access,有WPA和WPA2兩個標準, WPA(Wi-Fi Protected Access)加密方式目前有四種認證方式:WPA、WPA-PSK、WPA2、WPA2-PSK,采用的加密算法有兩種:AES(Advanced Encryption Standard高級加密算法)和TKIP(Temporal Key Integrity Protocol臨時密鑰完整性協議)。

由于WEP已被證明為不安全的協議,在802.11i協議完善前,采用WPA為用戶提供一個臨時性的解決方案。該標準的數據加密采用TKIP協議(Temporary Key Integrity Protocol),TKIP的兩個主要功能是:逐包密鑰及消息完整性檢查(MIC),與WEP相同的加密算法RC4來實現這一點,雖然TKIP解決了所有已知的WEP問題,但WPA2的AES加密更安全,適應更廣泛的工業標準并在實踐中廣泛使用。

WPA2是WPA的增強型版本,與WPA相比,WPA2新增了支持AES的加密方式,采用AES加密機制。

0x02 Key reinstallation attacks密鑰重裝攻擊

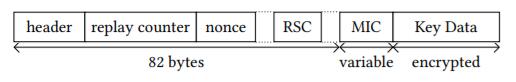

四次握手協商密鑰過程中消息報文見圖1EAPOL格式,其中重放計數replay counter字段用于檢測重復報文,每次發送一個報文,重放計數加一,nonce字段為加密密鑰生成所需要的隨機數。

圖1 EAPOL幀簡化報文格式

以group key為例,首先Client進入PTK-INIT狀態,初始化(PMK),當接收到消息1進入PTK_START狀態,client會生成隨機數SNonce,計算臨時TPTK,發送消息2(帶SNonce)到AP,當Client接收到消息3,replay counter重放計數等有效的條件下,進入PTK-NEGOTIATING協商狀態,同時標記TPTK為有效,發送消息4到AP,然后直接進入PTK-DONE狀態,使用MLME-SETKEYS安裝KEY。特別注意的是,此狀態機過程來自于802.11標準,清晰的考慮了未收到消息2或者4的情況,消息1或者3會繼續重傳。具體如下:

圖2 四次握手狀態機,KEY用MLME-SETKEYS.request命令字進行安裝

當client作為Supplicant加入wifi網絡,client與AP認證端Authenticator進行四次握手協商新的加密密鑰,見下圖3,在接收到四次握手中的第3個消息報文時會安裝新生成的加密密鑰,后續數據通信使用該密鑰進行數據加密。

因為報文可能丟失,如果AP未接收到client的響應會重發第三個消息報文,所以client可能重復接收到第3個消息報文多次。每次當client接收到此消息,都會重新安裝相同的加密密鑰,然后重置協議加密使用到的nonce值及重放計數。

攻擊者可通過嗅探、重放四次握手過程中的第3個消息報文,強制重置協議加密使用到的nonce值及重放計數,重安裝加密密鑰,從而攻擊協議的加密機制,數據報文可被重放、解密及篡改。

該攻擊方法同時可用于攻擊已在使用的加密密鑰、group key、PeerKey, TDLS及快速BSS切換握手等。

圖3 Group Key場景四次握手

0x03 漏洞根因分析及影響

802.11協議標準僅提供描述粗粒度的偽碼描述四次握手的狀態機,但并未清晰描述特定的握手消息應該在什么時候處理。

密鑰重裝漏洞濫用了消息3重傳的流程,首先在Client和AP之間確定MitM中間人攻擊的點,在AP接收到消息4之前不斷重傳篡改后的消息3,導致Client重新安裝已用的加密密鑰,同時重置nonce值。

實際情況,實施此攻擊的時候,并非所有的Wi-Fi客戶端client都正確實現了此狀態機,Windows和iOS未接收處理消息3的重傳,這違背了802.11標準,所以密鑰重裝漏洞攻擊的時候并未生效產生漏洞,但在group key握手的場景下仍然存在安全漏洞,此外在FT握手情況下仍可能被間接攻擊。

對于Android 6.0影響更大,在此攻擊的情況下,強制使用了可預測全零的加密密鑰。

密鑰重裝漏洞攻擊實際影響如下圖4,第一列代表不同類型的Client客戶端,第2列表示不同Client類型是否接受消息3,第三列表示如果PTK配置,EAPOL消息明文是否接收,第4列表示首個消息3報文快速發送后是否接收明文EAPOL報文,最后兩列表示是否受到此漏洞攻擊的影響。

特別需要注意的,研究者當前并沒有破解Wi-Fi網絡的密碼,也并沒有通過四次握手協商過程的攻擊破解新生成的加密密鑰。

圖4不同Clients的實際漏洞效果

0x04 漏洞影響范圍

此漏洞存在于協議標準設計缺陷,所有支持WPA2的客戶端都受到影響。

攻擊主要面向WPA2客戶端設備。

0x05 漏洞安全加固建議

1、 漏洞攻擊需要實施MitM中間人攻擊,條件許可建議合理部署無線入侵防御系統或者VPN加密,及時監測惡意釣魚WiFi,禁止私搭AP等;

2、 及時升級此漏洞的安全補丁(有補丁的情況),更新WPA2客戶端到最新版本;

3、 僅連接可信wifi,公共場合盡量使用蜂窩移動網絡,wifi連接不用的情況下建議禁用,攻擊面最小化。

注:

Linux的hostapd和wpa_supplicant補丁已公布,詳見 https://w1.fi/security/2017-1/。

微軟在Windows 10操作系統中發布補丁KB4041676。

蘋果在最新的beta版本iOS等中修復了無線網絡安全漏洞。

參考文檔:

[1] https://papers.mathyvanhoef.com/ccs2017.pdf

[2]https://techcrunch.com/2017/10/16/wpa2-shown-to-be-vulnerable-to-key-reinstallation-attacks/