金融行業10大領域網絡安全報告

概述

報告介紹

2017年6月,第三方網絡安全評價服務平臺“安全值”整理了網絡安全關注度較高的10個行業,共10,000家行業標桿機構。其中,金融行業是我國網絡安全重點行業之一,金融機構已經成為網絡犯罪的主要目標。安全值利用外部大數據的方法,從互聯網的角度重點分析了金融行業的網絡安全狀況。報告參考了金融行業批準的“金融牌照”和較流行的金融業務模式,將金融行業分為10個細分領域,每個領域100家機構,包括銀行、證券、基金、保險、第三方支付、小貸P2P、眾籌&投融資、企業征信、互聯網保險理財、綜合金融服務。分析了各領域所發生的安全問題的特點。

同時,報告還分析了金融行業暴漏在互聯網的資產情況,包括注冊的域名、線上的主機、IP網絡,甚至還有公有云遷移的情況。云技術的應用在優化了IT資源的同時,也使網絡威脅發生變化,上云的系統成為了一個新的風險要素。

報告完成了對6種典型的互聯網威脅事件進行分析,評估帶來的安全風險,例如:系統中存在比較危險的安全漏洞,或者遭受到的網絡攻擊。并對本次分析的10個領域1,000家金融機構進行綜合評分,這種評分被稱為“安全值”。評分是基于這些客觀、明確的外部安全數據,建立多維度評價指標,經過加權計算而形成,主要用于相同測量標準下的安全狀況和趨勢差異對比。

主要發現

- 從外部角度看,銀行機構、第三方支付和小貸P2P公司面臨的威脅相對最嚴重,互聯網風險不容忽視;

- 行業中 26% 金融機構使用公有云主機,主要以阿里云和AWS為主;

- 行業發現374個CVE安全漏洞,19%機構受到影響,包括著名的 “OpenSSL Heartbleed 心臟滴血” 等漏洞;

- 36%機構遭受到總計87,972次DDOS拒絕服務攻擊,其中第三方支付成為了黑客或者競爭對手的主要目標。

金融行業和其它行業的對比

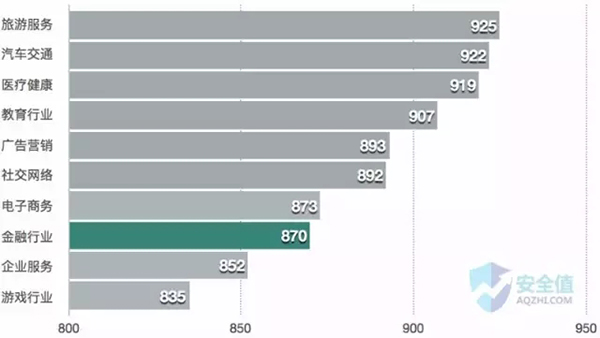

本報告針對國內網絡安全問題關注度比較高的10個行業,共10,000家機構作為分析范圍(每行業1,000個機構),基于2017年上半年外部大數據進行安全分析和總和評價,綜合來看金融行業安全值 870 分(風險由高到低 0-1000)。近年來互聯網+金融取得了一定成績,同時也面臨著巨大的互聯網威脅,金融行業在本次報告比較的10個行業中排名第八名。

金融10大領域網絡安全評價

從外部角度看,銀行機構、第三方支付和小貸P2P公司面臨的威脅最嚴重。

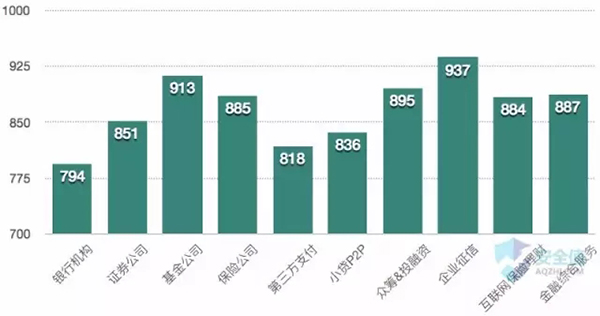

報告參考了金融行業批準的“金融牌照”和較流行的金融業務模式,將金融行業分為10個細分領域,每個領域100家機構,包括銀行、證券、基金、保險、第三方支付、小貸P2P、眾籌&投融資、企業征信、互聯網保險理財、綜合金融服務。銀行機構、第三方支付和小貸P2P安全值均低于850,是10個領域中得分較低的,說明面對的互聯網威脅較高。

安全值評分是針對互聯網發現的各類安全事件數據,結合其頻率、影響、時間、數量等關鍵要素進行加權計算,從外部視角簡潔明了的量化了金融領域的安全威脅狀況,可以成為組織安全能力水平評估體系中的一項客觀依據。

評估組織整體安全水平應通過內、外結合的評價方法,綜合評估安全發現識別和響應處置的效率。

下圖是金融10大領域的安全值評分。

金融10大領域網絡安全評價

金融10大領域外部安全風險分布

各類安全風險影響機構數量占比

- 安全漏洞:操作系統或組件存在嚴重的安全缺陷,一旦遭受病毒或者黑客利用,可能導致信息泄露等風險。

- 網絡攻擊:遭受到大流量的DDOS拒絕服務攻擊,一旦資源被耗盡,可能中斷服務無法被正常用戶訪問。

- 垃圾郵件:被列為垃圾郵件發送域,一旦被反垃圾郵件設備攔截,將導致用戶可能無法正常收到郵件。

- 僵尸網絡:網絡服務器對外部發起掃描或者攻擊行為,服務器主機可能被入侵,存在后門被遠程控制。

- 惡意代碼:來自國內外安全廠商的惡意代碼檢測結果,系統可能已經被植入后門、病毒或者惡意腳本。

- 黑名單:域名或者IP地址被第三方列入黑名單,用戶的正常網頁訪問可能被瀏覽器攔截或者IP網絡通訊被防火墻阻斷。

互聯網資產分析

1. 小貸P2P公司擁有相對較多的線上業務系統

行業中1,000個組織共發現互聯網資產87,677個,包括組織注冊的域名1,096個,面向互聯網可訪問的主機地址58,744個,以及公網開放的服務器IP地址27,837個,為了分析每個領域的互聯網業務開展情況,在每個領域中100個組織的互聯網資產進行了平均,下面表格數據統計了各領域平均資產數量,其中小貸P2P公司平均每個機構有183個互聯網資產,是最多的領域;企業征信領域中平均每個機構僅有22個互聯網資產。

互聯網資產數量統計

互聯網資產包括以下類型:

- “域名” 組織經過ICP備案的域名

- “主機”(子域名)面向互聯網開放的主機服務地址(例如:Web網站、Email服務、接口服務、業務系統等)

- “IP網絡” 在線系統所使用的IP網絡地址(包括本地服務器、IDC托管、云主機等)

26% 金融機構使用公有云服務

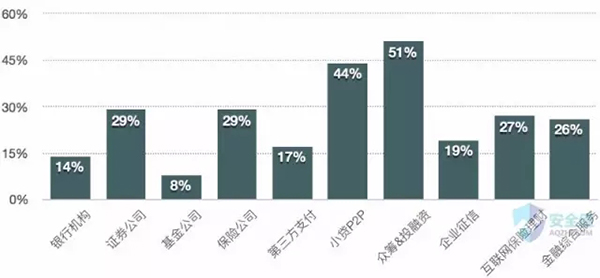

云計算在國內各行業中應用越來越多,雖然行業中大多數完成云遷移的還是非核心系統,但我們還是發現了26%的機構已經使用了公有云服務。

其中,眾籌&投融資和小貸P2P的互聯網金融領域是主要的云客戶,遷移的比例分別是51%和44%。傳統的銀行、券商、基金、保險云遷移的比例分別是14%、29%、8%和29%。

云計算技術優化了IT資源,并可以提供按需的、彈性的服務幫助企業更快速的開展新業務創新,同時網絡安全風險也發生了變化。尤其是云計算帶來的數據境內管理問題和敏感信息保護問題成為網絡安全領域新的挑戰。

下圖是各領域使用公有云主機服務的機構比例。

金融10大領域公有云主機遷移機構比例

2. 云服務商主要以阿里云和AWS為主

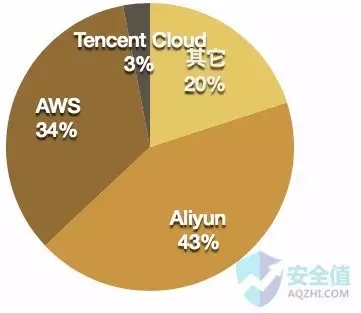

報告中統計的云服務主要是云主機 IaaS服務,完成遷移的機構中,阿里云用戶占比43%、AWS用戶占比34%,Tencent Cloud用戶僅有3%。

安全漏洞分析

1. 19% 存在安全漏洞隱患

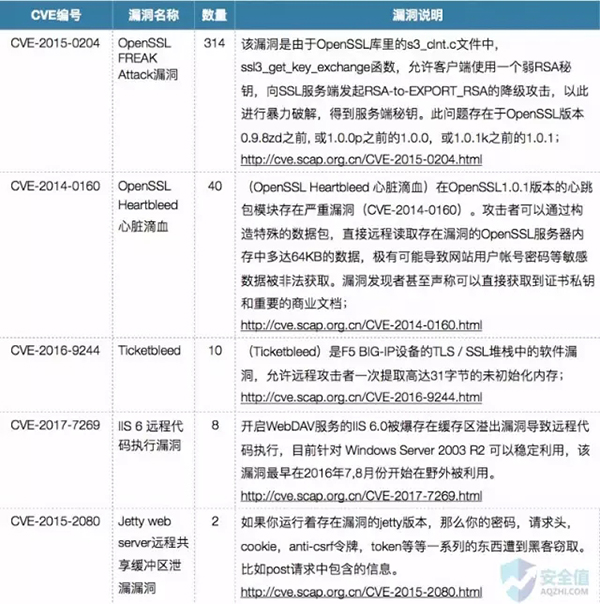

2017年上半年,金融行業評估的1,000家機構中,共發現374個CVE (Common Vulnerabilities and Exposures)漏洞,19%的機構存在比較嚴重的安全漏洞,漏洞類型Top5為 314個 CVE-2015-0204(OpenSSL FREAK Attack漏洞),40個CVE-2014-0160(OpenSSL Heartbleed 心臟滴血),10個 CVE-2016-9244(Ticketbleed),8個CVE-2017-7269(IIS 6 遠程代碼執行漏洞),2個 CVE-2015-2080 (Jetty web server遠程共享緩沖區泄漏漏洞)。這些漏洞一旦被利用,可能會造成嚴重的信息泄露或者系統中斷,組織可以通過安裝補丁消除安全漏洞隱患,并遵循服務最小化原則。

報告發現31%的證券公司存在安全漏洞,CVE安全漏洞是比較普遍,并且危害程度較高的安全問題,從信息系統生命周期來看,從設計、編碼到部署上線各環節中都可能造成漏洞,組織應建立完善的漏洞管理體系,加強流程、技術到人員全面能力來控制安全漏洞帶來的影響。

互聯網業務模式對信息系統迭代的頻率要求比較高,往往為了滿足業務追求效率,會損失一部分安全,這種模式下上線安全測試將成為上線前的最后一道防線,組織應明確系統上線的基本要全需求,并提高監測發現和響應效率,來彌補開發過程中的控制缺失。

安全漏洞分布

安全威脅分析

1. 36% 遭受到DDOS網絡攻擊,第三方支付成為重災區。

2017年上半年,評估的1,000家金融行業機構中,共遭受到DDOS網絡攻擊87,972次,攻擊每天都會發生。拒絕服務攻擊DDOS已經是當前互聯網安全比較常見的威脅,可以消耗系統和網絡資源,使其無法為正常用戶提供服務。尤其是對與連續性要求比較高的行業,面臨著黑客或者競爭對手的威脅,例如:第三方支付是非常典型的領域,一旦支付接口無法服務,將造成的是直接經濟損失和客戶流失。

金融行業有36%的機構受到DDOS攻擊的威脅,其中第三方支付公司最為嚴重,67%都遭受到不同程度上的DDOS網絡攻擊,第三方支付公司使用公有云資源的僅占17%,大多數還是使用本地服務器主機資源,所以第三方支付公司面臨著針對性比較強的網絡攻擊。

其次是,55%的小貸P2P公司遭受到DDOS網絡攻擊,他們接近半數(44%)的公司使用了公有云資源,受到對云資源池的范圍性攻擊的影響的可能性相對較高。

網絡攻擊分布

2. Top 10 威脅金融行業的惡意地址

分析發現,金融行業中經常受到DDOS網絡攻擊的端口為 80、4444、443、53,這種威脅主要基于流量的攻擊,常用的攻擊類型為TCP_SYN,組織通過優化服務器組件對異常連接進行快速處理,加上采用流量清洗服務方式可以實現不同程度的防護。下表是 “Top 10 威脅金融行業的惡意地址”,組織可以重點關注以下地址,適當采取阻斷措施。

Top 10 威脅金融行業的惡意地址

風險綜合分析

根據標準風險評估方法論,從外部數據中分析風險三要素,資產(A)、脆弱性(V)、威脅(T),并提取頻率、時間、數量、影響程度等關鍵指標,逐個對行業內每個企業或機構進行安全風險(R)進行定量評估 R = F(A,V,T),最終金融行業內10個領域的平均安全值為870(1000分制),需重點解決安全漏洞、網絡攻擊問題,考慮不同的領域或者組織應結合業務特點采取不同的防護措施。

安全值從外部視角完成了對行業/企業的安全評價,作為客觀的評價結果,重要的意思在于在相同測量標準下比較行業之間或者企業之間的差距,快速定位安全風險較高的組織,并采取進一步的風險處置策略,優化安全風險管理流程和資源,提高效率。

【本文是51CTO專欄作者“”李少鵬“”的原創文章,轉載請通過安全牛(微信公眾號id:gooann-sectv)獲取授權】